Der Token-Diebstahl nimmt dramatisch zu. Laut dem aktuellen Microsoft Digital Defense Report wurde ein Anstieg von 146% bei Attack-in-the-Middle (AiTM) Phishing-Kampagnen im Jahresvergleich verzeichnet. Dies zeigt deutlich, dass Cyberkriminelle ihre Angriffe verstärkt auf Zugriffs-Token statt auf Passwörter ausrichten.

In 78% der vom Microsoft Detection & Response Team untersuchten Vorfälle wurden gestohlene Token innerhalb von 60 Minuten nach der Kompromittierung wiederverwendet.

Wenn Deine Conditional Access Policies den Gerätestatus und die Authentifizierungsstärke nicht überprüfen, können Angreifer mit einem gültigen Token die Multi-Faktor-Authentifizierung umgehen und auf Deinen Tenant zugreifen.

Die Funktion dieser Policies besteht darin, den Zugriff auf Daten zu beschränken und Sicherheitsmaßnahmen wie die Multi-Faktor-Authentifizierung zu ermöglichen. Ein Verständnis der Funktionsweise dieser Richtlinien ist entscheidend für die effektive Implementierung und Nutzung.

Einführung in Token-Diebstahl

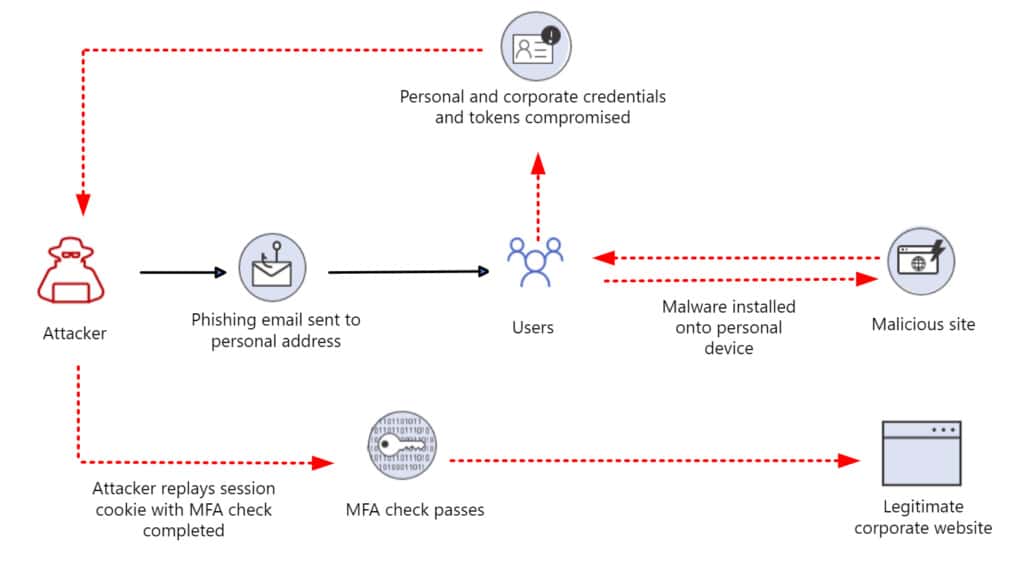

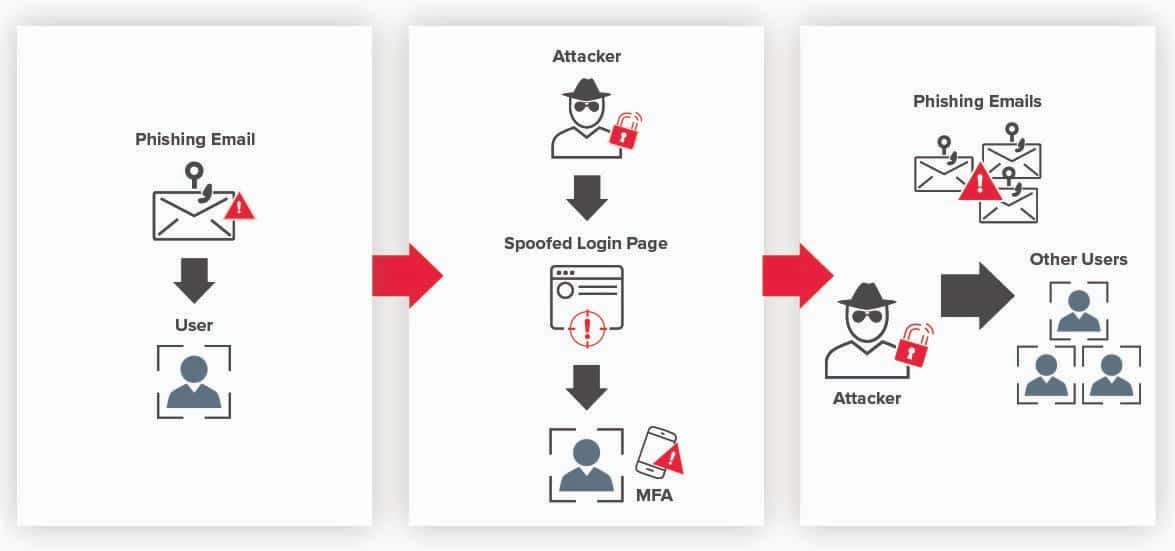

Token-Diebstahl ist ein ernstzunehmendes Sicherheitsrisiko, bei dem Angreifer die an einen Benutzer ausgegebenen Token kompromittieren und wieder abspielen. Diese Angriffe können trotz Multifaktor-Authentifizierung (MFA) erfolgreich sein, da die Token nach der erfolgreichen Authentifizierung verwendet werden können, um auf Cloud-Dienste zuzugreifen.

Angreifer nutzen gestohlene Token, um sich als legitime Benutzer auszugeben und unbefugten Zugriff auf Unternehmensressourcen zu erlangen. Dies stellt eine erhebliche Bedrohung für die Sicherheit von Unternehmen dar, da es den Angreifern ermöglicht, sensible Daten zu stehlen oder zu manipulieren. Um Token-Diebstahl-Angriffe zu verhindern, sollten Unternehmen ihre Sicherheitsvorkehrungen erhöhen und sicherstellen, dass ihre Authentifizierungsverfahren robust und aktuell sind.

Wie Angreifer Token stehlen

Ein typischer Attack-in-the-Middle (AiTM) läuft generell in sechs Schritten ab:

Die Verwendung - und auch Aufforderung! - eines konformen oder registrierten Geräts und die Nutzung der Continuous Access Evaluation blockiert Replay-Angriffe und deaktiviert Token, wenn sich die Quell-IP oder Geräte-ID ändert.

Mehrstufige Verteidigung mit Conditional Access Policies

Conditional Access Policies sind die effektivste Gegenmaßnahme gegen Token-Diebstahl. Durch die Kombination von Bedingungen wie die Geräte-Vertrauenswürdigkeit (somit die Konformität eines Endgerätes), das Anmelderisiko und die Sitzungskontrollen verhinderst Du, dass Angreifer durch verschiedene Spoofing Mechanismen einen Weg ins System finden.

Zusätzlich ist es wichtig, Verfahren zur Vermeidung von Datenverlust und zur Verbesserung von Notfallwiederherstellungsplänen zu implementieren. Diese Verfahren helfen, Unternehmensdaten vor Angriffen zu schützen und die Kontinuität des Geschäftsbetriebs sicherzustellen.

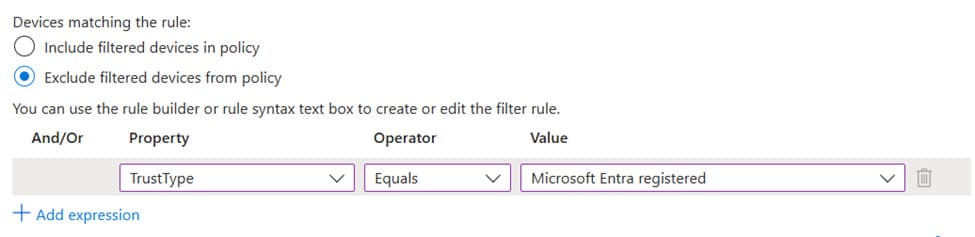

Bekannte oder konforme Geräte voraussetzen

Die meisten Attack-in-the-Middle (AiTM) Proxies laufen auf Cloud-Servern mit Headless-Browsern, nicht auf Deinen verwalteten Endpunkten.

Aktionsplan für Administratoren:

Falls Führungskräfte gelegentlichen Zugriff von privaten Geräten benötigen, erlaube Entra ID-registrierte Geräte, implementiere aber eine Sitzungskontrolle, die Downloads in SharePoint und OneDrive verhindert.

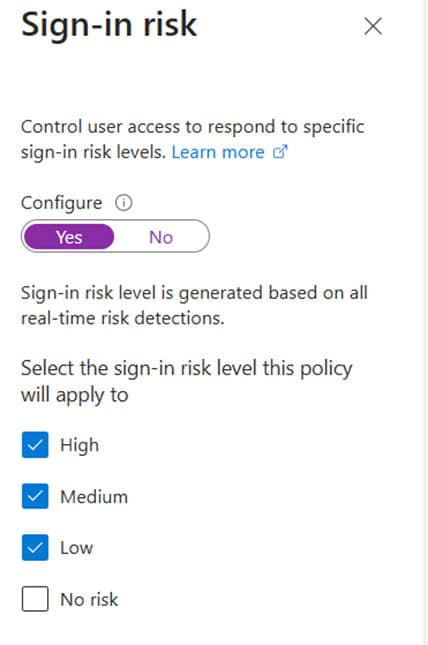

Sitzungen mit hohem Anmelderisiko blockieren

Entra ID Protection weist jeder Authentifizierung basierend auf unterschiedlichen Metriken (IP-Reputation, dem Standort, unbekanntes Gerät etc.) ein dynamisches Risikolevel zu – niedrig, mittel oder hoch.

Auf Grundlage dieser Einstufung werden automatisch Zugriffsrichtlinien aktiviert, die etwa eine Multi-Faktor-Authentifizierung erzwingen oder den Zugriff in Echtzeit blockieren.

Empfohlene Policy-Vorlage:

Vorteile:

Laut Microsoft-Daten beinhalten 96% der Hochrisiko-Anmeldungen entweder ein neues IP-Netzwerk oder ein Gerät, das noch nie mit dem Benutzer verbunden war.

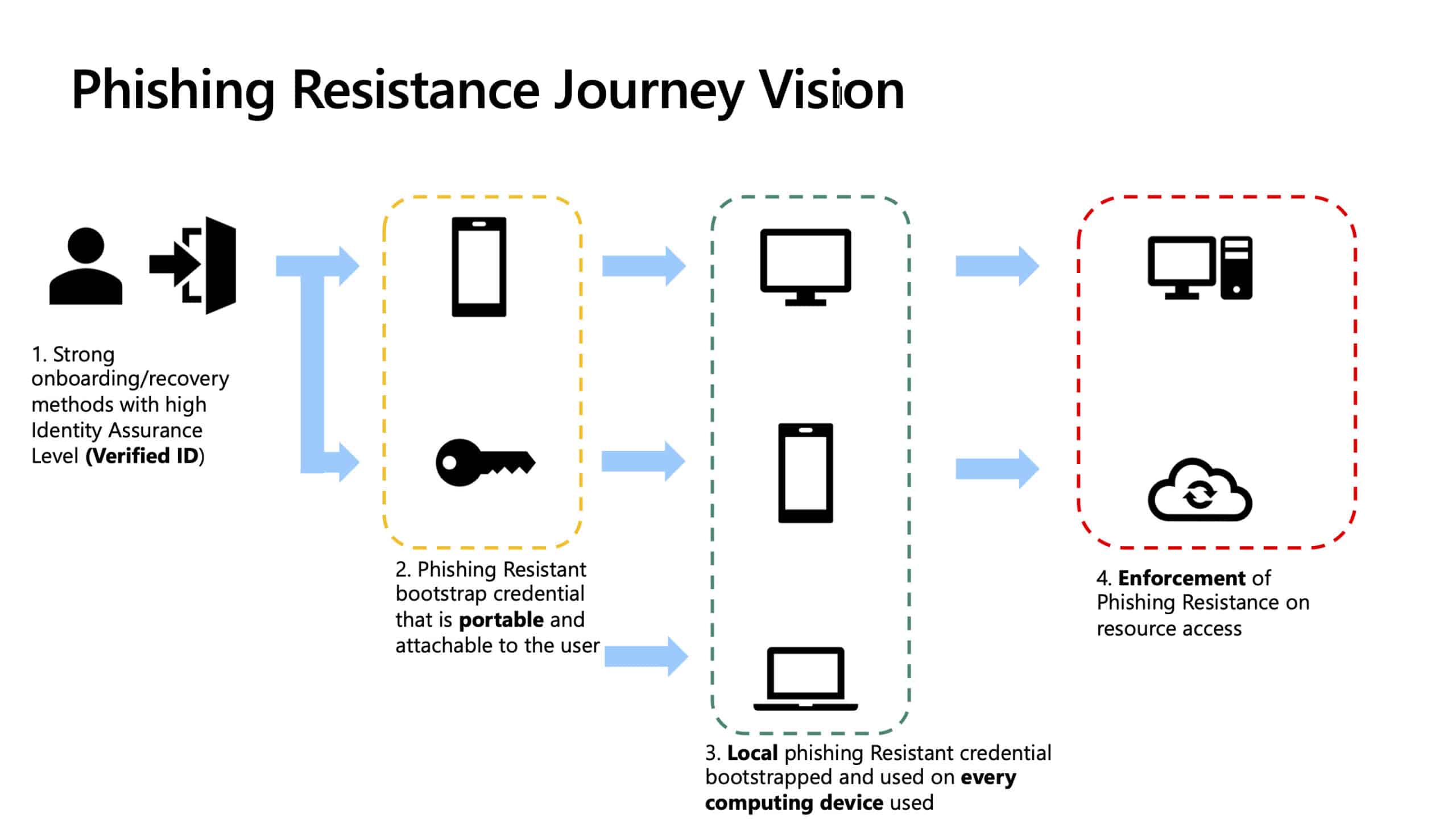

Implementiere eine Phishing-resistente MFA zur Verifizierung

Traditionelle MFA-Methoden (wie SMS, Sprache und Push-Benachrichtigungen) binden die Anmeldeinformationen nicht an die Microsoft-Domain, wodurch eine AiTM-Proxy die Challenge weiterleiten kann.

Phishing-resistente MFA verhindert diese Weiterleitung durch Überprüfung des Ursprungs. Authentifizierungen, die sowohl manuell durch Benutzer als auch automatisiert durch Anwendungen erfolgen, spielen hierbei eine entscheidende Rolle, da sie unterschiedliche Herausforderungen im Hinblick auf Sicherheit und Zugangskontrolle mit sich bringen.

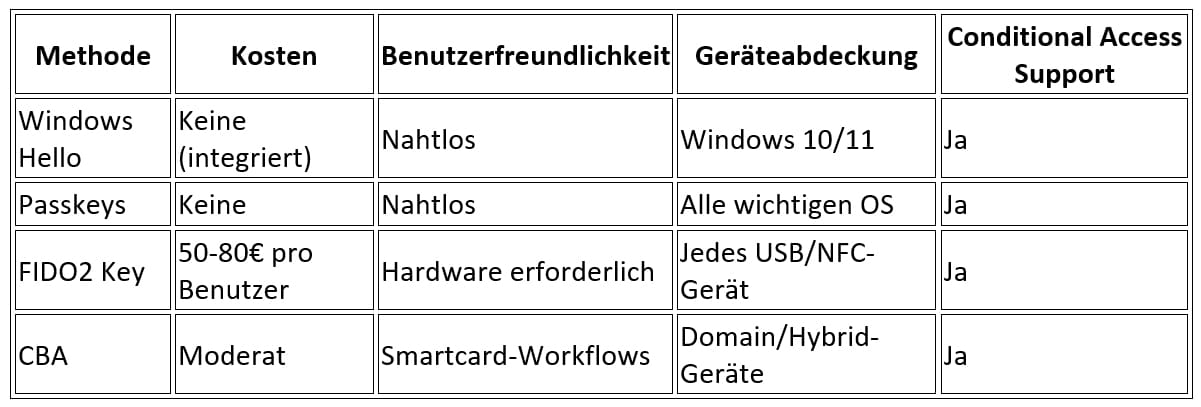

Die richtigen Phishing-resistenten Methoden wählen

Um Token-Diebstahl-Angriffe effektiv zu verhindern, sollten Unternehmen auf Phishing-resistente Methoden wie Conditional Access und MFA setzen. Conditional Access ermöglicht es, den Zugriff auf Cloud-Dienste basierend auf bestimmten Bedingungen zu steuern, wie z.B. dem Gerätezustand oder dem Standort des Benutzers.

Dies stellt sicher, dass nur vertrauenswürdige Geräte und Benutzer auf Unternehmensressourcen zugreifen können. MFA fügt einen zusätzlichen Sicherheitsfaktor hinzu, indem es den Benutzer dazu zwingt, neben seinem Passwort einen zweiten Faktor wie ein Einmalpasswort (OTP) oder eine biometrische Authentifizierung zu verwenden. Durch die Kombination von Conditional Access und MFA kann das Risiko von Token-Diebstahl-Angriffen erheblich reduziert werden, da Angreifer nicht in der Lage sind, alle erforderlichen Authentifizierungsfaktoren zu erfüllen.

Die richtigen Phishing-resistenten Methoden wählen

Vergleich auf einen Blick:

Strategie und Vorgehensweise beim Enrollment zur Verhinderung von Token-Diebstahl

Eine effektive (und möglichst für den Nutzer angenehme) Enrollment-Strategie ist elementar, um die Akzeptanz im Unternehmen für einen neuen zweiten Faktor zu erhöhen. Denn wir wissen, wie schwierig dies manchmal sein kann ...

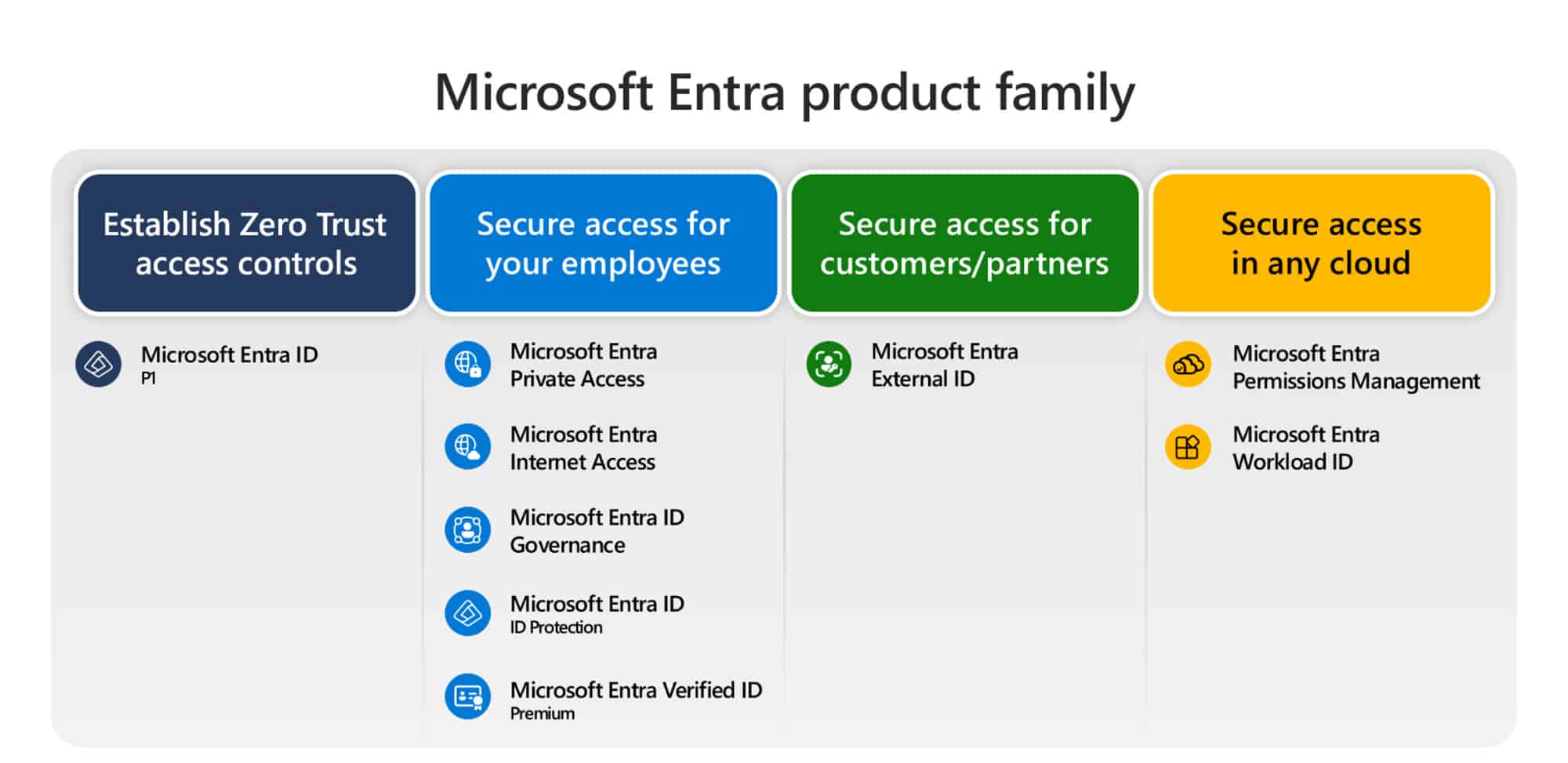

Entra ID und Microsoft Entra: Zusammenspiel als Schutz

Microsoft Entra ID ist defacto eine umfassende Lösung zur Identitäts- und Zugriffsverwaltung, die es Unternehmen ermöglicht, den Zugriff auf Cloud-Dienste zu steuern und zu sichern. Entra ID bietet eine Vielzahl von Funktionen, darunter Conditional Access, MFA und Token-basierte Authentifizierung, um den Zugriff auf Cloud-Dienste zu schützen.

Durch die Verwendung von Entra ID können Unternehmen ihre Sicherheitsstrategie verbessern und das Risiko von Token-Diebstahl-Angriffen reduzieren. Es ist entscheidend, dass Unternehmen ihre Sicherheitsstrategie regelmäßig überprüfen und anpassen, um sicherzustellen, dass sie gegen die neuesten Bedrohungen geschützt sind. Microsoft Entra bietet die notwendigen Werkzeuge und Funktionen, um eine robuste und flexible Sicherheitsumgebung zu schaffen, die den Anforderungen moderner Unternehmen gerecht wird.

Ein aktiver Defense-in-Depth-Ansatz kombiniert Geräte-Vertrauenswürdigkeit, Echtzeit-Risiko und Phishing-resistente Multi-Faktor-Authentifizierung (MFA) miteinander.

Änderungen und Regelungen von Sicherheitsmethoden sind hierbei entscheidend, um Sicherheitsstandards sicherzustellen und unautorisierte Zugriffe zu verhindern. Die folgende Sequenz ermöglicht es kleinen IT-Teams, ihre Sicherheitsmaßnahmen schrittweise zu verbessern.

Checkliste für den Start

Wichtige Erfolgskennzahlen:

Continuous Access Evaluation (CAE) bezieht sich auf den Prozess der Echtzeit-Token-Widerrufung, der das Zeitfenster für einen Replay-Angriff auf wenige Minuten reduziert.

Fazit

In diesem Blogbeitrag hast du gesehen, wie stark Token‑Diebstahl zugenommen hat – und welche dreistufige Abwehrstrategie du als Admin einsetzen kannst, damit sie bei Dir im Unternehmen nicht aufkommt.

Zuerst geht es um die Gerätevalidierung. Richte Conditional‑Access‑Richtlinien so ein, dass sich nur Geräte anmelden dürfen, die entweder in Entra ID registriert oder mit Intune als konform markiert sind. So stellst du sicher, dass ein gestohlenes Token nicht einfach von irgendeiner fremden Infrastruktur wiederverwendet werden kann. Je nach Szenario kannst du den Geräte‑Check schon beim Login greifen lassen oder für bestimmte Ressourcen unterschiedliche Zugriffskontrollen definieren.

Als Nächstes kommen risikobasierte Kontrollen ins Spiel. Entra ID Protection bewertet bei jedem Sign‑in automatisch den Risikoscore. Erkennt das System Anomalien – zum Beispiel einen Angriff in‑the‑middle (AiTM) – fordert es sofort eine erneute Authentifizierung oder blockiert den Zugriff komplett.

Schließlich brauchst du phishing‑resistente MFA. Setze auf Windows Hello, Passkeys oder FIDO2‑Keys. Diese Methoden knüpfen die Anmeldung direkt an die echte Microsoft‑Domain und machen Proxy‑Angriffe wirkungslos.

Ein Fahrplan skizziert, wie Du diese Kontrollen effektiv mit minimaler Störung implementierst: Audit, Pilot, Durchsetzung. Durch die Verwendung von Conditional Access Policies mit Phishing-resistenter MFA und Anmelderisiko-Analytik können Organisationen die Reaktionszeit auf Token-basierte Einbrüche verkürzen und Angreifer effektiv daran hindern, diese Schwachstellen auszunutzen.

Ich hoffe, Dir in diesem Beitrag einen guten Überblick über Token-Diebstahl und die effektivsten Gegenmaßnahmen gegeben zu haben. Wenn Du Fragen zur Implementierung dieser Sicherheitsstrategien in Deinem Unternehmen hast, melde Dich gerne bei mir!

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem „Blog“ geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!