In der heutigen digitalen Welt sind ein sicherer Identitätsschutz und clevere Zugriffsmechanismen von entscheidender Bedeutung. Microsoft Entra ID Identity Protection nutzt künstliche Intelligenz, um verdächtige Anmeldeversuche und kompromittierte Konten zu erkennen und zu melden.

Diese Maßnahmen helfen, verschiedene Arten von Angriffen zu verhindern, die auf gestohlenen oder missbrauchten Anmeldedaten basieren, einschließlich identitätsbasierter Angriffe und lateraler Bewegungen. Ohne richtige Konfiguration verpassen viele Administratoren jedoch das volle Potenzial.

In diesem Blog untersuchen wir häufige Fehler bei der Einrichtung von Identity Protection, erklären, warum sie vermieden werden sollten, und beschreiben, wie Du sie mit Conditional Access integrierst, um Deine Microsoft 365-Umgebung zu schützen.

Was ist Microsoft Entra ID Identity Protection?

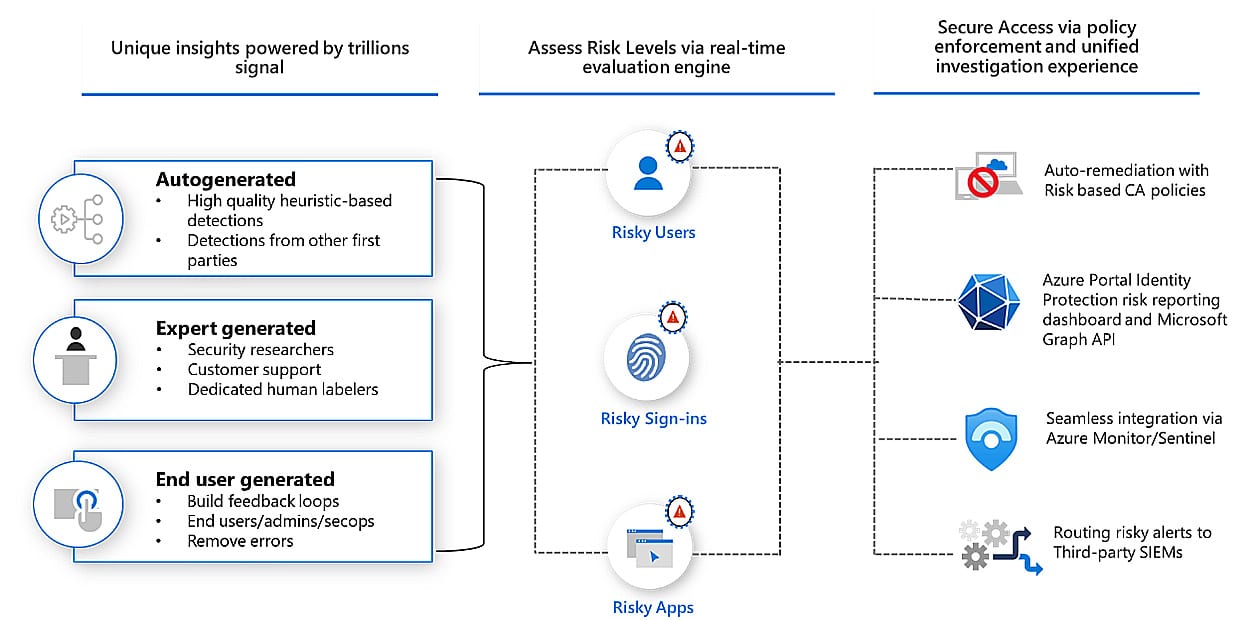

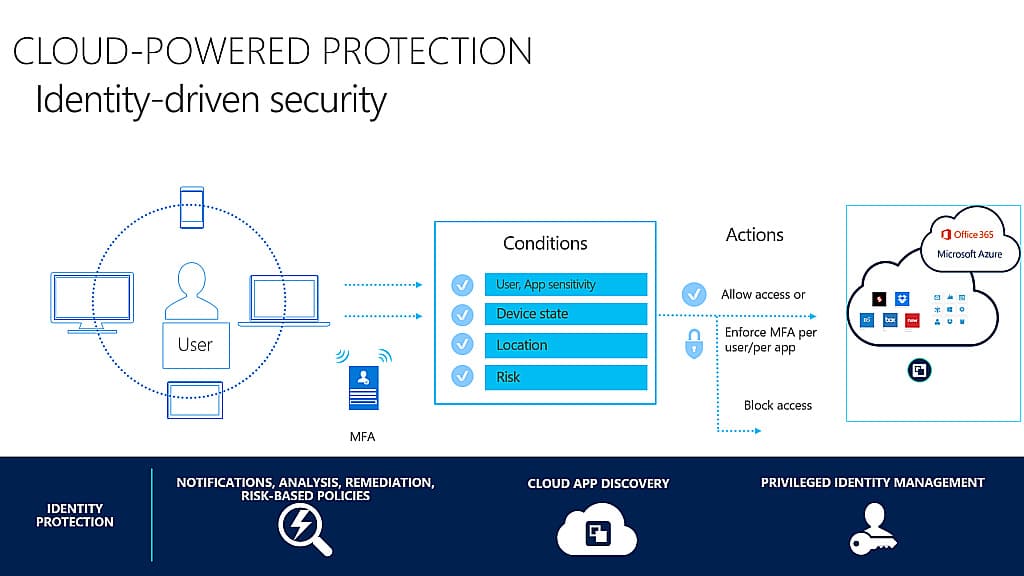

Microsoft Entra ID Protection unterstützt Organisationen bei der Identifizierung, Untersuchung und Minderung identitätsbasierter Risiken. Es verwendet fortschrittliche Machine-Learning-Techniken, um Anmelderisiken und atypisches Benutzerverhalten zu erkennen und ermöglicht dem System entsprechend den Zugriff zu blockieren, einzuschränken oder zu erlauben. Es kann automatisch Maßnahmen ergreifen oder Administratoren benachrichtigen. Zwei Schlüsselkonzepte sind wichtig:

Quelle: https://learn.microsoft.com/en-us/entra/id-protection/concept-identity-protection-policies

Ein wesentlicher Bestandteil der Identitäts- und Zugriffsverwaltung ist das Active Directory, insbesondere in Verbindung mit Microsoft Entra ID, um Sicherheitslösungen gegen identitätsbasierte Angriffe zu bieten und die Verwaltung von Benutzeridentitäten in hybriden und Cloud-Umgebungen zu optimieren.

Das System verwendet Machine-Learning-Algorithmen, um sich an Nutzungsmuster legitimer Benutzer anzupassen, wodurch Administratoren strengere Mechanismen aufrechterhalten können, ohne Benutzer im Workflow zu stören.

Lizenzanforderungen

Um die Identitätsschutzfunktionen von Microsoft Entra ID vollständig zu nutzen, insbesondere jene, die eine detaillierte Risikoanalyse mit automatischen Reaktionsaktionen integrieren, benötigst Du eine Microsoft Entra ID Premium P2 Lizenzierung oder ein Äquivalent wie einen Microsoft 365 E5 Plan.

Einige Funktionen sind in niedrigeren Tarifen verfügbar, aber ein fortgeschrittenes - risikobasiertes - Conditional Access und eine umfassende Berichterstattung werden nur in einer Lizenzierung mit Entra ID Premium P2/E5 vollständig genutzt.

Ohne die erforderliche Lizenz werden Optionen wie die Anwendung von Anmelde- oder Benutzerrisikobedingungen in Deinen Richtlinien ausgeblendet oder unzugänglich sein. Stelle sicher, dass Deine Organisation den richtigen Plan hat, bevor Du Microsoft Entra ID Identity Protection im großen Maßstab implementierst.

Häufige Konfigurationsfehler

Selbst mit der richtigen Lizenzierung stoßen Administratoren oft auf Probleme. Nachfolgend sind die häufigsten Fehler aufgeführt:

Missverständnisse bei der Risikolevel-Auswahl

In Conditional Access oder Identity Protection können Richtlinien basierend auf Risikoleveln aktiviert werden. Ein häufiges Missverständnis ist, dass die Auswahl von niedrigem Risiko mittleres oder hohes Risiko abdeckt, was nicht der Fall ist.

Dieses Missverständnis führt häufig zu erheblichen Sicherheitslücken, wodurch Anmeldungen mit hohem Risiko unbemerkt bleiben können.

Verwechslung von Benutzerrisiko und Anmelderisiko

Administratoren verwechseln manchmal Benutzerrisiko mit Anmelderisiko. Es ist wichtig zu beachten, dass jedes einen anderen Zweck erfüllt:

Diese beiden Signale können sich überschneiden, sind aber nicht austauschbar. Wenn Dein Ziel ist, eine einzelne anomale Anmeldung zu blockieren, verwende das Anmelderisiko. Wenn Du vermutest, dass ein Benutzerkonto kompromittiert ist, ist das Benutzerrisiko der geeignete Indikator. Die richtige Konfiguration beider ist entscheidend für eine robuste Sicherheit.

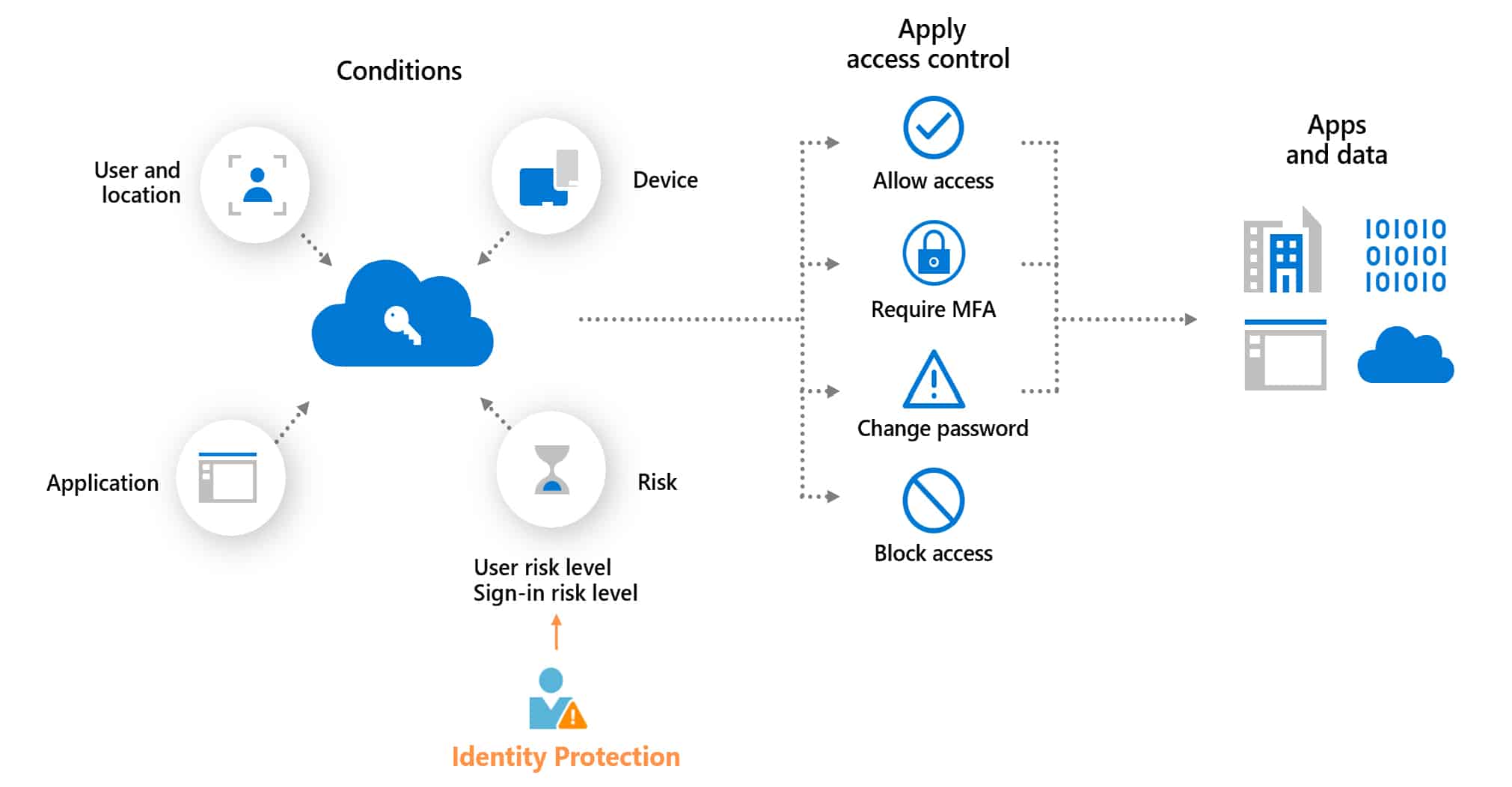

Fehlende Verknüpfung von Identity Protection mit Conditional Access

Identity Protection enthält grundlegende Richtlinien wie die "Benutzerrisiko-Richtlinie" und die "Anmelderisiko-Richtlinie". Die Integration mit Conditional Access bietet jedoch zusätzliche Zugriffs- und Kontrollmöglichkeiten. Conditional Access ist eine Regelmaschine, die festlegt, wer, was, wann und unter welchen Umständen die verschiedenen Sicherheitsmaßnahmen gelten.

Durch die Kombination von Identity Protection-Signalen (z.B. ein riskanter Benutzer oder eine riskante Anmeldung) mit Conditional Access-Richtlinien kannst Du:

Quelle: https://learn.microsoft.com/en-us/entra/id-protection/overview-identity-protection

Ohne die Integration von Conditional Access können Deine Sicherheitsmaßnahmen entweder "zu breit oder zu eng" konfiguriert sein, was zu unzureichendem Schutz oder Störungen für legitime Benutzer und dessen Anmeldungen führt.

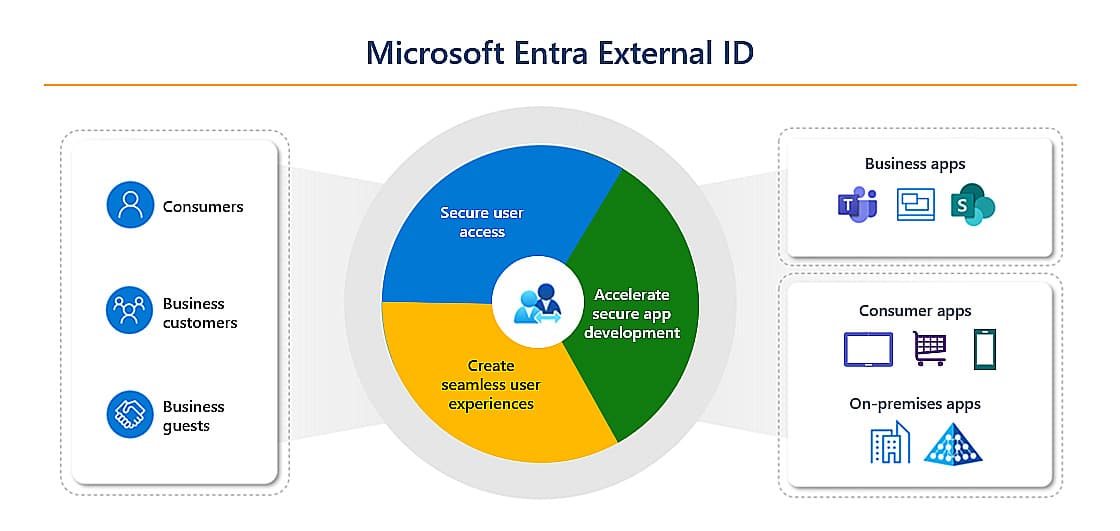

Vernachlässigung von Gästen und externen Benutzern

Viele Organisationen arbeiten mit externen Partnern und Gastkonten. Oft werden diese externen Benutzer nicht in die Identity Protection-Einstellungen einbezogen. Die Fokussierung ausschließlich auf interne Mitarbeiter kann ein Risiko darstellen, da einige externe Benutzer Zugriff auf wichtige Dateien oder Chat-Sitzungen haben, die zu einer Sicherheitsverletzung führen könnten.

Es ist ratsam, eine Conditional Access-Richtlinie für externe Benutzer oder Gastkonten zu erstellen. Typischerweise ist es klug, strengere Maßnahmen für externe Benutzer zu implementieren, da die von diesen Konten verwendete Umgebung und Endgeräte nicht unter Deiner Kontrolle stehen.

Best Practices für eine sichere Implementierung

Nachdem wir die häufigsten Fehler entdeckt haben, lass uns nun die bewährten Strategien für eine erfolgreiche Implementierung von Microsoft Entra ID Identity Protection erkunden.

Schrittweise Einführung und Pilotierung

Identity Protection verwendet Machine Learning. Beginne damit, Richtlinien im "Nur Bericht"-Modus oder mit minimalen Eingriffen wie Multifaktor-Authentifizierung ohne strenge Maßnahmen einzurichten. Dies ermöglicht Dir:

Sobald Du den Signalen vertraust und alle Metriken funktionieren, erhöhe schrittweise die Durchsetzung.

Differenzierung der Richtlinien nach Benutzergruppen

Verschiedene Rollen in einer Organisation haben unterschiedliche Risikoprofile. Erwäge die Erstellung separater Richtlinien für:

Feingranulare Kontrolle mit Conditional Access

Obwohl Identity Protection integrierte Richtlinien hat, ist es oft effektiver, seine Risikoerkenntnisse in umfassende Conditional Access-Regeln einzubinden. Zum Beispiel:

Quelle: https://cybersecurityteam.co.nz/cloud-security/microsoft-365/azure-ad-identity-protection/

Granularität ist entscheidend in einer Zero-Trust-Architektur, die eine kontinuierliche Überprüfung des Vertrauens anstelle eines breiten Zugriffs gewährleistet.

Kontinuierliche Überwachung und Verfeinerung

Die Bereitstellung von Identity Protection erfordert fortlaufende Aufmerksamkeit. Überprüfe regelmäßig Anmeldeprotokolle, riskante Benutzer und Benachrichtigungen. Ein "Cloud Infrastructure Entitlement Management" ist entscheidend, um Berechtigungen in Cloud-Umgebungen effektiv zu verwalten und die Sicherheit zu gewährleisten.

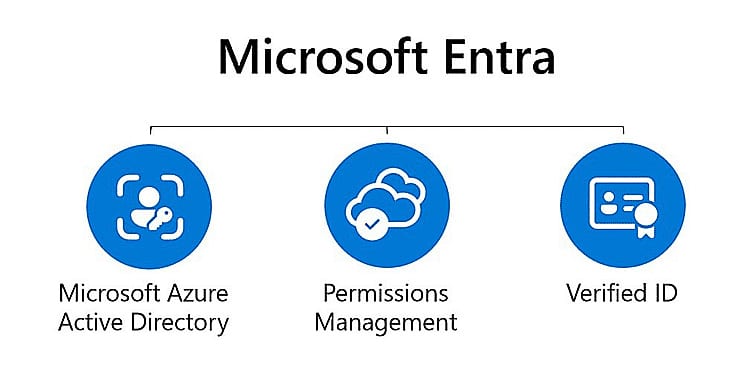

Features von Microsoft Entra ID

Microsoft Entra ID bietet eine Vielzahl von Funktionen, um die Identitäts- und Zugriffsverwaltung in der Cloud zu erleichtern. Einige der wichtigsten Funktionen sind:

Quelle: https://www.spanishpoint.ie/technologies/azure/microsoft-entra-id/

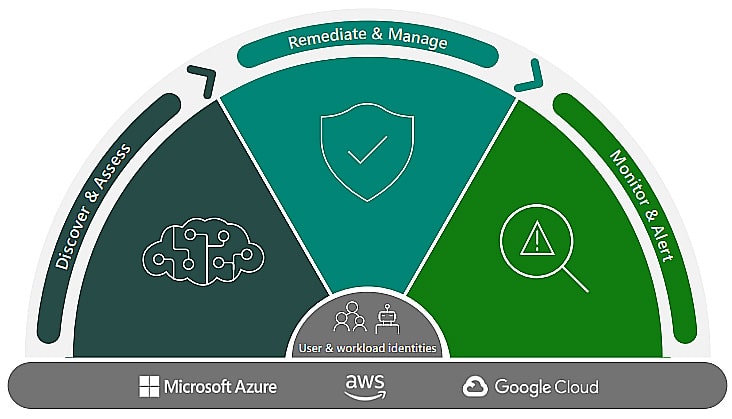

Entra Permissions Management

Entra Permissions Management ist ein wesentlicher Bestandteil von Microsoft Entra ID, der es Administratoren ermöglicht, die Zugriffsrechte von Benutzern auf Anwendungen und Ressourcen effektiv zu steuern. Mit Entra Permissions Management können Administratoren:

Quelle: https://www.cloudpartner.fi/?p=8184

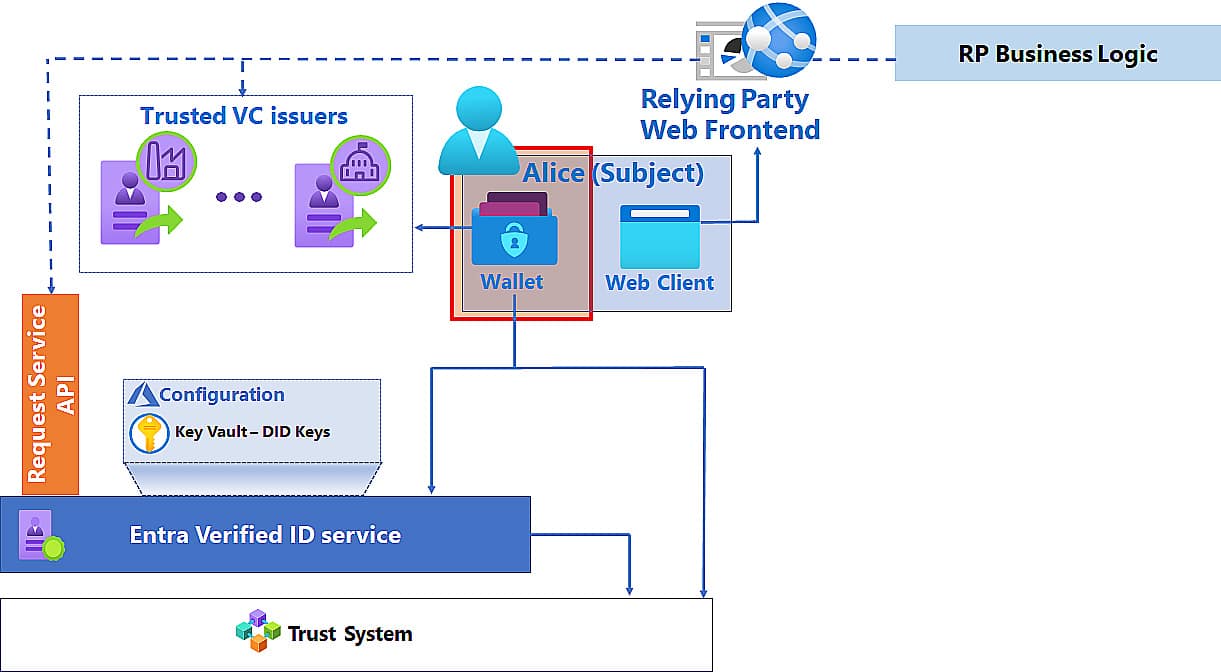

Entra Verified ID

Entra Verified ID ist ein weiterer wichtiger Bestandteil von Microsoft Entra ID, der es ermöglicht, die Identität von Benutzern zu überprüfen und zu verifizieren. Mit Entra Verified ID können Administratoren:

Quelle: https://learn.microsoft.com/en-us/entra/verified-id/plan-verification-solution

Durch die Nutzung dieser Funktionen von Microsoft Entra ID können Organisationen ihre Sicherheitslage erheblich verbessern und sicherstellen, dass nur autorisierte Benutzer Zugriff auf ihre Cloud-Ressourcen haben.

Beispiel: Erstellen einer Conditional Access-Richtlinie

Nachfolgend findest Du einen vereinfachten Überblick, wie Du eine Richtlinie erstellen kannst, die Identity Protection-Daten nutzt und die Funktion des Identitätsschutzes beschreibt:

Dieser Ansatz kann dupliziert und angepasst werden, um verschiedene Benutzersegmente wie Gäste oder Standardmitarbeiter zu berücksichtigen.

Vernachlässige nicht den externen Gastzugriff

Die Bequemlichkeit des Teilens von Ressourcen und der Zusammenarbeit mit externen Benutzern kann zu einer Sicherheitsverletzung führen, wenn sie nicht richtig verwaltet wird. Erstelle immer eine Conditional Access-Richtlinie speziell für externe Benutzer oder Gastkonten:

Quelle: https://learn.microsoft.com/en-us/entra/external-id/external-identities-overview

In der modernen cloudbasierten Zusammenarbeit sind diese zusätzlichen Kontrollen entscheidend, um unbefugten Datenzugriff zu verhindern.

Wichtige Erkenntnisse

Microsoft Entra ID Identity Protection ist ein Tool, das entwickelt wurde, um verdächtige Aktivitäten zu erkennen und darauf zu reagieren, bevor sie zu schwerwiegenden Sicherheitsverletzungen führen. Durch die Anwendung geeigneter Praktiken kannst Du seine Fähigkeiten effektiv nutzen:

Fazit

Microsoft Entra ID Identity Protection bietet eine intelligente, automatisierte Möglichkeit, Anmeldungen und Benutzerkonten zu schützen. In Verbindung mit Conditional Access-Regeln können Administratoren festlegen, wie die Organisation auf Risikosignale reagiert. Dies kann von der Anforderung von MFA bei niedrigeren Risiken bis zur Blockierung der Sitzung bei höheren Risiken reichen.

Durch die schrittweise Implementierung von Richtlinien, die Unterscheidung zwischen verschiedenen Benutzertypen und die regelmäßige Überprüfung Deiner Einstellungen kannst Du normale Aktivitäten aufrechterhalten und gleichzeitig Bedrohungen effektiv stoppen. Dieser Ansatz ist besonders wichtig, da immer mehr Mitarbeiter remote arbeiten, verschiedene Geräte nutzen und mit vielen externen Partnern zusammenarbeiten.

Durch die Priorisierung des Identitätsschutzes mit der richtigen Lizenzierung und systematischem Richtlinienmanagement wird es zu einem wesentlichen Bestandteil Deiner Cloud-Sicherheitsstrategie. Letztendlich werden Deine Benutzer sicheren Zugriff auf notwendige Tools haben, während die sensiblen Daten und Assets des Unternehmens in dieser herausfordernden Bedrohungslandschaft geschützt bleiben.

Bereit, Deine Microsoft 365-Sicherheit zu verbessern?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.