Die Microsoft 365-Multi-Faktor-Authentifizierung (MFA) ist der ideale Weg, um Deine Identitäten in Microsoft 365 abzusichern. Es gibt allerdings ein paar Details, die Du beachten solltest, um bei der Microsoft 365 Konfiguration gängige Fehler zu vermeiden.

Welche Fehler das genau sind, welche Access Policies wichtig sind und wie Du sie beim Aufsetzen Deiner Microsoft 365-Multi-Faktor-Authentifizierung (MFA) geschickt umgehst, besprechen wir in diesem Beitrag.

Einführung in die Microsoft 365-MFA

MFA ist nicht gleich MFA. Entsprechend ist Microsoft 365-Multi-Faktor-Authentifizierung nicht gleich Microsoft 365-Multi-Faktor-Authentifizierung. Was genau bedeutet das?

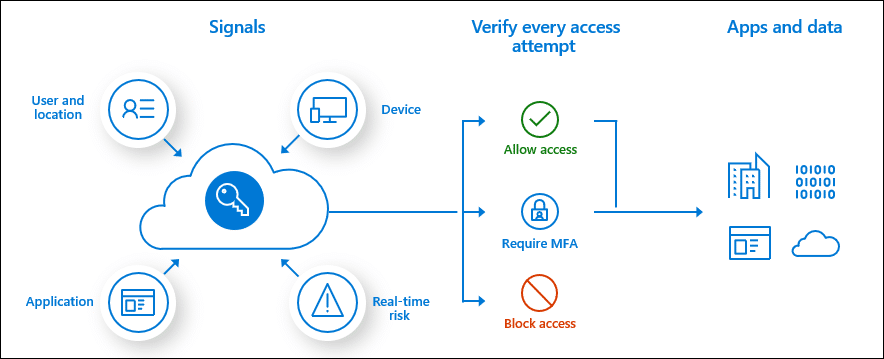

Dir ist bewusst, dass Du durch die Nutzung eines zweiten Faktors – also nicht nur dem klassischen Benutzername-plus-Passwort-Konzept – zur Authentifizierung über 90 % aller Zugriffe auf Deine Identitäten abwehren kannst. Dazu gehören Credential-Harvesting-Angreifer, Phishing-Angreifer und so weiter.

Das ist schonmal super!

(Quelle: https://learn.microsoft.com/en-us/entra/identity/authentication/media/howto-mfa-getstarted/conditional-access-overview-how-it-works.png)

Trotz alledem gibt es natürlich Unterschiede bei den zweiten Faktoren und entsprechend auch in deren Konfiguration. Einige zweite Faktoren sind als Anmeldeinformationen sicherer als andere. Das gilt auch in unserem Admin Center zur Microsoft-365-MFA; besonders im Microsoft Entra ID.

Gehen wir also ein paar Konfigurationen durch, mit dem Wissen, dass wir deine Microsoft 365-Multi-Faktor-Authentifizierung (MFA) dadurch sicher wie möglich gestalten.

Legacy-Konfiguration vs. Conditional Access

Lass uns einen Blick auf die verschiedenen Konfigurationsmethoden werfen, die in Microsoft 365 zum Schutz zur Verfügung stehen, bevor wir uns den neuesten Ansätzen zuwenden.

Es gibt zwei Hauptansätze:

Beide haben ihre Vor- und Nachteile, und es ist wichtig, sie zu verstehen, um die beste Wahl zum Schutz für Deine Umgebung zu treffen. Denn, und das ist ein wichtiger Punkt, die Wahl der Konfigurationsmethode hat direkte Auswirkungen auf die IT-Sicherheit und Flexibilität Deiner 365-Multi-Faktor-Authentifizierungsimplementierung (MFA).

Deswegen ist es entscheidend, beide Dienste zu kennen. Wir beginnen mit der Konfiguration pro Benutzer-Konten und gehen dann zu den flexibleren Conditional Access-Richtlinien über.

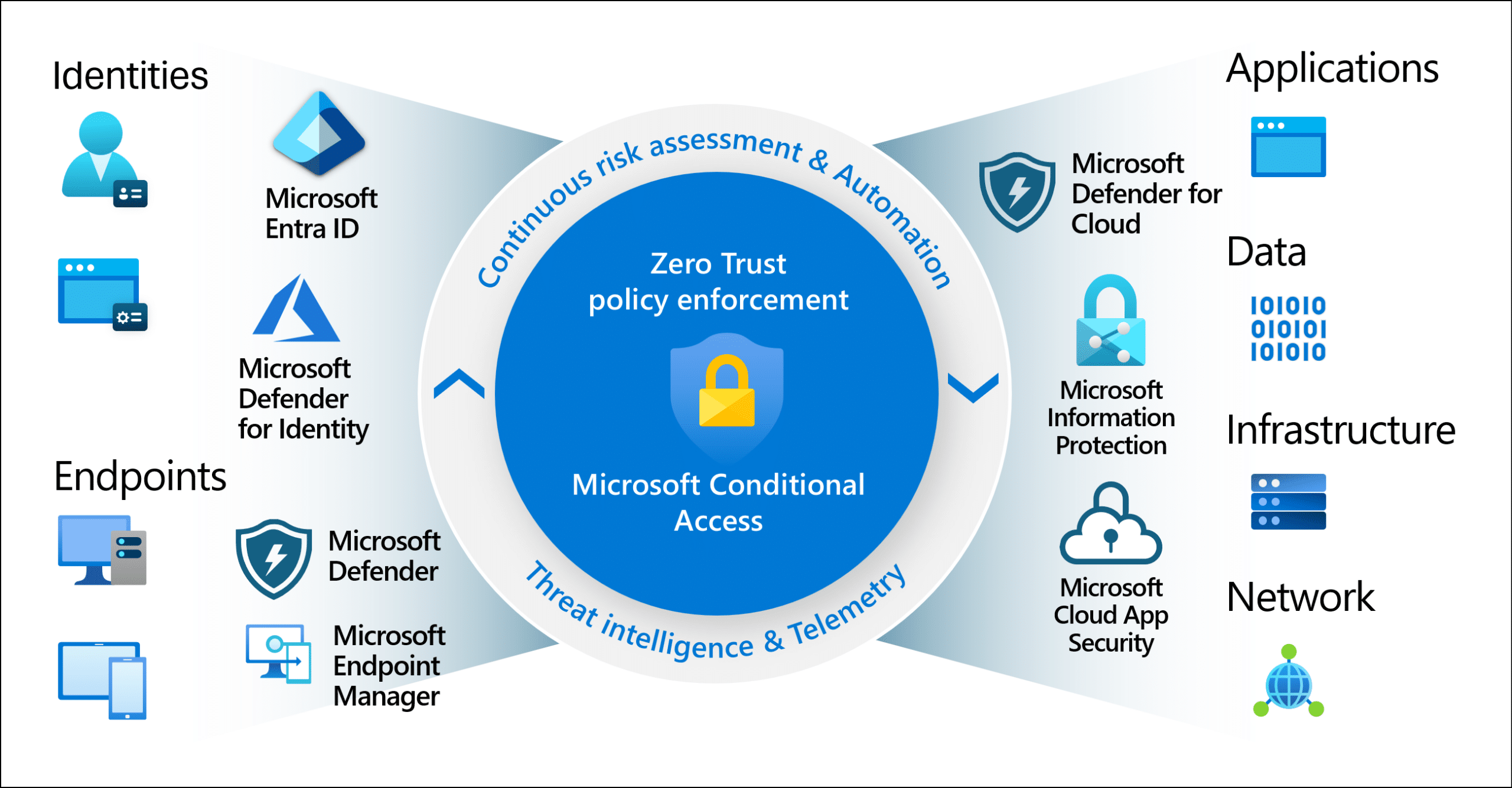

(Quelle: https://learn.microsoft.com/en-us/entra/identity/conditional-access/media/overview/conditional-access-central-policy-engine-zero-trust.png)

Microsoft 365 Legacy-Konfiguration (Pro-Benutzer)

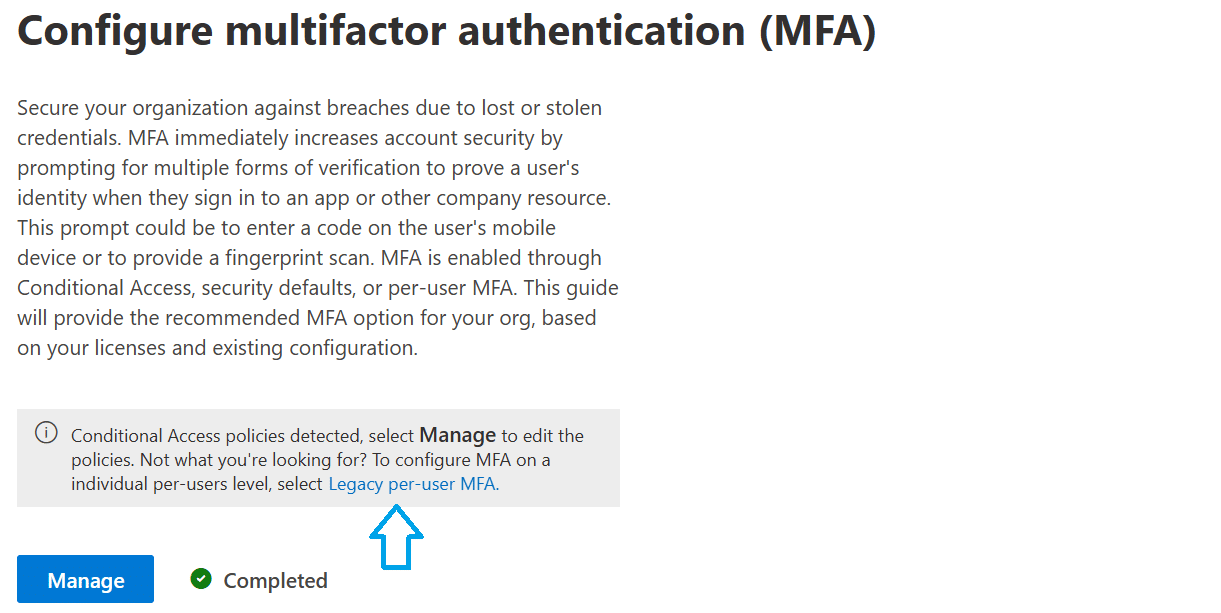

Der erste Punkt, der in die Legacy-Konfiguration von Deiner Windows-365-MFA mit eingeht, ist im Bereich User -> Active users -> Multi-factor Authentification.

Beim Öffnen wird vom System zunächst erkannt, ob in deiner Microsoft 365 Umgebung Conditional Access aktiviert ist. Ist das noch nicht der Fall, haben wir die Möglichkeit, die Legacy-per-User-Einstellung durchzuführen. Werfen wir einen kurzen Blick auf diese Einstellungen:

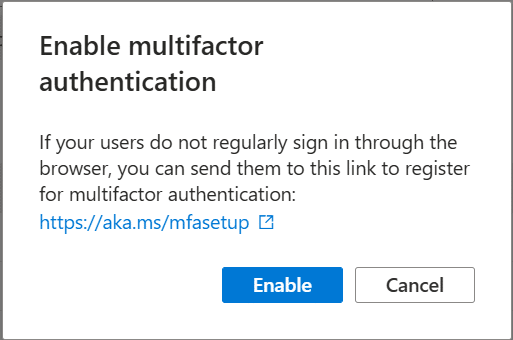

Durch einen Klick landen wir im Microsoft Entra ID. Nun haben wir die Anwendung, zum Schutz für Deine verschiedenen Benutzerkonten einzeln die Windows-365-MFA von disabled (deaktiviert) auf enabled (aktiviert) zu wechseln.

Es öffnet sich dann ein Fenster mit einer Anleitung, die den Benutzer beim Einrichten des zweiten Faktors zur Microsoft-365-Multifaktor-Authentifizierung (MFA) unterstützt.

Benutzerbasierte Einstellungen zur Multi-Faktor-Authentifizierung MFA

Wir können zudem weitere Einstellungen öffnen, um die Windows-365-MFA-Optionen der einzelnen Benutzerkonten weiter zu definieren. Die drei Optionen sind:

Hier haben wir also die Möglichkeit, die Einstellungen per Userbasis zu treffen - und das in Kombination mit den folgenden drei Service-Settings:

Ich möchte damit deutlich machen, dass es nach wie vor möglich ist, die Windows-365-MFA auf Benutzerbasis zu machen. Ein bisschen Oldschool, aber es funktioniert.

Mehr oder weniger, denn mittlerweile synchronisiert sich der Status der Benutzerkonten nicht mehr, wenn er an einer anderen Stelle im Microsoft Entra ID aktiviert wird. Die Servicesettings wiederum sind immer Tenant-weite Einstellungen; bedeutet, uns fehlte eine gewisse Granularität, um genaue Windows-365-MFA zum Zugriff festzulegen.

Deswegen ist es besser, sämtliche 2FA und MFA Settings als Anmeldeinformationen via Conditional Access einzustellen. Wie genau das funktioniert, schauen wir uns im nächsten Abschnitt an.

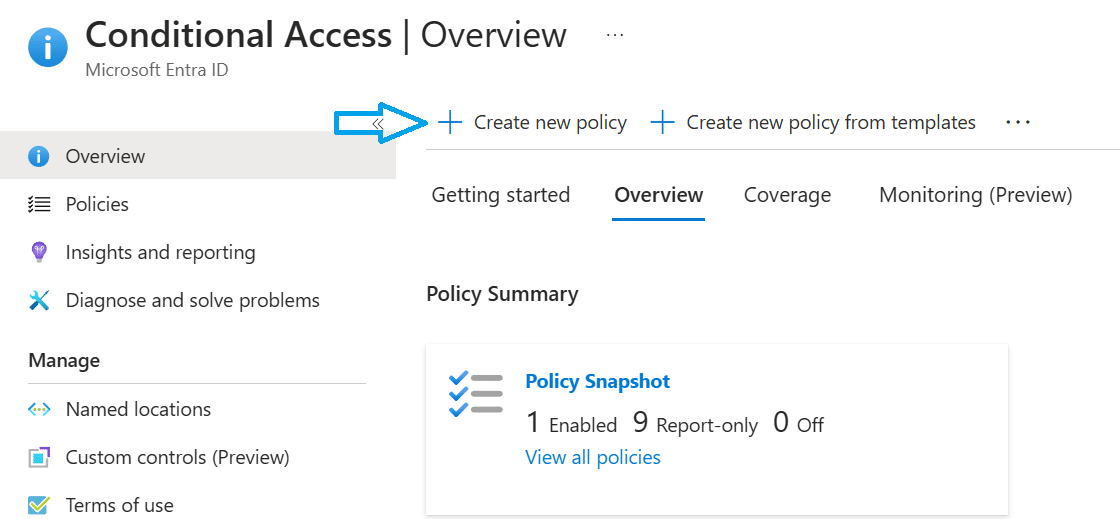

Conditional Access Policies und Multi-Faktor-Authentifizierungsstärken

Beim Thema Windows-365-Multi-Faktor-Authentifizierung (MFA ist es sehr wichtig, die Kombination mit Conditional Access zu verwenden. Hier ein konkretes Beispiel: Create New Conditional Access Policy

Werfen wir einen Blick auf Access Controls Grant in Bezug auf Zweifaktor-Authentifizierung.

Hier haben wir zwei Optionen und wie sie sich unterscheiden:

Es wird irgendeine Authentifizierung genötigt. Es ist entsprechend im Microsoft Entra ID Tenant-egal, ob die Microsoft 365-MFA via SMS Codes ans Smartphone, Microsoft Authenticator App, Kennwort oder Phishing-resitente Methode als Nachweis der Identität erfolgt. Dabei ist natürlich zu bedenken, dass einige Methoden sicherer sind, als andere.

Ermöglicht eine präzisere Steuerung der verwendeten Authentifizierungsfaktoren. Hier legst Du fest, welche spezifischen MFA-Methode zum Schutz und zum Nachweis der Identität erforderlich sind. Die drei Optionen sind Multifaktor- Authentifizierung wie Passwort plus SMS/Text message ans Smartphone (sicher), Kennwort-freie MFA wie Microsoft Authenticator App (sicherer) oder Phishing-resitente MFAs wie Stichwort Fido 2 Key (noch sicherer).

Ich empfehle, die Microsoft 365-Multi-Faktor-Authentifizierung in der Entra ID schrittwiese als Anwendung anzupassen, das heißt: Mit der Passwort-freien MFA beginnen. Um in die nächst-sichere Windows-365-Multi-Faktor-Authentifizierung (MFA) der Conditional Access Policies übergehen zu können, ist es wichtig, dass die Benutzer in ihren Konten die Anmeldung der vorherigen Zugriffsstufen durchgeführt haben, da die alte Zwei-Faktor-Authentifizierung oder MFA Anmeldung nicht mehr funktionieren wird und eine Herausforderung darstellen könnte.

Registrierungskampagnen und Snooze-Einstellungen zur MFA in der Microsoft Entra ID

Wenn wir eine Registrierungskampagne zur MFA starten wollen, müssen wir uns die Einstellungen genauer ansehen:

Einstellung

State

Days allowed to snooze

Limited number of snoozes

Option

- Enabled

- Disabled

- Microsoft managed

- 1

- 2

- ...

- 14

- Enabled

- Disabled

Kommentar

Standard sind 14 Tage

Meine Empfehlung

Selbst in die Hand nehmen aka enabled.

So kurz wie möglich, um den Zeitraum für das Risiko zu minimieren, damit sich der User auch wirklich für diesen zweiten Faktor registriert.

Selbst in die Hand nehmen aka enabled.

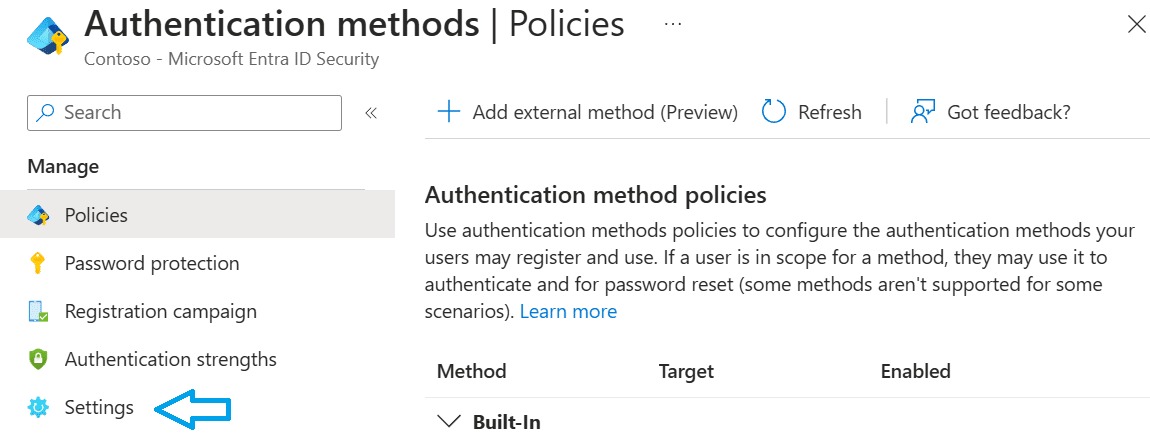

Security Default Settings zur MFA im Microsoft Entra ID granular festlegen

Ebenfalls wichtig ist es, dass wir uns die Settings nochmal genauer ansehen, um die Security Defaults, also Basiseinstellungen in Sachen Sicherheit, anzupassen.

Setzen wir die preferred multifactor authentication Inhalte im Microsoft Entra ID auf enabled, um granular festzulegen, dass die sicherste aktuell registrierte Windows-365-Multi-Faktor-Authentifizierungsmethode (MFA) bei der Anmeldung verwendet wird.

Das bedeutet konkret: Hat ein Benutzer zum Schutz als 2FA oder mehrstufige Authentifizierung eine Phishing-resistente MFA, einen Microsoft Authenticator und SMS, wird standardmäßig die sicherste Methode zum Zugriff, also keine Zwei-Faktor-Authentifizierung, hier die Phishing-resistente Methode, verwendet. Dem Benutzer ist es entsprechend nicht möglich, an der Stelle in seinem Konto in einen Vollback zu gehen.

Benutzerfreundlichkeit und IT-Sicherheit in B2B-Umgebungen

Sicherheit ist unerlässlich - doch die Benutzer müssen sich über ihre Konten auch darauf einlassen. Deswegen ist es wichtig, dass wir die Benutzerfreundlichkeit im Microsoft Entra ID mit dem Wissen konfigurieren, dass die Benutzter ihre Sicherheitseinstellungen zur MFA so schnell und einfach wie möglich erledigen können.

Hier haben wir drei Optionen:

Für uns ist der erste Punkt relevant. Was genau bedeutet das?

Wenn ein Nutzer-Account eines B2B-Tenants (Föderation) zum Schutz bereits einen zweiten Faktor für die Authentifizierung registriert ist, akzeptieren wir diesen. Idealerweise prüfen wir vorab, ob dieser zweite Faktor unseren Sicherheitsstandards zum Zugriff entspricht.

Wir sollten diese Lösungen im Vorfeld mit dem Nutzer kommunizieren, um eine einseitige Entscheidung zu vermeiden. Dadurch entfällt für den Nutzer die Notwendigkeit und somit der Prozess, einen weiteren zweiten Faktor zu registrieren, was die Benutzerfreundlichkeit erhöht.

Identity Protection und Windows-365-MFA-Richtlinien zur Anmeldung

Um die Multi-Faktor-Authentifizierung MFA in Deinem Microsoft Entra ID Tenant optimal zu gestalten, ist es entscheidend, sowohl die technischen Möglichkeiten der Identity Protection zu verstehen als auch eine strategische Implementierung zu verfolgen. Vermeide möglichst, dich auf die Security Defaults, also Basiseinstellungen in Sachen Sicherheit, zu verlassen.

In den beiden folgenden Abschnitten erkläre ich dir die relevanten Aspekte der MFA-Registrierungsrichtlinien sowie die Kombination verschiedener Methoden beim Zugriff zur Erhöhung der IT-Sicherheit und Benutzerfreundlichkeit.

Identity Protection via P2/E5-Lizenzierung

Identity Protection ist ein interessantes Produkt für alle, die eine P2 oder eine E5 Lizenzierung haben; speziell das Thema der Multi-Faktor-Authentifizierung Registrierungsrichtlinie.

Wählen wir hier die Anwendung Require Microsoft Entra ID Multi-Faktor-Authentifizierung Registration. Dieser Wert hier sagt nicht voraus, dass wir zwingend eine Passwort-freie MFA, also entsprechend eine App nutzen müssen, sondern hier könnte auch z.B. eine SMS-Authentifizierung oder ein Telefonanruf als Bestätigung zur Windows-365-MFA-Methode genutzt werden. Auch hier sind mehrstufige Authentifizierung wie 2FA möglich und bieten ideale Lösungen zur Verwaltung und Sicherheit - ideal, um Angreifern Zugriff zu verwehren.

(Quelle: https://gbhackers.com/wp-content/uploads/2025/03/image-6.png)

Strategische Windows-365-MFA-Implementierung und -Optimierung

Wenn wir die alle Anwendungen kombinieren, die wir in diesem Artikel besprochen haben, ist es in der Regel sehr wichtig, als Anbieter für alle Inactive als auch Active Nutzer den Zugriff mit Require Authentication Strengths zu validieren.

Nochmal der Hinweis darauf, dass sich die Benutzer granular entsprechend auf die Microsoft 365 MFA-Methoden umstellen. Ideale Lösungen für beide Seiten.

Multi-Faktor-Authentifizierung: Fehler beim Einrichten vermeiden! Fazit und Blog

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Microsoft 365 Defender.

Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!