Der Microsoft Endpoint Manager ermöglicht Unternehmen und Ihrer IT-Abteilung eine zentrale Verwaltung des eigenen Geräte-Parks. Durch den Microsoft Endpoint Manager haben wir die Chance

January 29, 2021

Mit Microsoft Intune zur professionellen Verwaltung mobiler Geräte (MDM, Mobile Device Management) für eine einfache und sichere zentrale Organisation.

Die Mobile Device Management Lösung Microsoft Intune bietet einen umfassenden Funktionsumfang. In diesem Guide geben wir sowohl Einsteigern als auch Profis einen tiefen Einblick in die Funktionsweise und den Einsatz von Microsoft Intune.

Da Microsoft Intune als Microsoft 365 Service verfügbar ist, kann diese MDM Lösungen schnell und effizient bereitgestellt werden.

Richtlinien, Einstellungen und die Installation von Apps wird von einer zentralen Stelle aus gesteuert.

Durch verbindliche Sicherheitsrichtlinien kann mit Microsoft Intune das Sicherheits-Niveau zentral gesteuert, überwacht und verbessert werden.

Der Funktionsumfang und die generelle Arbeitsweise wird in den folgenden Artikeln zu Microsoft Intune dargestellt. Wir liefern einen Überblick zu Mobile Device Management bis hin zum Unternehmensportal.

January 29, 2021

October 9, 2020

October 8, 2020

Microsoft Intune konfigurieren, Richtlinien einstellen und Applikationen verteilen: Hier sind die Praxis-Ratgeber.

Seite [tcb_pagination_current_page] von [tcb_pagination_total_pages]

Windows Autopilot bietet Setup- und Vorkonfigurationsdienste für neue Geräte, sodass diese sofort einsatzbereit sind.

Kapitel

Microsoft bietet im Rahmen seiner Endpoint Security die Lösung Microsoft Intune an. Damit will Microsoft sich gegen bereits etablierte Lösungen, wie Airwatch oder MobileIron behaupten. In diesem Beitrag schauen wir uns an, welche Möglichkeiten sich mit Microsoft Intune ergeben, wo die Stärken aber auch Schwächen im Vergleich zu anderen MDM-Lösungen liegen.

Der Leser/die Leserin erhält eine Übersicht zu den Einsatzszenarien und unterstützten Services innerhalb von Microsoft Intune. Zeitgleich wird dargestellt, warum bei der Nutzung von Microsoft 365 die Integration von Intune ein Vorteil sein kann. Nachdem lesen des Artikels weiß der Leser/dieser Leserin, was mit Microsoft Intune möglich ist und wann man lieber einen Blick auf die Konkurrenz werfen sollte.

Die Möglichkeit Endgeräte verschiedenster Betriebssysteme zu administrieren und abzusichern haben Unternehmen durch Anbieter und Lösungen wie MobileIron, AirWatch oder baramundi schon länger.

Diese und andere Anbieter bieten dabei u.a. an, dass Endgeräte mit Applikationen und Updates versorgt sind, durch Richtlinien in der Bedienung für den Nutzer eingeschränkt oder aber auch bei Diebstahl Remote gelöscht werden können.

Natürlich ergibt sich daraus auch ein großer Markt mit potenziell vielen Abnehmern und zahlenden Kunden. Dies hat auch Microsoft erkannt und im Jahre 2011 seinen damals noch als Windows Intune betitelten Dienst für den Bereich Mobile Device Management (kurz: MDM) vorgestellt.

Seit der Einführung hat Microsoft viel Zeit und Geld in die Weiterentwicklung seines Dienstes gesteckt und so wird dieser auch heute „Microsoft Endpoint Manager“ bezeichnet und umfasst die administrativen Möglichkeiten eines System Center Configuration Managers und des Cloud-Dienstes Intune.

Aber wo steht der Endpoint Manager heute? Welche Möglichkeiten in der Administration haben wir und wie behauptet sich dieser im Vergleich zu seinen Mitbewerbern?

Kapitel

Es gibt zahlreiche Unternehmen die bereits Cloud-Dienste aus dem Umfeld von Microsoft 365 nutzen und auch auf Seiten der Lizenz über die nötige Voraussetzung verfügen, um den Endpoint Manager zu verwenden.

Oftmals wurde der MDM-Dienst allerdings nicht aktiv verwendet, sondern bereits zuvor etablierte Lösungen haben den Vorrang bekommen. Erst wenn eine Verlängerung der Lizenz für die Dritt-Anbieter-Lösungen Anstand und somit wieder Summe X ausgegeben werden musste, entscheiden sich Unternehmen für die MDM-Lösung der Microsoft. Immerhin hat man bereits die ganze Zeit dafür gezahlt.

Dies nicht immer mit dem Einverständnis der IT-Abteilung - schließlich sorgt der Wechsel des Anbieters auch auf IT-Seite zunächst für viel Zeit, die in Schulung, Planung, Migration und Troubleshooting gesteckt werden muss.

Hier zeigt sich aber auch schnell, worauf Microsoft abzielt:

Es zeigt sich somit ab, das Unternehmen langfristig die Möglichkeit haben mögliche Insellösungen abzuschaffen und auch die laufenden Kosten auf einzelne Plattformen zu konzentrieren. Aus technischer Sicht kann die IT-Abteilung eine Integration vom Endpoint Manager in andere Services der Security & Compliance-Suite von Microsoft schnell und simpel herstellen:

Je nach Lizenz kann eine aktive Steuerung des Windows Defenders über das Intune eingerichtet werden. Auch kann die Einrichtung des Bedingten Zugriffs über das Admin Center stattfinden und zusätzliche Security-Mechanismen, wie die App und Browser Isolation oder Web Protection für den Edge Browser können eingerichtet werden.

Neben dieser Beispiele ermöglicht uns die MDM-Lösung auch das Zusammenspiel mit einer Cloud App Security, um mögliche Fälle einer Schatten-IT zu verhindern. Dabei bezieht sich Intune aber nicht nur auf Microsoft eigene Produkte, sondern kann auch mit Firewall von Dritt-anbietern sprechen oder sich mit dem Jamf-Konfigurator von Apple verknüpfen.

Natürlich können auch andere MDM-Anbieter verschiedene Dienste miteinander koppeln, Reports erstellen und bei Gefahren unterschiedliche Aktionen durchführen, jedoch merkt man recht schnell in der Administration mit Intune, dass der Gedanke von Microsoft sein Portfolio um eine eigene Endpoint Security Lösung zu erweitern und diese dann auch recht kostengünstig in bestehende Microsoft 365 Abonnements zu stecken mit gewissem Erfolg gekrönt ist:

Unternehmen benötigen nicht zwingend weiteres Budget für Dritt-Anbieter und die IT-Abteilung darf die Administration innerhalb der Microsoft Cloud Dienste durchführen. Der Fokus kann somit auf eine Lösung gesetzt werden, die fortlaufend ihren Umfang erweitert und großen Support von Microsoft erfährt.

Natürlich ist auch beim Endpoint Manager nicht alles Gold was glänzt. Schauen wir uns zunächst an, welche Plattformen wir denn überhaupt verwalten und administrieren können.

Kapitel

Mit Intune können wir Geräte der Plattformen Windows, Apple und Android registrieren und für die spätere Administration bereitstellen.

Je nach Plattform unterscheiden sich auch die Wege, wie Clients oder auch mobile Endgeräte beim Benutzer ausgerollt und entsprechend im Endpoint Manager administriert werden.

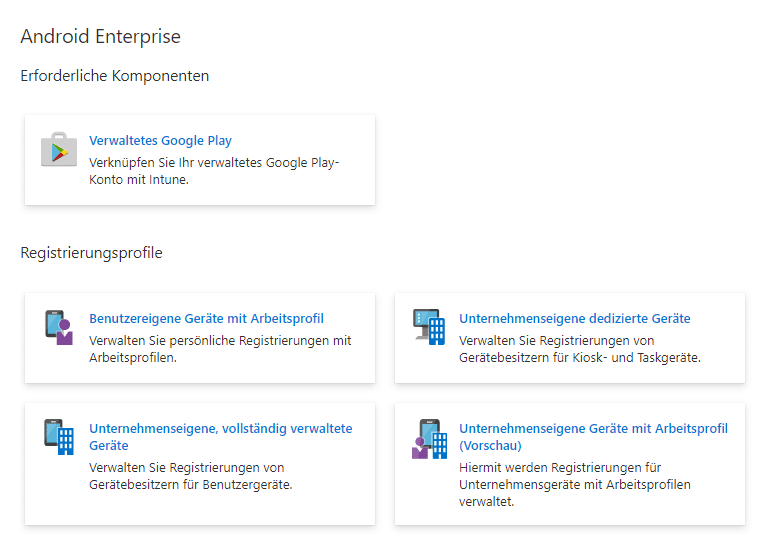

Bei Android Geräten verbinden wir unser Intune mit dem verwalteten Google Play. Dies müssen wir durchführen, um Android Enterprise Geräte zu verwalten. Die Einrichtung selbst ist normalerweise in keinen 5 Minuten durchgeführt. Sobald wir dies erledigt haben, stehen uns die verschiedenen Registrierungsprofile unter Android zur Verfügung.

Dies ist in der Theorie primär für private Geräte von Nutzern vorgesehen, die bereit sind ihr eigenes Smartphone oder Tablet dem Unternehmen zur Verfügung zu stellen. Hier befinden wir uns oftmals im „Bring your own Device“-Szenario (kurz: BYOD). Aus der Praxis heraus zeigt sich allerdings, dass auch oftmals reine Unternehmensgeräte über diese Methode registriert werden, da zumeist Smartphones und Tablets bereits im Umlauf sind und nicht zurückgesetzt werden sollen für ein neues Deployment. Die Registrierung erfolgt hierbei über den Download des Unternehmensportals aus dem Google Play Store und die damit verbundene Anmeldung mit dem Geschäftskonto.

Bei diesem Registrierungsprofil verwenden wir beim ersten Starten des Gerätes einen Token, den wir entweder manuell eingeben oder aber über einen QR-Code mit der Kamera scannen können. Danach wird das Endgerät im Intune registriert und befindet sich in der vollständigen Verwaltung des Unternehmens. Hier verwenden wir keine getrennten Bereiche für den Arbeits- und den Privat-Bereich, sondern das komplette Endgerät ist unter der Administration der IT-Abteilung.

Hier befinden wir uns im selben Szenario, wie bei dem vorherigen Registrierungsprofil. Tatsächlich funktioniert der Prozess auch hier wieder über ein neues Deployment mit der Anwendung eines Tokens. Das Endgerät wird dann allerdings nicht einem Benutzer zugeordnet, sondern dient als sogenanntes Kiosk- oder Taskgerät. Dies sind Geräte, die z.B.: am Empfang oder auf Baustellen verwendet werden und einer ganzen Reihe von Benutzern zur Verfügung steht.

Mit dem letzten Profil arbeiten wir erneut über einen QR-Code und das Gerät wird als Unternehmenseigenes Gerät klassifiziert, jedoch wird auf dem Endgerät ein separater Bereich für die private Nutzung eingerichtet. Somit befinden wir uns nicht im BYOD-Umfeld, haben aber zeitgleich die Möglichkeit die kontrollierte private Nutzung eines geschäftlichen Gerätes zu ermöglichen.

Wenn in der Verwaltung geschäftliche Apps zur Verfügung gestellt werden, so sind diese für den Nutzer an einem kleinen Koffer-Symbol zu erkennen und geben den Hinweis, dass dies eine verwaltete App ist:

All diese Registrierungswege unter Android benötigen eine gewissen Interaktion vom Nutzer oder der IT-Abteilung. Möchten man auch diesen Schritt eliminieren ist die Verwendung des Zero-Touch Portals erforderlich.

Nach aktuellem Stand können wir die Zero Touch-Lösung nicht direkt im Endpoint Manager Admin Center konfigurieren, sondern bauen eine Verbindung zwischen Intune und dem Google Dienst auf. Den Großteil der Einrichtung erfolgt dann außerhalb des Intune Portals auf Google Seite.

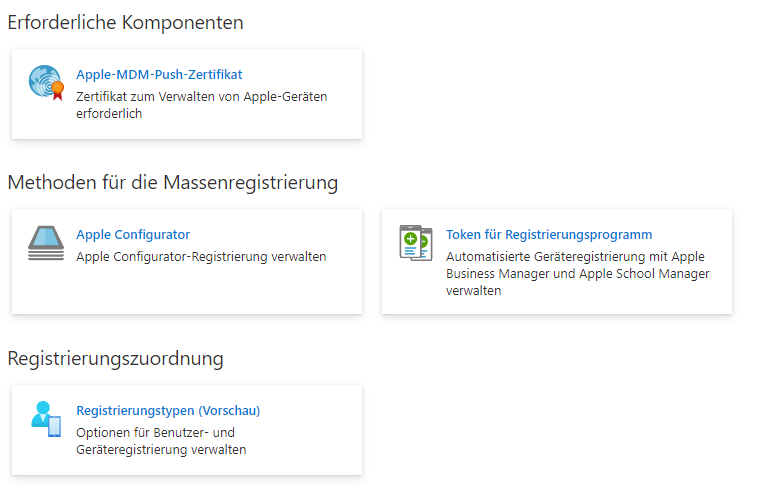

Auch zur Verwaltung von iOS-Geräten, muss eine Verbindung zwischen Intune und dem externen Dienst hergestellt werden. Dazu nutzt man eine Apple-ID und mit dieser Kennung und einem dazugehörigen Zertifikat, welches über eine CSR Datei erstellt wird, erlangt man Zugriff auf die Endgeräte Verwaltung von iOS- und MacOS-Geräten.

Das Zertifikat selbst ist zunächst für 365 Tage gültig und ermöglicht mehrere Methoden der Registrierung. Hierbei bietet Intune den Bereich der Massenregistrierung an.

Als IT-Administrator kann mit dem Apple Configurator ein Endgerät zurückgesetzt und entsprechend als Unternehmensgerät wieder ausgerollt werden. Auch hier besteht wieder die Möglichkeit ein Gerät auf einzelne Benutzer zu registrieren oder entsprechend Geräte in den Kiosk-Modus zu versetzen. Bei iOS spricht man hier von der Option der Benutzeraffinität.

Bei der Nutzung des Apple Configurators ist zu beachten, dass hierfür die entsprechende Software auf einem MacOS bereitstehen muss und ein physischer Zugriff auf das Endgerät ermöglicht wird.

Eine weitere Methodik ist die Nutzung des Apple-Business- oder Apple-School-Managers. Parallel zum Zero Touch unter Android wird hier über das Mobile Device Management Portal von Apple eine Verbindung zum Intune hergestellt und ein voll automatisiertes Deployment ermöglicht, ohne dass die IT-Abteilung das Gerät vor Ausgabe an den Nutzer sehen muss.

Die Optionen und Möglichkeiten (z.B.: Einrichtung Finger-Scanner oder Zoom) kann bei Bedarf deaktiviert werden, so dass auch hier ein möglichst zügiges Deployment für den Nutzer stattfinden kann.

Die rein manuelle Registrierung durch den Nutzer anhand des Unternehmensportal besteht auch unter Intune. Aus IT-Sicht können wir auch hier über die Funktion der Registrierungszuordnung festlegen, ob ein Nutzer die Möglichkeit hat, das Endgerät fest auf einen Benutzer zu setzen oder ob es ein Kiosk-Gerät ist.

Intune bietet bis hierhin somit eine umfangreiche Verwaltung für iOS- und Android-Geräte an und muss sich bei der Bereitstellung nicht hinter anderen Mobile Device Management-Lösungen verstecken. Die besonderen Stärken und Vorteile kommen aber gerade bei der Windows Client Plattform zum Tragen.

Eine wichtige Information: Aktuell ist eine Server Administration auf Basis der reinen Cloud-Verwaltung nicht unterstützt. Hier setzt Microsoft auf das Co-Management mit dem hauseigenen System Center Configuration Manager, um auch Server Infrastrukturen in die Administration zu heben.

Kapitel

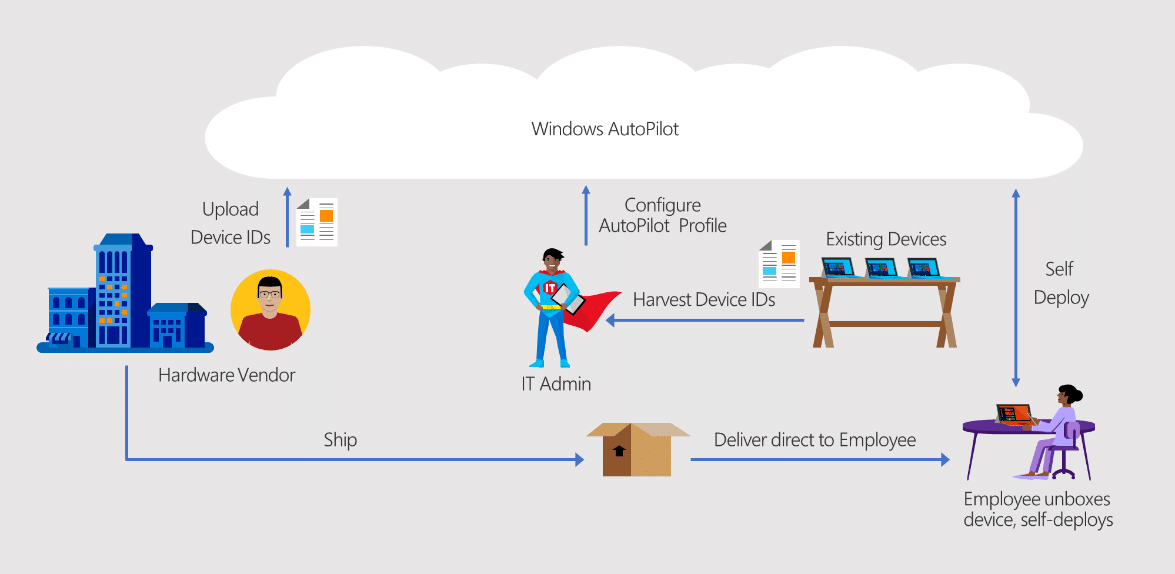

Im Windows Umfeld ermöglicht Intune das automatische Deployment von Windows 10 Client ab der Pro Edition. Dieser Deployment-Service unter Intune nennt sich AutoPilot und unterscheidet sich stark von anderen MDM-Lösungen.

Dabei kommen wir auch schon zum größten Unterschied im Vergleich zu anderen Anbietern – das Gerät kann direkt beim Endanwender ins Deployment gehen.

Der zumeist gängige Weg, dass ein Gerät beim Hardware-Lieferanten bestellt wird, dann in die IT-Abteilung geht und dort dann mit einem Image betankt wird entfällt. Natürlich muss auch Intune den Windows Client mit den ihm vorgegebenen Richtlinien und Applikationen anpassen, jedoch bedient sich Intune den auf dem Endgerät bereits installiertem Windows Betriebssystem.

Es findet somit keine völlige Neuinstallation statt, sondern vielmehr eine (mitunter große) Anpassung des bestehenden OS. Diese Anpassung muss dann nicht mehr zwangsläufig innerhalb des Unternehmens stattfinden, sondern gerade in Zeiten vom Home Office und Remote Work kann der Client dem Nutzer quasi nach Hause geschickt werden.

Der Nutzer entpackt das Gerät, schließt es an das heimische Netzwerk an und meldet sich beim Anmeldebildschirm mit seiner geschäftlichen Mail-Adresse an. Sobald dies erledigt ist, beginnt das Gerät in den AutoPilot-Modus zu gehen.

Folgende Grafik verdeutlicht den Ablauf auch sehr gut:

Die Grafik zeigt auf, dass wir als IT-Abteilung die Möglichkeit haben unsere bestellte Hardware direkt zum Endanwender schicken können und dabei sogenannte Geräte-IDs (auch Hardware-IDs genannt) vom Lieferanten in unser Intune-Portal hochgeladen werden.

Diese Geräte-IDs sind eindeutige Bezeichner der physischen Geräte, die die Verbindung zwischen unserem Nutzer, dem Unternehmen und den damit in Verbindung stehenden Einstellungen garantieren.

Auch können bereits bestehende Geräte ausgelesen werden und im Falle einer Neuinstallation über AutoPilot ausgerollt werden. Dazu stellt Microsoft ein Script bereit, welches je nach Anwendungsfall entweder einzeln auf einem Windows Client angewendet wird oder über Gruppenrichtlinien zentral ausgeführt wird und die Geräte-IDs an einem zentralen Punkt für den Upload ins Intune bereitstellt.

Wenn ein Deployment direkt beim Nutzer durchgeführt wird, muss auch bedacht werden, dass damit stets auch die Zeit eines Nutzers in Anspruch genommen wird. Es gilt somit sich hier gut zu organisieren und einen möglichst unterbrechungsfreien Wechsel vom Alt- zum Neugerät zu ermöglichen.

Haben wir dann allerdings ein Deployment, welches 16 Applikationen installieren und dabei auch mehrere Konfigurationsrichtlinien anwenden soll und dann den Zugriff nur über die schwache Internetverbindung des Nutzers zu Hause erhält kann die Geduldsspanne stark strapaziert werden.

Damit dies nicht passiert, gibt es die Möglichkeit den White-Glove-Modus zu verwenden. Hierbei wird der Client nicht direkt an den Benutzer geschickt, sondern geht zuerst den Weg in die IT-Abteilung. Diese wiederum startet den Client und durch fünfmaliges Drücken der Windows Taste landen der Client in einem Pre-Load Modus, wodurch Applikationen und Konfigurationen vor der Anmeldung durch den Nutzer installiert und angewendet werden.

Dies macht in Summe den ursprünglichen AutoPilot-Gedanken kaputt, denn schließlich nimm die IT-Abteilung das Gerät doch wieder selbst in die Hand, aber gewährt es zugleich die Gelegenheit ein möglichst schnelles Deployment beim Endanwender durchzuführen.

Mit AutoPilot haben wir im Intune einen sehr interessanten Dienst innerhalb der MDM-Plattform, um den Client Rollout zu automatisieren und die Arbeitslast innerhalb der IT zu minimieren. Aber natürlich haben wir beim AutoPilot noch weitere Einstellungsmöglichkeiten, die den Service noch interessanter machen können.

Kapitel

Für die meisten Unternehmen ist die reine Cloud Verwaltung ihrer Windows Clients zunächst keine Option, schließlich bestehen zahlreiche lokale und historisch gewachsene Gruppenrichtlinien (kurz: GPO).

Dort sind entsprechend Richtlinien, Registry-Einträge und Berechtigungen gesetzt. Intune bietet zwar mittlerweile die Möglichkeit an, eine Auswertung der lokalen GPOs durchzuführen und gibt aus, welche direkt im Intune abgebildet werden können, wem das jedoch zu wenig ist der kann auch ein AutoPilot Hybrid Deployment durchführen.

Die Einstellung dazu definieren wir im AutoPilot-Profil und durch Anpassungen am Azure AD Connect und der Installation des Intune Connectors mindestens auf einem Windows Server 2016, kann der Windows Client auch in einem Hybrid Szenario bereitgestellt werden.

Der Client erhält im Azure Active Directory den Status des Hybrid Joins, somit besteht die Möglichkeit eine lokale Verwaltung durchzuführen und zeitgleich die Administration über Intune einzubeziehen.

Wichtig ist hierbei sich eine Struktur zu überlegen, welche Richtlinien lokal oder in der Cloud abgebildet werden sollen, damit es hier nicht zu Überschneidungen und im weiteren Verlauf zu massiven Nacharbeiten in den Einstellungen kommt.

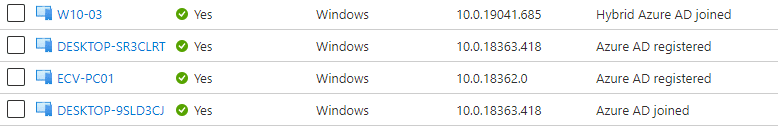

Über den Status eines Gerätes im Azure Active Directory können wir auch ableiten, wie dieses eingebunden wurde. Es gibt drei verschiedene Status von Join Typen:

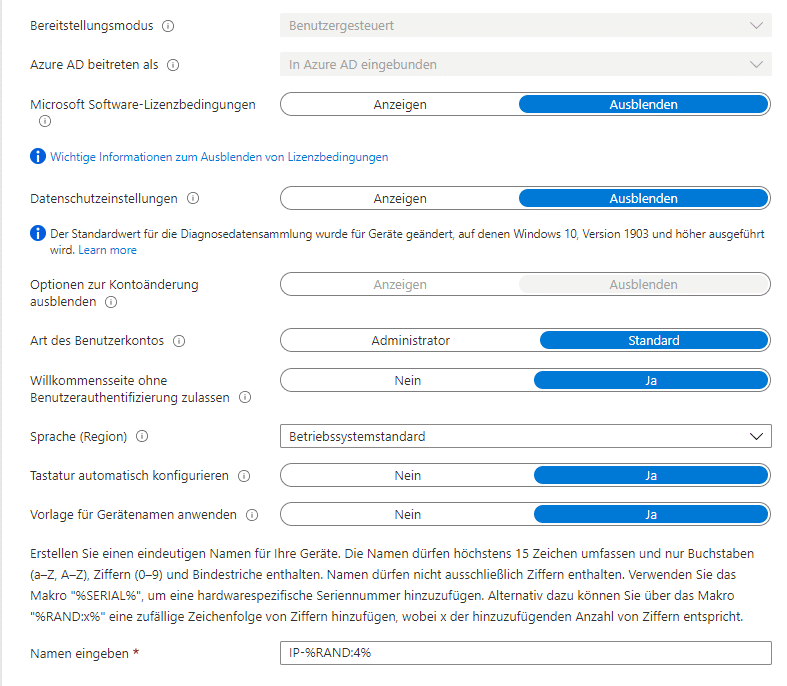

Im Rahmen des Deployments können wir noch weitere Einstellungen anwenden, dazu gehören das Ausblenden folgender Einstellungen für den Nutzer bei der ersten Anmeldung:

Bei Bedarf kann auch ein Template für den Client-Namen angewendet werden. Neben statischen Werten kann der Name auch dynamische Inhalte basierend auf der Seriennummer oder einer Zufallsgenerierten Zahl beinhalten.

Wie auch bei anderen Betriebssystemen ermöglicht uns Intune hier neben Benutzergesteuerten Geräten auch Kiosk-Geräte zur Anwendung für Terminals, Rezeption und co. anzuwenden.

Über die Option des Registrierungsstatus können wir auch anpassen, wie die Benutzerinteraktion beim Deployment ist, somit wird festgelegt was der Nutzer schlussendlich sieht und auch, ob der Windows Client bis zum Abschluss aller Installation und Anpassung für die Nutzung gesperrt ist oder aber die Möglichkeit gewährt wird auch mit einer „halben Installation“ die Nutzung zu gewähren.

Diese Entscheidung sollte gerade aus organisatorischer Sicht gut überlegt sein, möchte man doch zumeist Anrufe an den IT-Support oder Helpdesk verhindern.

Beim Thema Windows Deployment zeigt Intune seine Stärken, bietet es doch einen gänzlich anderen Ansatz als die meisten anderen MDM-Anbieter und zeitgleich erhält die IT-Abteilung weiterhin die Möglichkeit sein Windows Client-Management in Hybriden Szenarien bereitzustellen. Das direkte Deployment beim Nutzer oder auch Kunden eröffnet neue Wege der modernen Verwaltung, erfordert aber auch eine gute Planung und Startegie bei der Anwendung verschiedener AutoPilot-Profile, Anwendung von Richtlinien und der Installation von Applikationen.

Kapitel

Ein Thema das im Microsoft 365 Umfeld immer wieder vorkommt sind zahlreiche Registrierungen, die Nutzer mit ihrem geschäftlichen Konto bei Dritt-Anbietern oder auch anderen privaten Apps durchgeführt haben, die dann bei der Administration im Microsoft Admin Center oder dem Azure Portal sichtbar werden.

Nicht anders ist es bei den Endgeräten – oftmals sind bereits zahlreiche private Geräte zumindest im Azure Active Directory vorhanden oder haben sogar den Weg in die MDM-Verwaltung von Intune geschafft.

Erklärbar ist dies durch die Option, die bei der Anmeldung von z.B.: Teams auf privaten Windows Geräten angezeigt wird. Bei der Erstanmeldung erscheint ein Fenster mit der Aufschrift „Verwaltung des Geräts durch meine Organisation zulassen“ und der gewöhnliche User klickt natürlich schnell auf OK, denn er will einfach Teams nutzen.

Als Ergebnis sehen wir zahlreiche private Geräte im Azure Active Directory des Unternehmens. Durch Intune können wir dem ganzen Einhalt gebieten. Hierfür verwenden wir die Registrierungsbeschränkungen. Dabei gibt es zwei Arten von Beschränkungen, die gesetzt werden können:

Einschränkungen zum Gerätelimit: Über diese Option wird festgelegt, wie viele Geräte ein Benutzer über seine Intune Lizenz registrieren darf. Das Maximum beträgt aktuell bis zu 15 Endgeräte (unabhängig vom Betriebssystem), die mit einer Lizenz hinzugefügt werden können. Hier ist es sinnvoll sich zu überlegen, wie viele Geräte für gewöhnlich benötigt werden und auch diesen Wert als Limit zu setzen

Einschränkungen zum Gerätetypen: Hier wird auf Basis des Betriebssystems festgelegt, ob ein bestimmtes Betriebssystem sich erst gar nicht im Azure Active Directory und Intune authentifizieren darf oder ob nur unternehmenseigenen Geräte erlaubt sind. Auch eine Filterung auf Basis der OS-Version ist möglich.

Durch das Setzen und Anwenden dieser Limits erhalten wir die Möglichkeit die Zahl der im System befindlichen Gerät zu minimieren. Wenn allerdings das Kind schon in den Brunnen gefallen ist und bereits etliche Geräte fälschlicherweise in der Verwaltung sind haben wir immer noch die Möglichkeit manuell Geräte zu entfernen oder über die Option Regeln für die Gerätebereinigung automatisiert Geräte aus der MDM-Verwaltung zu entfernen, die sich nicht innerhalb eines bestimmten Intervalls am System angemeldet haben.

Kapitel

Natürlich gehört zur MDM-Verwaltung auch eine Applikations-Steuerung hinzu, die Intune dem IT-Administrator bereitstellt.

Wenn es um die Nutzung von Store-Apps geht ist dies mit Intune sehr schnell gelöst. Wir haben die Möglichkeit eine Anbindung den Google Business Store, das Apple-VPP-Token Programm und den Microsoft Store durchzuführen und entsprechend darüber die Applikationen zu verteilen.

Dabei können wir angeben, ob die Applikation automatisch im Hintergrund (Zustand: Erforderlich) installiert werden soll oder ob Sie als optionale App im Unternehmensportal angezeigt wird. Die Applikation kann dann bei Bedarf von den Nutzern heruntergeladen und installiert werden.

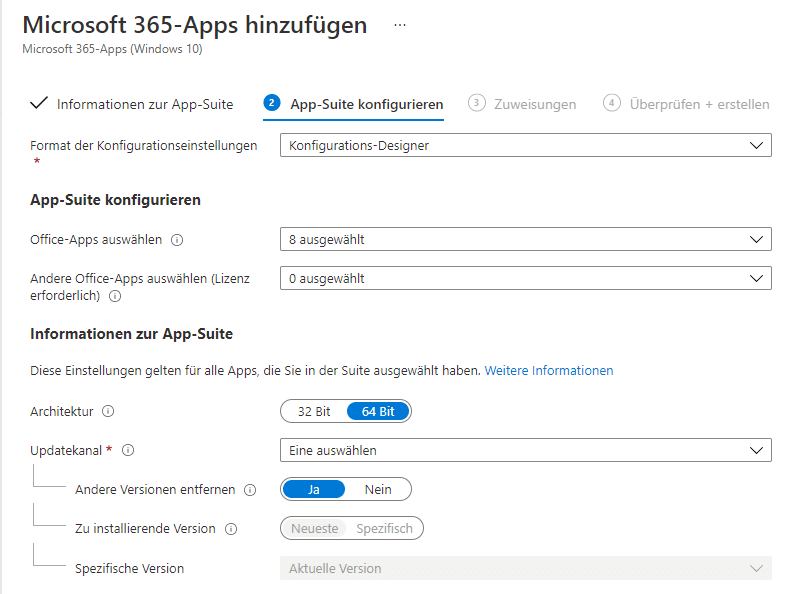

In Summe funktioniert dies recht einfach und verursacht keine größeren Arbeiten. Auch bei der Bereitstellung der Microsoft 365 Apps zeigt sich die gute Integration der Services ineinander:

Wir erhalten die Möglichkeit den integrierten Designer zu verwenden und auszuwählen, welche Apps mit installiert werden sollen, welche Update-Kanal genutzt wird, die Office Suite Version und auch ob bestehende Anwendung aus der Office Familie deinstalliert werden sollen.

Bei Bedarf geben wir auch an, ob es sich um eine Installation handelt, die von mehreren Benutzern verwendet wird und ob die Lizenzbedingungen automatisch akzeptiert werden sollen.

Auch die Integration von XML-Installationsanweisungen ist kein Problem. Eine sehr gute Alternative zum bisherigen Office Deployment Toolkit.

Intune bietet auch an MSI- und Win32-Dateien auf Windows Client zu verteilen. Was bei MSI-Dateien keine allzu großen Herausforderungen darstellt, kann bei klassischen Win32-Apps ziemlich an die Frustrationsgrenze des IT-Administrators gehen.

Im Fall von MSI-Dateien muss nur die Quelldatei im MSI-Format im Endpoint Manager Admin Center hochgeladen werden, die Zuweisung an eine Gruppe oder auch alle Geräte stattfinden und die Installation wird in den allermeisten Fällen ohne große Probleme durchgeführt.

Im Monitoring wird uns der Status der App-Installation angezeigt und auch mitgeteilt, ob diese erfolgreich war oder aber auf Fehler gelaufen ist. Bis hierhin macht Intune noch keine Abstriche im Vergleich zu anderen MDM-Anbietern. Ganz anders aber, wenn wir eine Exe-Datei installieren wollen:

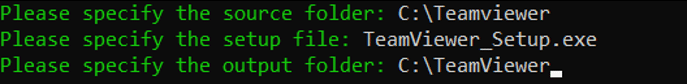

Exe-Dateien können nicht einfach ins Intune hochgeladen werden, sondern müssen zuerst in ein INTUNEWIN-Format konvertiert werden. Auch dazu stellt Microsoft über GitHub ein Tool bereit (das Content Prep Tool), welches die Konvertierung für uns vornimmt. Weiterhin muss für die fehlerfreie Durchführung der App-Installation auch ein In- und Deinstallations-Pfad angegeben werden. Darüber setzen wir dann auch einen Trigger, der Intune mitteilt, dass eine Installation erfolgreich war und entsprechend im Monitoring auch so angezeigt wird.

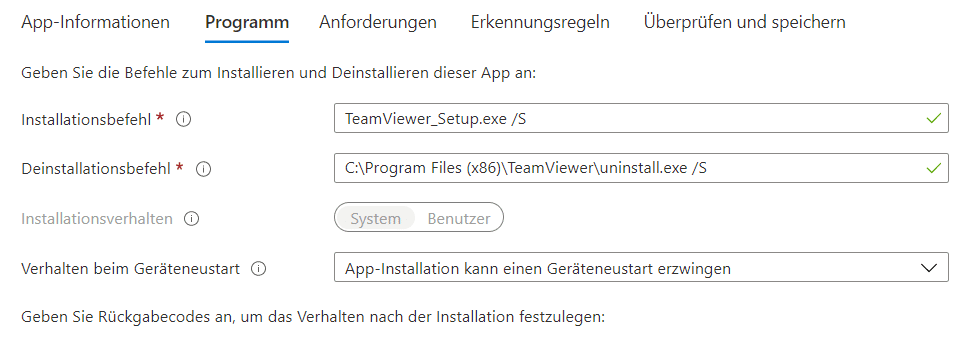

Damit für die Installation die korrekten Parameter gesetzt werden, muss der IT-Administrator entweder die Applikation einem manuell installieren und sich die Information heraussuchen oder aber wir haben eine gute Dokumentation, die die erforderlichen Parameter bereithält. Exemplarisch eine Installation am Beispiel vom TeamViewer:

Ich erstelle zunächst zwei Verzeichnisse:

Das Quell-Verzeichnis mit der Setup-Datei und ein Ziel-Verzeichnis in das die Intunewin-Datei abgelegt wird. Im nächsten Schritt Starte ich das Content Prep Tool und gebe dort die zuvor angelegten Pfade an:

Danach findet die Umwandlung der Datei statt und ich kann diese aus dem Quell-Verzeichnis in das Intune Portal hochladen. Sobald der Upload erledigt ist, gebe ich die zuvor angesprochenen Installationsbefehle mit:

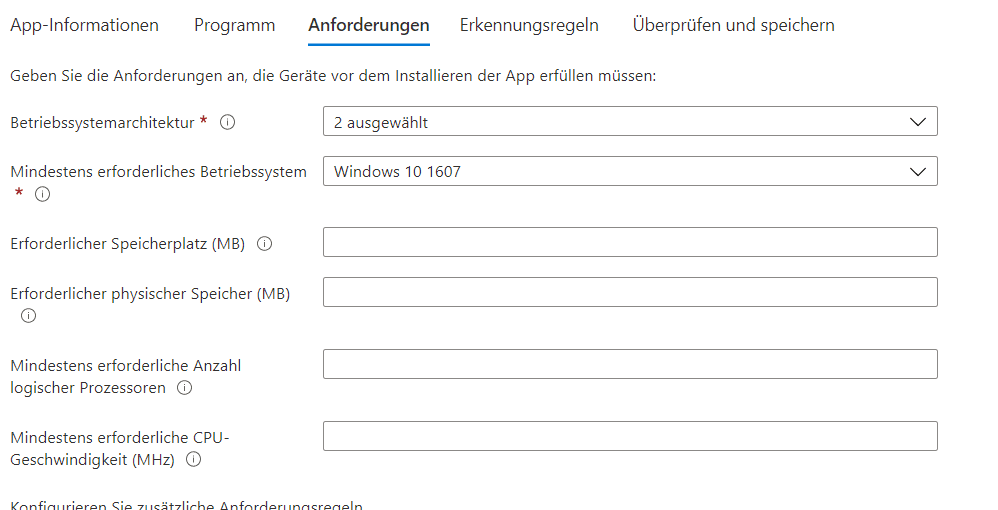

Darauffolgende lege ich fest, welche Bedingung der Client erfüllen muss, damit die Installation durchgeführt werden darf. Hierzu zählen Punkte wie die OS-Architektur, erforderlicher Speicherplatz usw.:

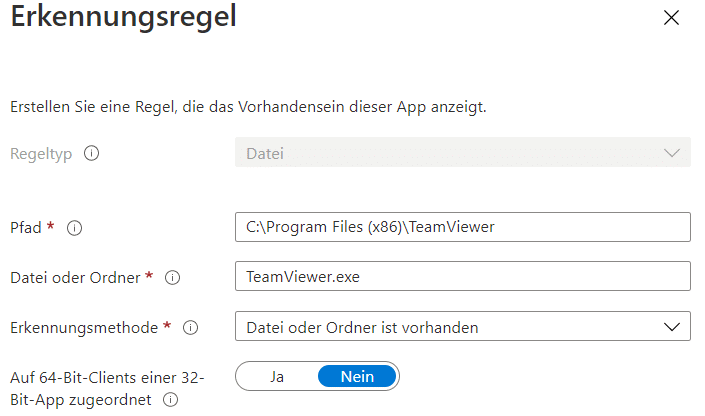

Als nächstes sind Erkennungsregeln zu setzen, die angeben woran Intune erkennen soll, ob eine Installation erfolgreich war oder nicht. Hierbei können wir auf manuelle Regeln setzen, wie z.B.: das Vorhandensein eines bestimmten Ordners oder einer Datei:

Abschließend wird die Applikation noch einer Gruppe zugeordnet und nach einem initialen Sync und etwas Geduld wird dann auch die App auf den Windows Clients erscheinen. Was jetzt im Falle einer TeamViewer Installation noch simpel aussehen mag, kann bei weniger bekannten Applikationen oder gut geführten Dokumentation eine menge Zeit in Anspruch nehmen.

Gerade wenn auch noch Abhängigkeiten zu anderer Software berücksichtigt werden muss, kann es sehr schnell komplex werden. Hier sehe ich auch einen der größten Kritikpunkte in der Arbeit mit Intune. Warum kriegen andere MDM-Anbieter diesen Punkt einfacher gelöst? So geht z.B.: ein Baramundi hin und konvertiert und setzt alle erforderlichen Parameter automatisch. Der IT-Administrator hat mit dem Thema nur wenig Arbeit und kann sich entsprechend auf andere Themen konzentrieren.

Da dieser Punkt unter Kollegen und in der Community für reichlich Diskussionen sorgt, gehen mittlerweile viele Unternehmen hin und kaufen sich eine Drittanbieter-Lösung ein, die die App-Steuerung im Intune für Sie übernimmt oder man versucht Exe-Dateien in ein MSI-Format umzuwandeln und hofft, dass es auch so klappen wird.

Es ist äußerst schade, dass Microsoft an dieser Stelle nicht nachbessert und eine eigene hausinterne Lösung anbietet, denn diese Problematik haben wir schon seit mehreren Jahren und viele sehen sich an dieser Stelle gezwungen extra Geld und Ressourcen aufzuwenden.

Kapitel

Neben den Schwächen bei der Implementierung von Software zeigt Intune wieder stärke, wenn es um die Anwendung weiterer Schutzrichtlinien geht.

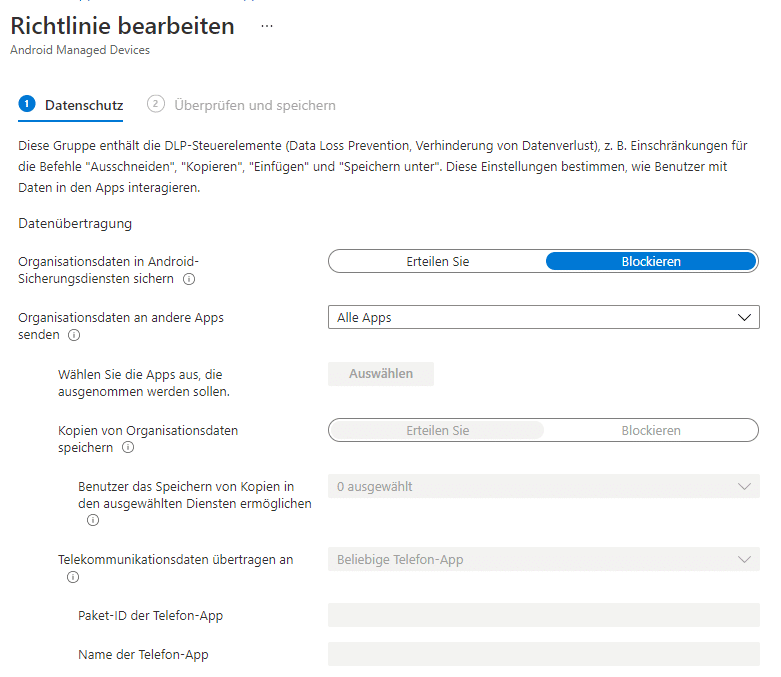

Hierzu bedient sich Intune sogenannter Schutz- und Konfigurationsrichtlinien. Mit den App-Schutzrichtlinien haben wir die Möglichkeiten einzelne Applikationen durch eine weitere Zugriffs- und Schutzschicht abzusichern und Bedingungen für die Nutzung festzulegen.

Wir können festlegen, ob neben dem bereits bestehenden Passwort noch eine zusätzliche Authentifizierung beim Starten einer App erforderlich ist oder ob Daten zwischen dem geschäftlichen Outlook und dem privaten WhatsApp geteilt werden dürfen. Dadurch ergibt sich auch die Gelegenheit eine mögliche Schatten-IT zu verhindern, die sich in manchen Unternehmen im Laufe der Zeit aufgebaut hat.

Ergänzt werden die Möglichkeiten durch die Anwendung einer Verschlüsselung oder auch die Blockierung von Backups in externe Dienste, wie einer iCloud. Die zusätzlichen Schutzrichtlinien können auf Unternehmens-Geräten, aber auch sehr gut in BYOD-Szenarien angewendet werden.

Je nach Plattform definiert Intune unterschiedlich, ob die Schutzrichtlinien nun auf Unternehmens- oder privaten Endgeräten angewendet werden. So ist es bei Android erforderlich, dass das Unternehmensportal zwar auf dem Smartphone oder Tablett installiert aber nicht registriert ist, um es als privates Gerät zu deklarieren. Bei iOS-Geräten ist dies so nicht erforderlich und ein Nutzer muss nicht zwingen das Unternehmensportal installiert haben, um eine Aktivierung der App-Schutzrichtlinien durchzuführen.

Innerhalb der Windows Plattform arbeiten wir über das Festlegen von MDM- und MAM-URLs und dem jeweiligen Registrierungsstatus des Clients, um eine Klassifizierung vorzunehmen.

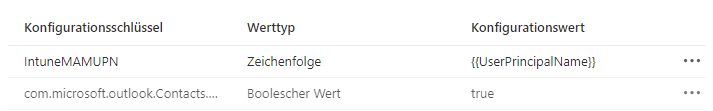

Aufbauend darauf kommen noch die App-Konfigurationsrichtlinien. Diese können ergänzend verwendet werden, um weitere Einstellungen am Client vorzunehmen. So kann z.B.: für Outlook festgelegt werden, ob der Posteingang mit Relevanz verwendet werden soll oder welche Attribute aus den Outlook Kontakten in die nativen Apps übertragen werden sollen. Auch das Anwenden einer S/MIME-Verschlüsselung kann hierüber eingerichtet werden.

Entsprechend können diese Einstellungen erneut für Unternehmens- und private Geräte angewendet. Die Kategorisierung für Android Geräte baut wieder auf dem vorhanden sein des Unternehmensportals und bei Windows Geräten entsprechend nach Registrierungsstatus. Bei iOS-Geräten findet die Anwendung eines Konfigurationsschlüssels – der IntuneMAMUPN-Key – statt, um das Gerät bei der Nutzung von Konfigurationsrichtlinien entsprechend zu kategorisieren.

Auch wenn gerade die Konfigurationsrichtlinien gerne noch mehr Unterstützung für eine größere Vielfalt an Applikationen bieten könnten, so zeigt Intune hier doch recht stabil, wie neben dem reinen Zugriff aufs Endgerät eine weiterer Security-Level aufgebaut werden kann, um auch Steuerung von Unternehmensdaten außerhalb des eigenen Netzwerkes zu ermöglichen.

Kapitel

Einer der Kernpunkte unter Intune ist die Anwendung von Konformitätsrichtlinien und Konfigurationsprofilen.

In diesem Bereich legen wir fest, welche Anforderungen ein Endgerät erfüllen muss und sorgen zeitgleich dafür, dass diese auch umgesetzt werden. Je nach Plattform unterscheidet sich die Anzahl der Einstellungsmöglichkeiten und Wege, die wir anwenden können.

Aber worin liegt der Unterschied zwischen Konformitätsrichtlinien und Konfigurationsprofilen? Über Konformitätsrichtlinien definieren wir, welche Einstellung ein Gerät vorweisen muss, damit es den Zustand „Konform“ im Intune erhält. Erhält ein Endgerät den Status als Konform, kann dieser alle X-Tage erneut überprüft werden und wenn eine Konformität irgendwann nicht mehr gegeben ist, können automatisierte Benachrichtigungen an den User rausgeschickt werden und die IT-Abteilung kann das Endgerät aus dem Intune abkoppeln.

Konformitätsrichtlinien definieren somit ein Mindestmaß an Sicherheitseinstellungen, die wir von einem Nutzer und seinem Endgerät erwarten. Welche Konformitätsrichtlinien wir anwenden können ist auch hier vom Betriebssystem abhängig. Für Windows Clients können wir u.a. auswählen:

Was man hierbei aber nicht verwechseln darf: Die Konformitätsrichtlinien dienen nicht dazu, auf mobilen Endgeräten Einstellungen vorzunehmen, sondern geben nur die Vorgaben an. Die Umsetzung erfolgt danach durch Konfigurationsprofile.

Über die verschiedenen Betriebssysteme verteilt, sind Einstellungen in den verschiedensten Bereichen durchführbar. Dies können allgemeine Geräteeinschränkungen, wie Passwortvorgabe oder Bildschirmsperrzeit sein aber auch das Einrichten eines Mailkontos gehört dazu.

Weiterhin erhalten wir die Möglichkeit WLAN-Profile zur automatischen Einwahl festzulegen und auch den Import von Zertifikat über Intune zu realisieren. Manche Einstellungen unter iOS oder Android erfordern, dass das Gerät auf einem bestimmten Weg im Intune integriert wurde, sprich ob es direkt über das Unternehmensportal registriert wurde oder durch ein geführtes Deployment mit dem Apple Business- oder Apple School-Manager

Auch stehen manche Funktionen bei Windows Clients nur den Enterprise Geräte zur Verfügung. Während z.B.: der Hintergrund- und Sperrbildschirm für Windows 10 Enterprise Clients direkt mit einer integrierten Intune Richtlinie eingerichtet werden kann, ist es erforderlich bei der Pro-Version des Windows 10 Clients einen Workaround über Skripte oder einen Blob Storage zu bauen.

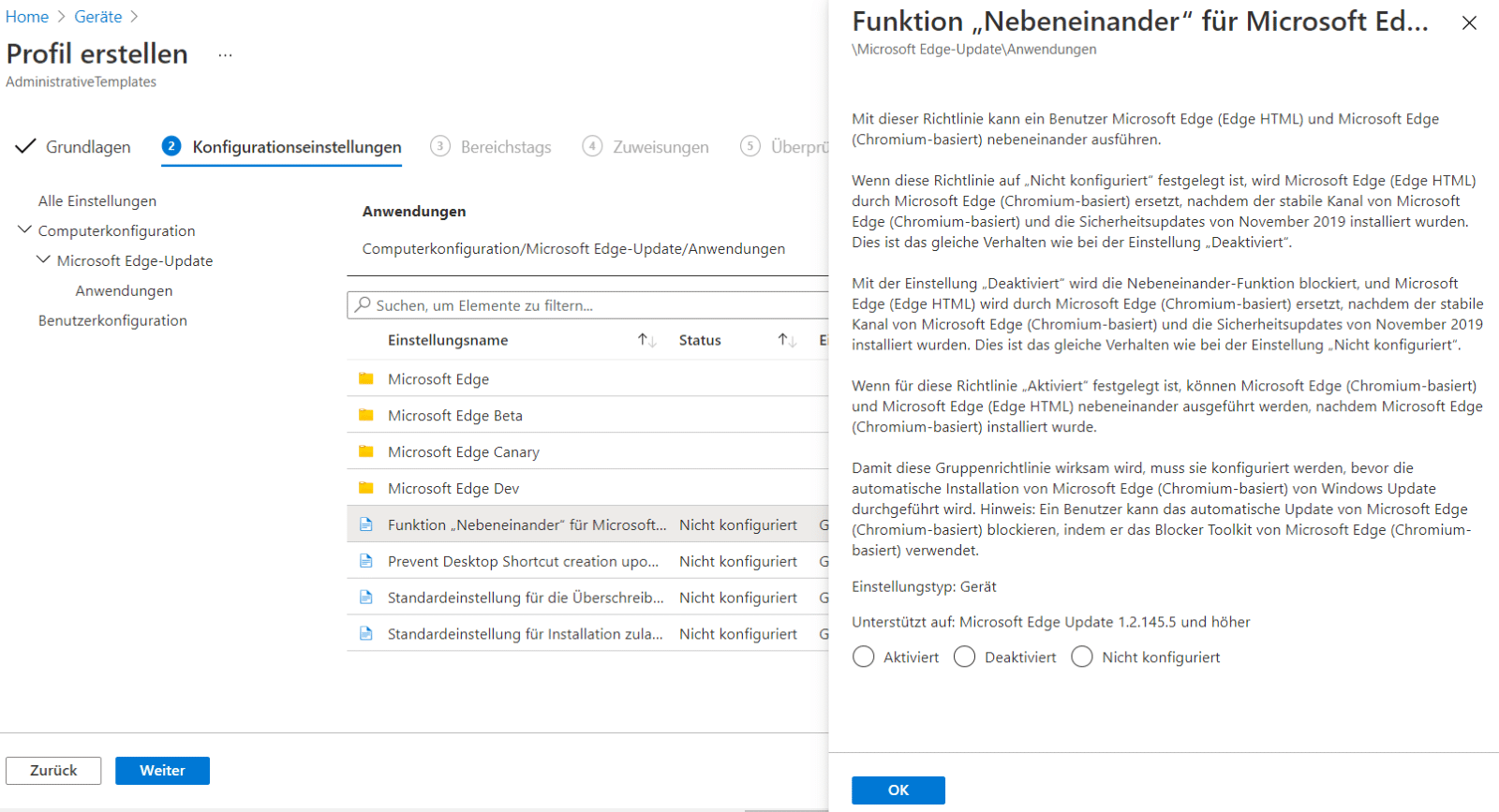

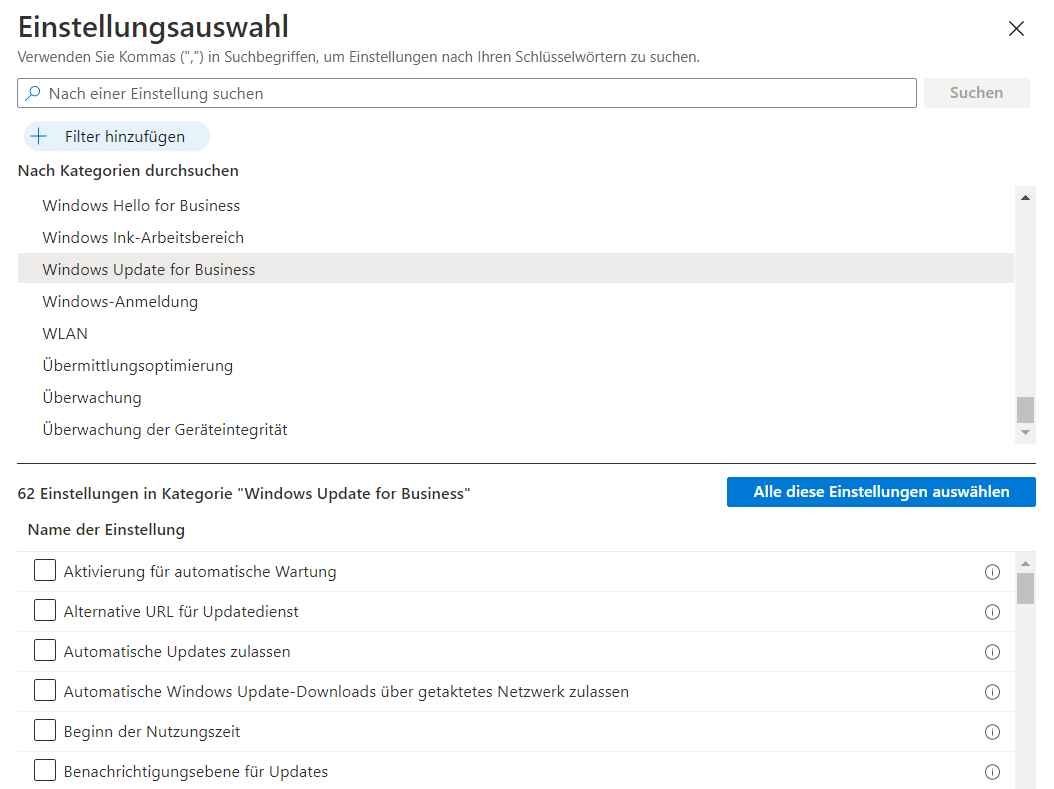

Im Allgemeinen können Konfigurationen im Intune für Windows 10 entweder durch bereits integrierte Optionen eingerichtet werden, wodurch die komplette Konfiguration im Intune stattfindet oder man verwendet sogenannte Administrativen Vorlagen. Diese bilden das Abbild von lokalen Gruppenrichtlinien, können aber auch vollständig über den Endpoint Manager abgedeckt werden.

Dieser zeigt sehr übersichtlich die verschiedenen Bereiche für Gerätekonfigurationen auf und listet zu jedem Bereich dir vorhandenen Einstellungen entsprechend auf.

In Summe bietet uns Intune ein breites Portfolio an verschiedenen Einstellungen für alle gängigen Betriebssysteme an und braucht sich da nicht hinter anderen MDM-Lösungen zu verstecken. Natürlich fällt auf, das basierend auf der Anzahl an Möglichkeiten Windows die präferierte Plattform darstellt. Als negativ kann man es nur ansehen, dass Intune bei gewissen Einstellungen den Administratoren einen leichteren Weg für Enterprise-Clients anbietet als für Nutzer von Windows 10 Pro. Hier können wir nur hoffen, das Microsoft diese Zwei-Klassen-Gesellschaft abschafft und in der Administration keine Steine mehr in den Weg legt.

Kapitel

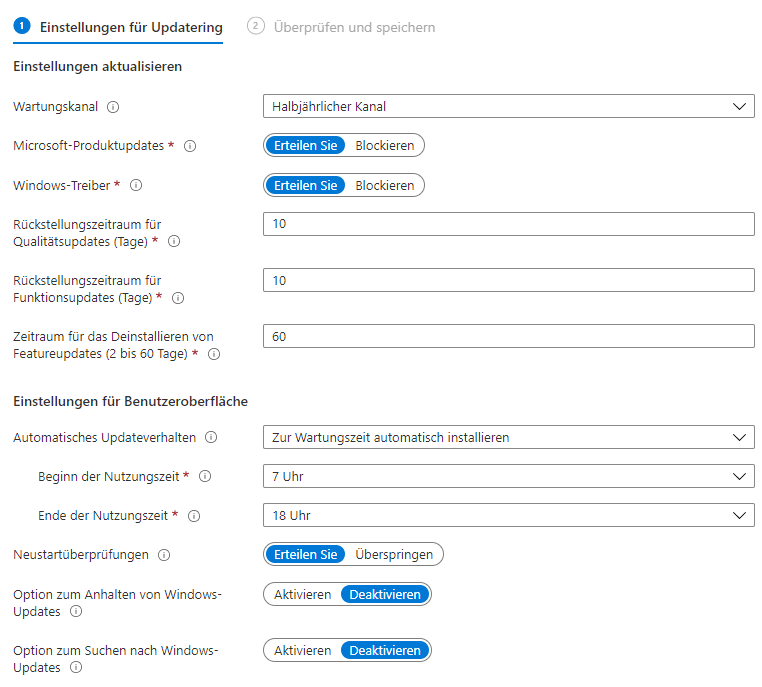

Eine angenehme Möglichkeit, um die Windows Updates nicht mehr durch einen lokalen Dienst wie den WSUS steuern zu müssen, sind die Windows 10-Updateringe.

Durch das Einrichten eines Updaterings definieren wir, welchem Wartungskanal unser Windows Client zugeordnet wird. Aktuell stehen folgende Kanäle zur Verfügung:

Über die verschiedenen Kanäle definieren wir, welche Updates unserem Client bereitgestellt werden sollen. Die Update-Ringe können wir dann auch mit einen Rückstellungszeitraum für Qualitäts- und Funktionsupdates verknüpfen. Die Kombination aus beidem ermöglicht es uns somit auch innerhalb eines Unternehmens verschiedene Gruppen zu bilden und neue Updates zunächst in einer Test-Umgebung auszurollen, bevor diese in die Produktivumgebung gehen.

Die User-Experience ermöglicht es auch, das Installationsverhalten am Client festzulegen. Es kann definiert werden, zu welchen Zeiten ein Update installiert werden darf, ob Nutzer vor einem Update informiert werden und die Möglichkeit erhalten selbst nach Updates zu suchen bzw. diese auch zu stoppen.

Verfeinert wird die Funktion durch eine Neustartüberprüfung, in dem geprüft wird, ob der Akkustand bei mindestens 40 % liegt, eine Benutzeranwesenheit gegeben ist oder ob sich der Nutzer in einer Präsentation oder einem Telefonat befindet.

Neben den reinen Windows Updates bietet Intune auch noch Funktionsupdates, mit denen wir die Betriebssystemversion festlegen können. Befindet sich ein Client aktuell bei Windows 10 2004, so können wir ihn darüber auf die Windows 10 20H2 hochstufen.

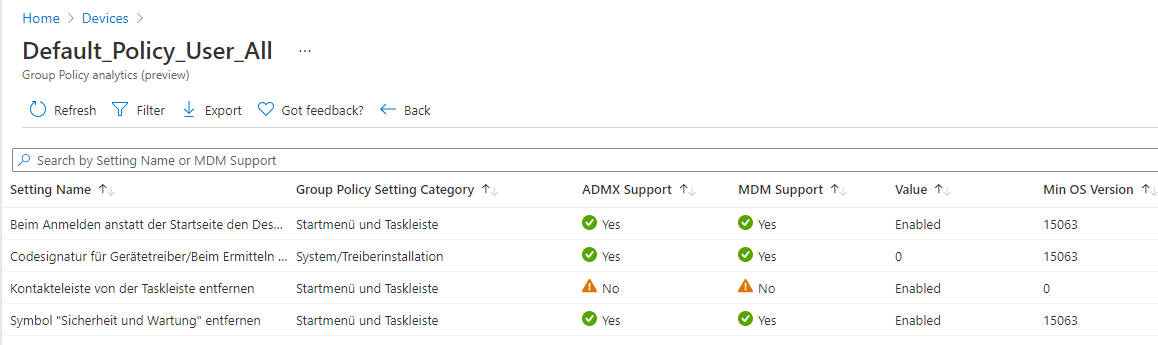

Im Endpoint Manager erhalten wir auch die Möglichkeit eine mögliche Integration unserer lokalen Gruppenrichtlinien zu prüfen.

Dazu haben wir die Gruppenrichtlinienanalyse – hier importieren wir unsere lokalen GPOs im XML-Format und lassen einen ersten Scan laufen. Danach erhalten wir eine Übersicht, zu wie viel Prozent die Richtlinien übernommen werden können oder wo es eventuell technische Hürden geben kann.

Auch wenn dies dem IT-Administrator nur ein erstes Gefühl dafür gibt, ob eine reine Cloud-Administration vorstellbar ist oder wie viel Arbeit in der Migration nach Intune, so ist dies doch ein sehr praktisches Tool im MDM-Portfolio des Endpoint Managers.

Das Einbinden von PowerShell-Skripten wird ebenfalls von Intune unterstützt- Hierbei können wir auch eine Prüfung der PowerShell-Signatur durchführen und angeben, ob das Skript mit Nutzer- oder System-Daten ausgeführt werden soll.

Ebenfalls der Durchlauf in einem 64 Bit Host kann als Parameter übergeben werden. Gerade bei Richtlinien, die nur Windows 10 Enterprise Geräten zur Verfügung stehen, können PowerShell Skripte einen dabei unterstützen gewisse Einstellungen und Funktionalitäten am Client vorzunehmen.

Kapitel

Das Endpoint Manager Admin Center bietet Unternehmen eine vollumfängliche Lösung zur Verwaltung von Windows Clients und mobilen Endgeräten rund um die Plattformen Android und iOS.

Dabei gibt es interessante Funktionalitäten, wie die Integration und Steuerung eines Windows Defenders oder die Arbeit mit der Cloud App Security. Dies ermöglicht es, sich innerhalb der Microsoft Produktfamilie zu bewegen und man ist nicht zwingend darauf angewiesen, weitere Dritt-Anbieter Lösungen mit einzubinden. Hier hat Intune einen hausinternen Vorteil, den Microsoft auszunutzen weiß.

Auch bietet Intune bewährte Administrationswege, wie das Einrichten von Konfigurationsrichtlinien oder die Steuerung von Windows-Updates. Leider verpasst es Microsoft aber beim Thema App-Deployment die Nutzerfreundlichkeit auf Seiten des IT-Administratoren zu erhöhen und setzt mit umständlichen Konvertierungen und dem manuellen Setzen von Installations-Pfaden einige Hürden, die erst gemeistert werden wollen. Da zeigt die etablierte Konkurrenz am Markt, wie das besser geht.

Auch mitunter lange Synchronisierungszeiten, bis eine Applikation oder Richtlinie vom Endgerät gezogen wird kennt man von einigen MDM-Lösungen. Leider ist Intune da kein besseres Beispiel, sondern führt die Tradition eines System Centers oder anderer Lösungen weiter.

Eins ist sicher:

Microsoft steckt viel Zeit und Geld in seinen Endpoint Management Lösung. Dies führt dazu, dass Intune in den letzten Jahren enorm an Funktionalität und Stabilität gewonnen hat. Einige Schwächen trägt das System aber auch seit Jahren mit sich.

Mittlerweile ist Intune für Unternehmen ohne MDM-Lösung recht schnell zu ersten Wahl geworden, da die Nähe zur Microsoft 365 Produktfamilie gegeben ist. Für Unternehmen mit bereits etablierten Verwaltungslösungen kann sich bei einem Wechsel des Anbieters ein Blick in Richtung Intune und dem Endpoint Manager ebenfalls durchaus lohnen, kann aber je nach Anwendungsfall mit einigen Schwierigkeiten und Kopfschmerzen verbunden sein.

Microsoft Intune ist eine cloudbasierte Mobile Device Management-Lösung, die es Unternehmen ermöglicht, ihre mobilen Geräte, Windows Clients und Anwendungen zentral zu verwalte. Mit Intune können Administratoren Richtlinien für die Gerätekonfiguration, Konformitäten und Zugriffskontrolle festlegen, Softwareanwendungen bereitstellen und Updates verwalten.

Mit Microsoft Intune können wir den kompletten Bereich des Mobile Devices Management für mobile Endgeräte und Windows Clients abdecken. Neben der Konfiguration und zentralen Administration von Richtlinien, können auch Applikationen veröffentlicht werden und eine Steuerung von Sicherheitsrichtlinien u.a. für den Windows Defender vorgegeben werden.

Microsoft Intune hat bei verwalteten Geräten Zugriff auf verschiedene Teilbereiche: der Gerätestatus (z. B. Online oder offline), Geräteinformationen (z. B. Hersteller, verwendeter Speicher, MAC-Adresse usw.), Angewendete Sicherheitsrichtlinien (z. B. Passwortrichtlinien oder Verschlüsselungen) oder die installierten Applikationen. Es werden keine privaten Inhalte wie Kontakte oder Anrufverlauf aufgenommen!

Die Kosten für eine Intune Lizenz unterscheiden sich darin, ob man Intune separat lizenziert oder als Teil eines größeren Microsoft 365-Pakets. Alle aktuellen Lizenzen kann man unter folgenden Link nachschauen: Licenses available for Microsoft Intune | Microsoft Learn

Im Kern unterscheiden wir zwischen Lizenzen für Personen (User-Based) und Gerätelizenzen (Device-Based). Sofern ein Gerät – unabhängig des Betriebssystems – in die Verwaltung aufgenommen werden soll, ist eine der beiden Lizenzen erforderlich. Bei Personenlizenzen sind Geräte verwaltet und einer Person fest zugeordnet, während bei Gerätelizenzen wir ebenfalls das Gerät verwalten, jedoch keine Zuordnung zu einer Person haben.

MDM steht für Mobile Device Management und bezieht sich auf eine Technologie bzw. Lösung mit denen Unternehmen die Verwaltung, Überwachung und Administration von mobilen Geräten wie Smartphones, Tablets und auch Windows Clients zentralisiert steuern können.

Eine MDM-Lösung unterstützt dabei, die Verwaltung und Administration von mobilen Geräten, als auch Windows Clients, im eigenen Unternehmen zu gewährleisten. Sie ermöglicht die zentrale Steuerung von Sicherheitsrichtlinien, die Bereitstellung von Anwendungen und die Fernverwaltung, Compliance und Produktivität sicherzustellen und potenzielle Sicherheitsrisiken zu minimieren.

Windows AutoPilot ist eine Funktion von Microsoft Intune, die es Unternehmen ermöglicht, die Einrichtung und Bereitstellung von Windows-Geräten (ab der Windows 10 Pro und höher) zu automatisieren. Durch den AutoPilot-Dienst werden automatisch bei der ersten Anmeldung am Gerät Richtlinien und Applikationen zugewiesen. Weiterhin unterstützt der AutoPilot-Dienst das Deployment von überall, so dass Endgeräte auch z.B.: aus dem Home Office bereitgestellt werden können.

Intune selbst ist Bestandteil der Microsoft 365 Produkt-Suite und bietet selbst eine Plattform zur Absicherung an. Alle Daten vom Intune werden innerhalb der Europäischen Union gespeichert. Am Ende kommt es auf die korrekte Administration seitens des IT-Teams an, wodurch Microsoft Intune wirklich sicher wird.

Intune verfügt über verschiedene Funktionen, die einer IT-Abteilung dabei helfen können ihre Client Landschaft abzusichern. Anbei eine Auflistung einiger Funktion, die Microsoft Intune beinhaltet:

Nach der initialen Registrierung synchronisieren alle Geräte – unabhängig des Betriebssystems – alle 8 Stunden mit Microsoft Intune

Microsoft Intune ist eine cloudbasierte Lösung für die Verwaltung und Administration von mobilen Geräten, Windows Clients und Anwendungen, während Microsoft System Center eine On-Premises-Plattform ist, die natürlich ebenfalls umfassende Verwaltungsfunktionen für physische und virtuelle Infrastrukturen, einschließlich Servern, PCs und mobilen Geräten, bietet.

App-Schutzrichtlinien, auch als Mobile Application Management (MAM) bezeichnet, sind Richtlinien und Sicherheitsmaßnahmen, die auf mobilen Apps und verwalteten Endgeräten angewendet werden können. Mit App-Schutzrichtlinien können Unternehmen den Zugriff auf Unternehmensdaten in mobilen Apps kontrollieren, Sicherheitsmaßnahmen wie Datenverschlüsselung, Passwortanforderungen und Datensicherung erzwingen sowie das Verhalten von Apps in Bezug auf Datenaustausch und Copy &Paste festlegen. Dadurch kann u.a. verhindert werden, dass E-Mail Inhalte über Messenger wie WhatsApp oder Facebook geteilt werden.

Nein, Intune ist nicht in der Lage auf private Informationen, wie z.B.: SMS- oder Chat-Nachrichten, Anrufe, private Kontakte und anderes zuzugreifen.

Der bedingte Zugriff ist eine Funktion im Microsoft Intune, die es Administratoren ermöglicht, den Zugriff auf Unternehmensressourcen basierend auf bestimmten Bedingungen zu steuern. Diese Bedingungen können Faktoren wie die Erfüllung der Compliance-Vorgaben, den Standort des Benutzers, das Threat-Level und weitere Attribute umfassen. Durch den bedingten Zugriff kann sichergestellt werden, dass nur Benutzer und Endgeräte, die alle von uns festgelegten Bedingungen erfüllen, auch Zugriff auf Unternehmensdaten erhalten.

Microsoft Intune selbst verwendet verschiedene Verschlüsselungstechnologien, die sich je nach Anwendungsfall unterscheiden:

Im Kern ergeben sich grob folgende Vorteile durch die Nutzung von Microsoft Intune:

Natürlich hat auch Intune – wie jede anderen Mobile Device Management-Lösung – einige Nachteile:

Ob Sie gerade erst mit der Microsoft Intune Consulting und Administration benötigen oder mit einer Intune Schulung das Wissen weiter ausbauen wollen. Wir unterstützen Sie.

Aaron Siller hat seit 2014 umfangreiche Erfahrung in der Migration zu Microsoft Office 365, Exchange Online, Intune und Azure aufgebaut. Gerne stellt er Ihrem Unternehmen seine und die Erfahrung seines qualifizierten Teams zur Verfügung.

Aaron Siller, Geschäftsführer