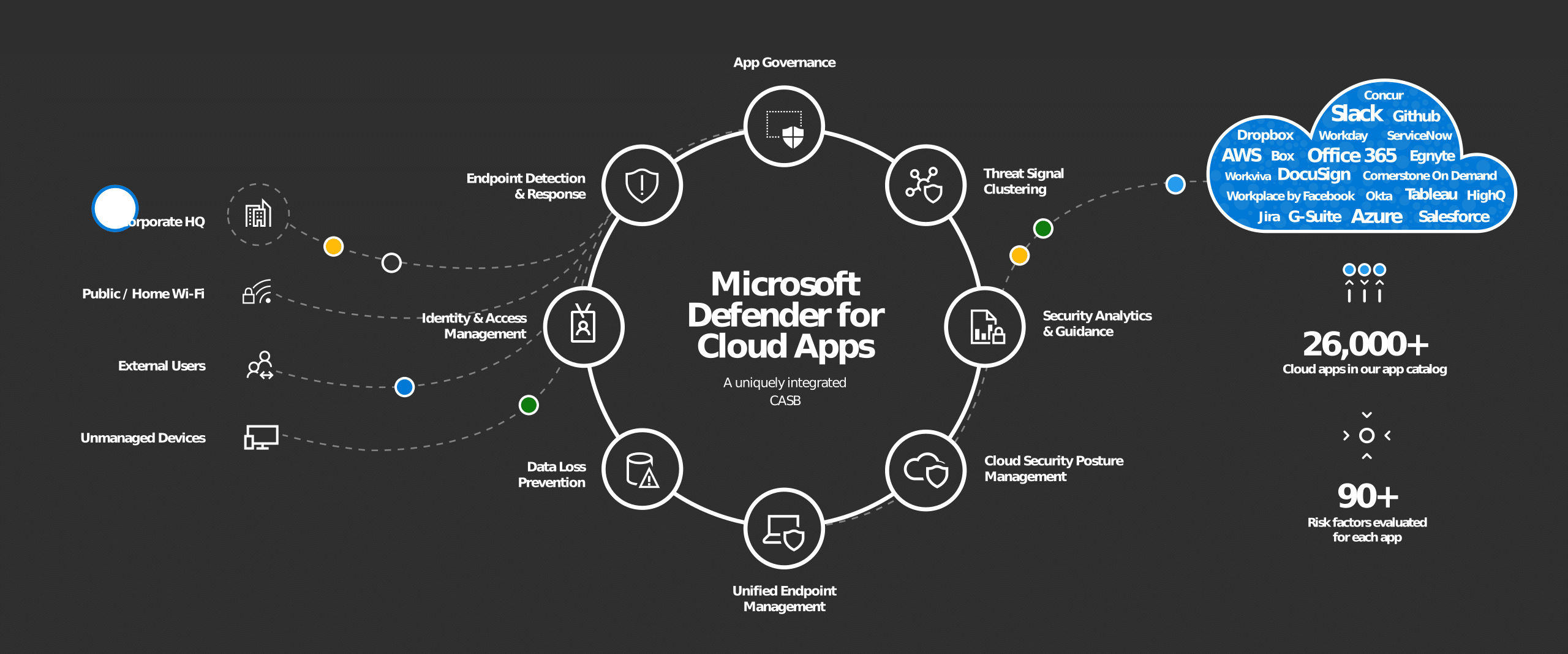

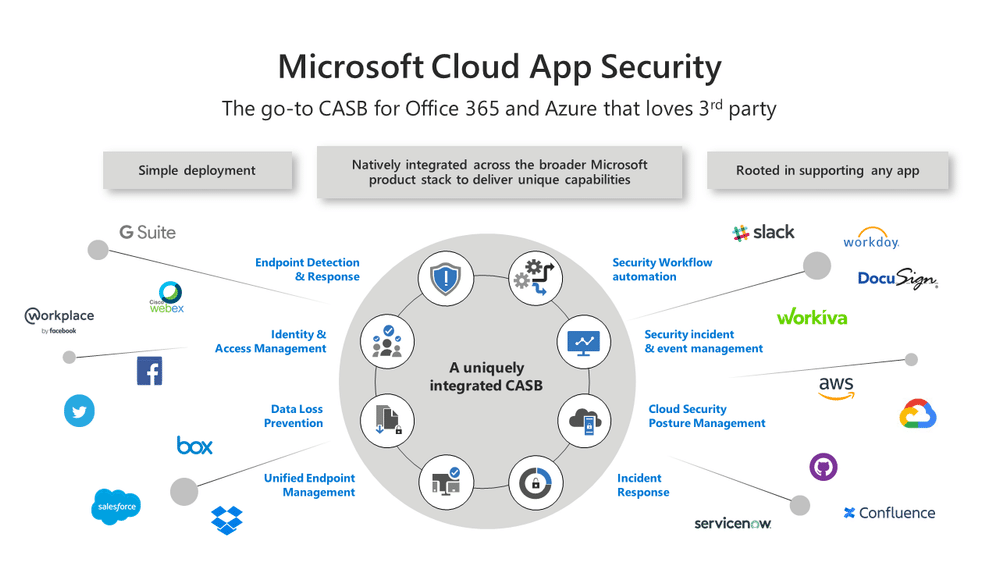

Der Microsoft Defender for Cloud Apps - ehemals unter den Namen Microsoft Cloud App Security geführt - ist ein Bestandteil des Microsoft 365 Security Stacks. Der Microsoft Defender for Cloud Apps unterstützt als Cloud Access Security Broker Unternehmen dabei wichtige Informationen im Umfeld der App- und Datenutzung auszuwerten, als auch die Verhinderung einer potenziellen Schatten-IT sicherzustellen.

Der Defender for Cloud Apps erlaubt es uns einen Einblick in unsere App- und Datenlandschaft zu erhalten und zeitgleich die Governance im Unternehmen zu erhöhen.

In diesem Blog-Beitrage zeige ich Dir einige wichtige Funktionen und wie wir diese Lösung gewinnbringend in unserem Microsoft 365 Tenant konfigurieren und schließlich auch anwenden können.

Was ist der Microsoft Defender for Cloud Apps?

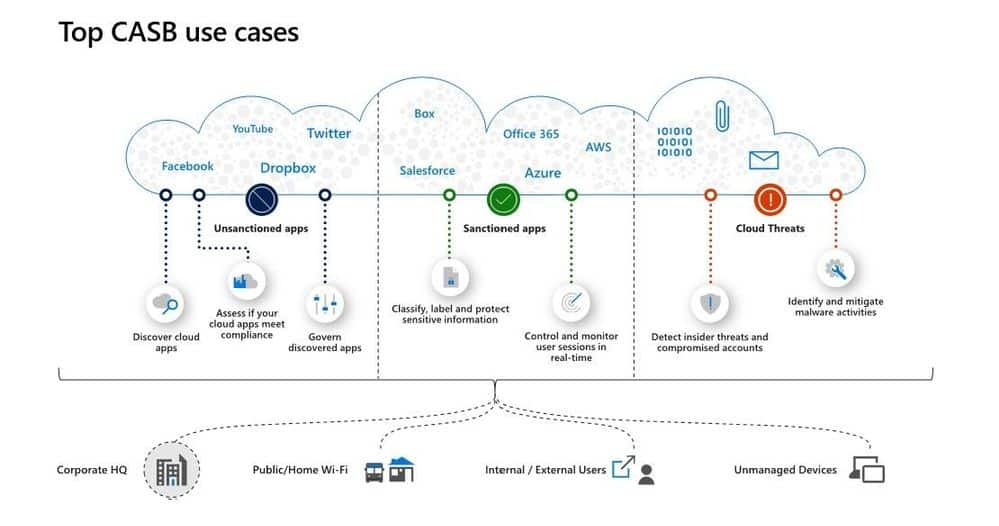

Um zu verstehen, was der Microsoft Defender for Cloud Apps genau ist, müssen wir wissen welche Arten von Cloud Access Security Brokern (kurz: CASB) existieren, denn diese sind im Kern aktuell zwei Stück:

- API-only Broker

- Multi-Mode-Lösungen.

Ein API-only CASB verlässt sich vollständig auf APIs, die vom Cloud-Anbieter bereitgestellt werden. Das bedeutet allerdings auch, dass die Möglichkeiten und Optionen dieser CASBs durch die Funktionalitäten und Informationen, die von diesen APIs bereitgestellt werden, eingeschränkt sind.

Multi-Mode-CASBs hingegen verlassen sich nicht ausschließlich auf APIs, sondern bieten zumeist zusätzliche Funktionen wie Schutz vor schädlichem Code (z.B.: Malware), Anwendungs- und Compliance-Einblicke sowie eine umfangreichere Kontrolle darüber, welche Aktionen in den überwachten Anwendungen ausgeführt werden können und wie sich dies entsprechend auf Endgeräte und Benutzer auswirkt.

Microsoft Defender for Cloud Apps (kurz: MDCA) ist solch eine Multi-Mode-Lösung: Als Tool erhalten wir umfassende Einblicke in verwendete und im Besitz befindliche Anwendungen, die Bewertung einer Compliance je genutzter Applikation und auch die Steuerung von Aktivitäten und dem Informationsfluss.

In Summe sind die wichtigsten Funktionen des Defender for Cloud Apps folgende:

Microsoft Defender for Cloud Apps Architektur

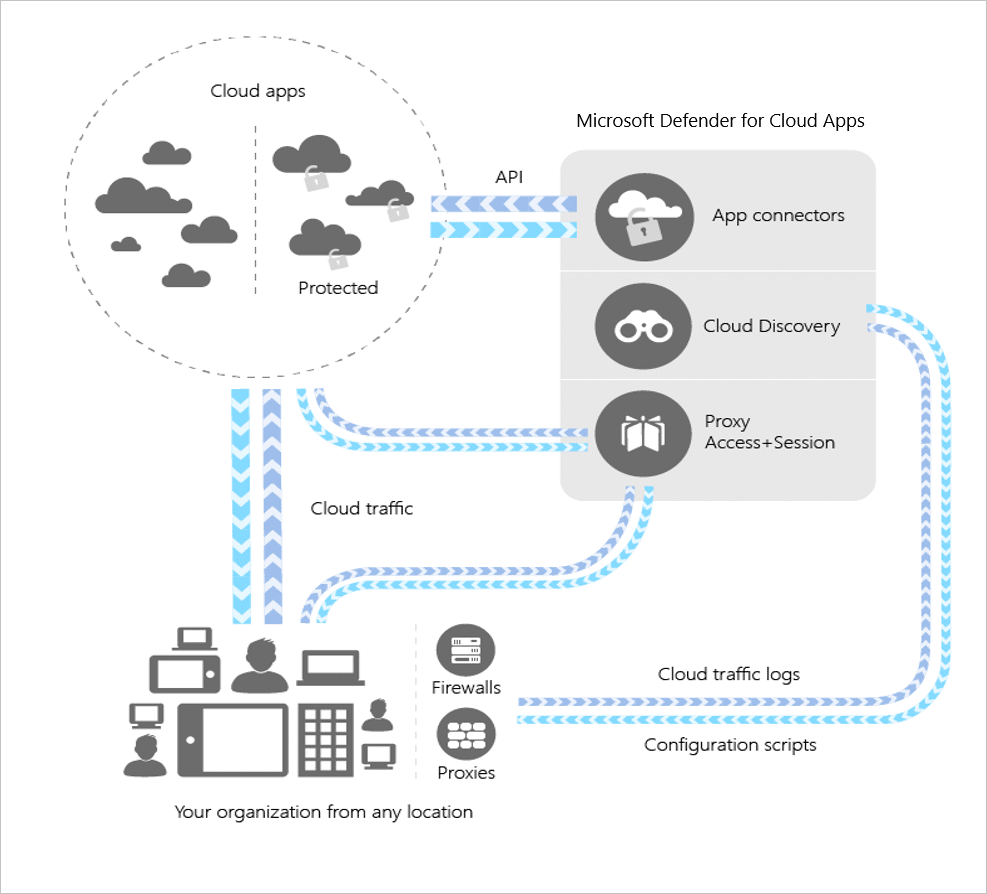

Die Architektur kann man auf mehrere Hauptkomponenten herunterbrechen:

Konfiguration vom Microsoft Defender for Cloud Apps

Einer der Hauptvorteile des Microsoft Defender for Cloud Apps ist seine recht simple Bereitstellung:

Durch die Tenant-weite Bereitstellung können wir an sich innerhalb kürzester Zeit mit der Nutzung loslegen. Dies ist auch größtenteils auf die Integration mit anderen Microsoft 365-Workloads zurückzuführen. Eine On-Premises-Integration ist bei der Bereitstellung nicht erforderlich.

Der Microsoft Defender for Cloud Apps ist vollständig in das Microsoft Defender Security-Portal integriert. Beim ersten Zugriff auf das MDCA sollten wir entweder ein globales Administrator- oder Sicherheitsadministrator-Konto haben.

Informationen zur Lizenzierung werden seitens Microsoft hier bereitgestellt.

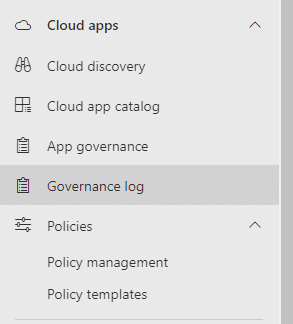

Der Abschnitt "Microsoft Defender for Cloud Apps" befindet sich im Hauptmenü des Microsoft 365 Defenders unter "Cloud-Apps". Dort finden wir eine Übersicht zu folgenden Funktionen:

Defender for Cloud Apps Basiskonfiguration und Start

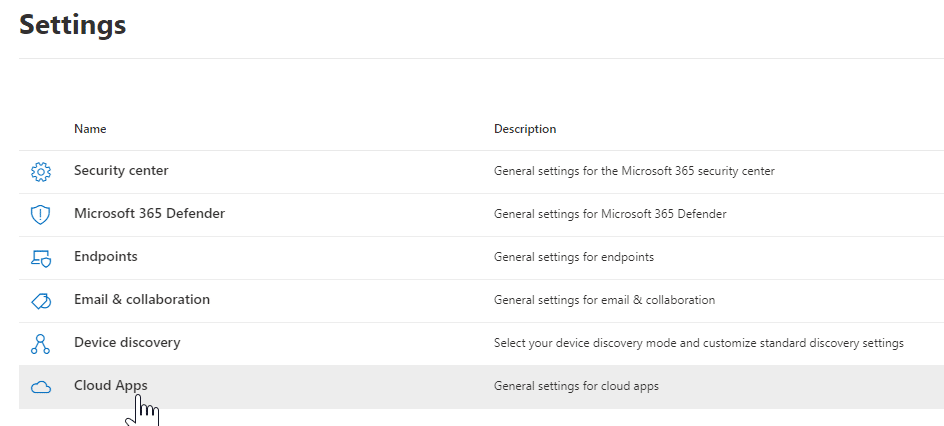

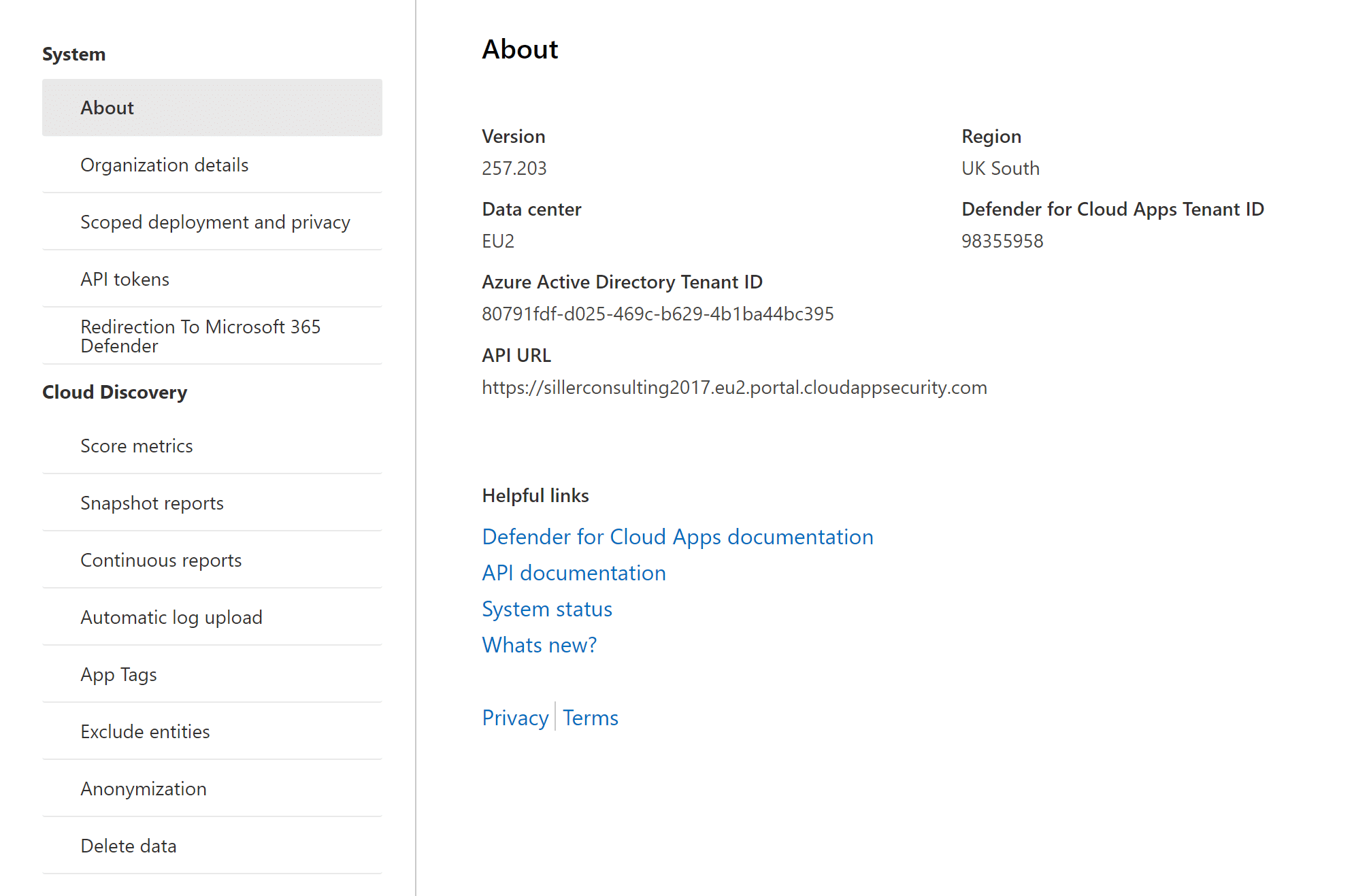

Bevor wir die verschiedenen Funktionen des MDCA betrachten, sollten wir uns auch die Optionen und Konfigurationen im Microsoft 365 Defender zum Defender for Cloud App anschauen - anbei einige der dort vorhandenen Menüpunkte:

Defender for Cloud Apps - Die Cloud Discovery

Im Menü "Cloud Discovery" können wir Einstellungen konfigurieren, die sich mit der Cloud-App-Erkennung beschäftigen - anbei auch hier einige der Beispiele von Konfigurationen, die wir vornehmen können:

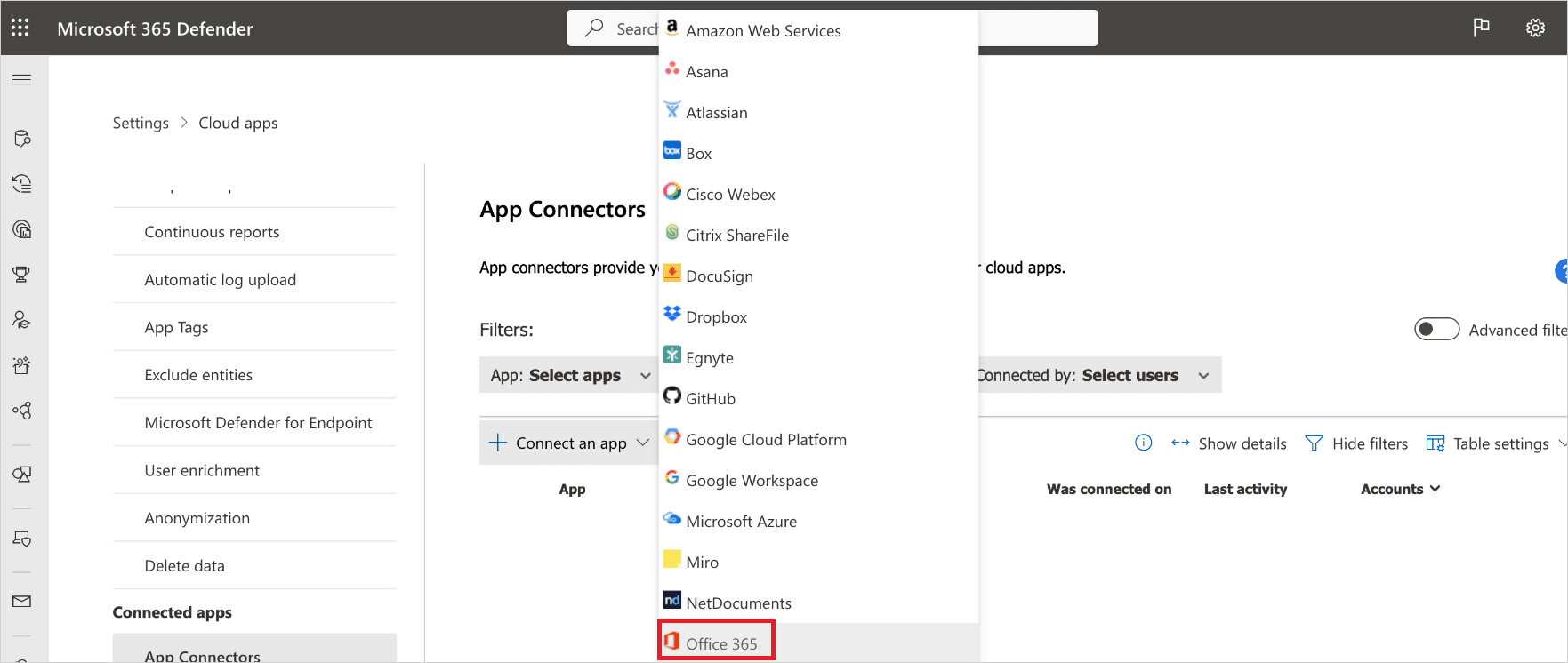

Connected Apps

App Connectors ermöglicht es uns anzuzeigen und zu steuern, welche Anwendungen über die API mit Microsoft Defender for Cloud Apps verbunden sind:

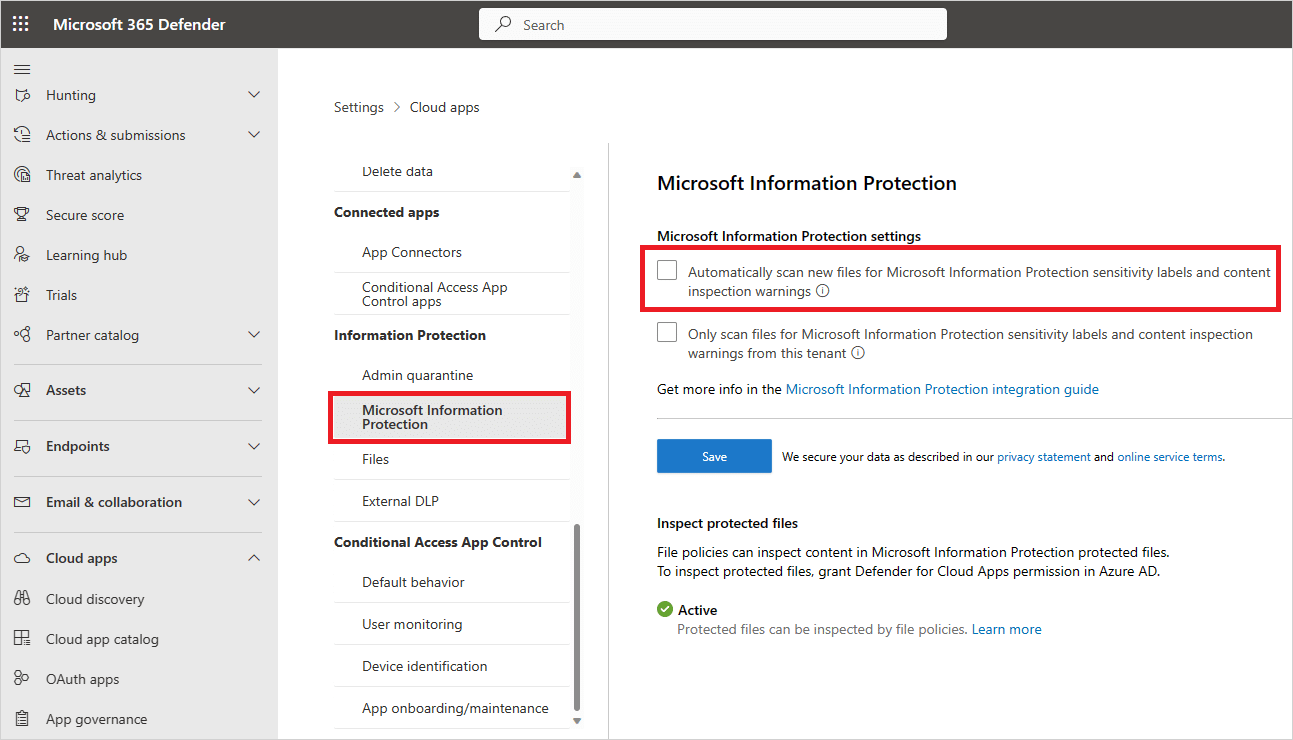

Information Protection

In Bereich der Information Protection können wir verschiedene Optionen des Defender for Cloud Apps zur Integration mit der Microsoft Information Protection-Plattform nutzen. Einige der Optionen dabei sind:

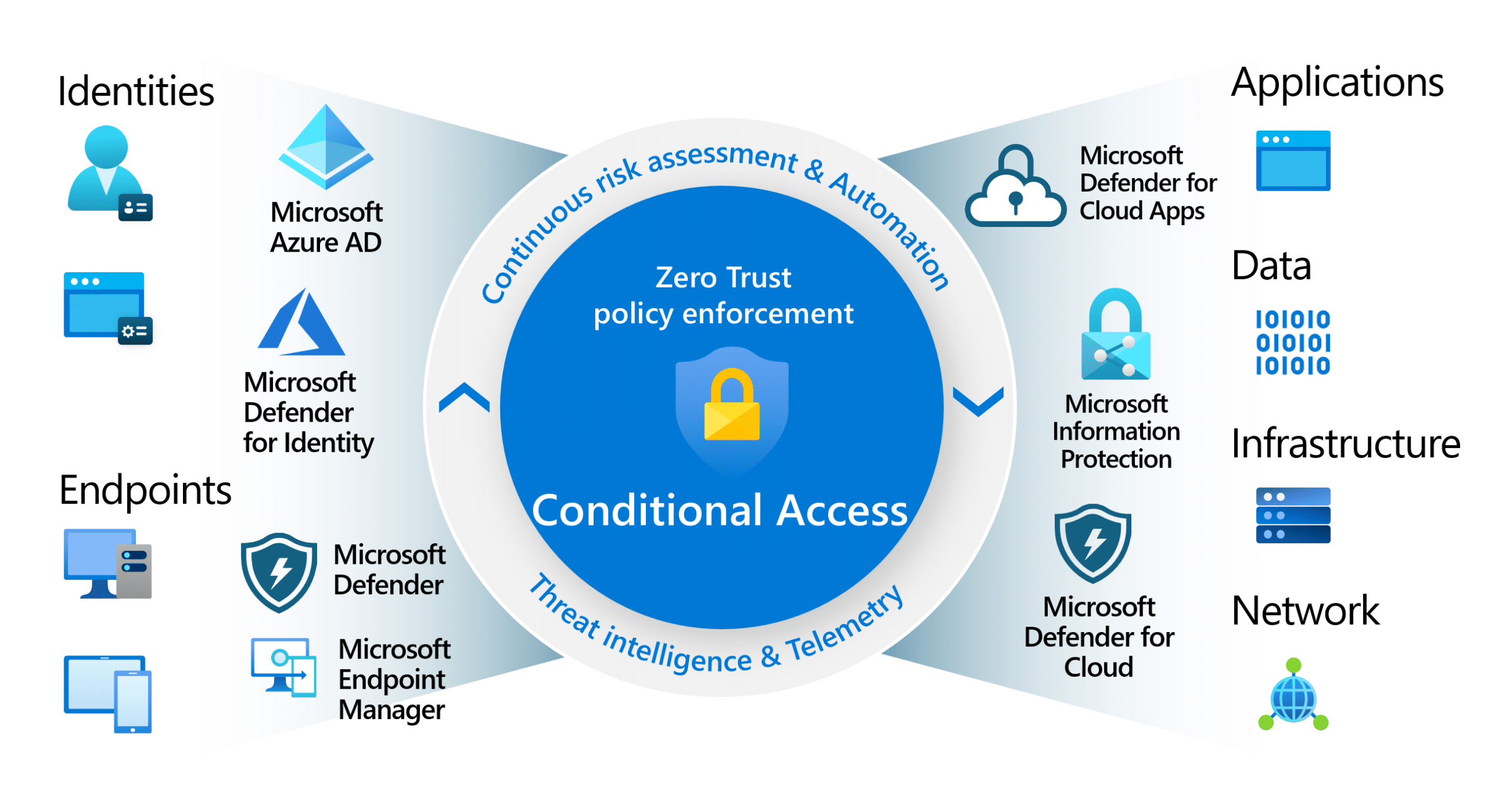

Conditional Access / Bedingter Zugriff für Defender for Cloud Apps

Der Bedingte Zugriff, den wir u.a. im Entra Admin Center konfigurieren können, spielt auch in unsere Cloud Apps mit rein. Einige der Menüpunkte, die wir dort wiederum vorfinden sind:

Microsoft Defender for Cloud Apps: Livestream

Anbei findet Ihr im folgenden Video einen Livestream zum Microsoft Defender for Cloud Apps, den ich abhalten durfte.

Analysieren von Cloud Applikationen

Eine der zentralen Herausforderungen, die ein Cloud Access Security Broker (CASB) zu lösen versucht, besteht darin Einblicke bereitzustellen, wie beispielsweise welche (Cloud-)Anwendungen in unserem Netzwerk verwendet werden.

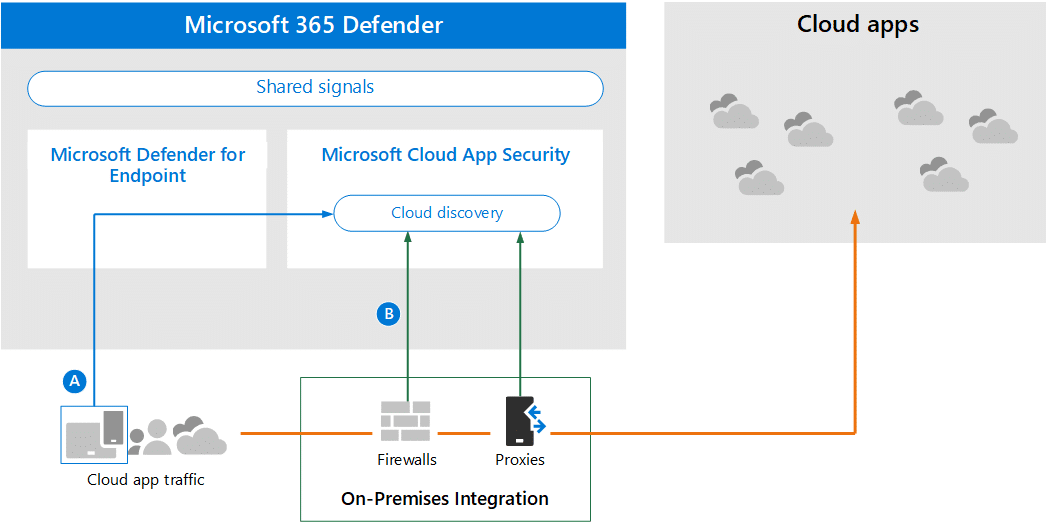

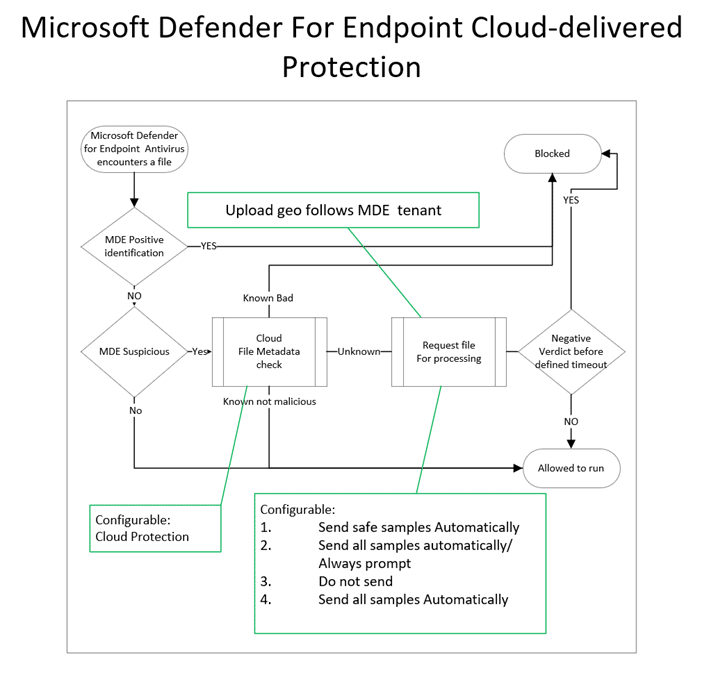

Bevor man allerdings mit einer Untersuchung beginnen kann, muss der MDCA zunächst mit Daten "gefüttert" werden. Diese Daten können aus verschiedenen Quellen stammen, wie zum Beispiel dem Microsoft Defender for Endpoint. Um ein möglichst umfassendes Bildunserer Umgebung zu erhalten, sollte unser Defender for Cloud Apps über verschiedene Datenquellen verfügen. Je mehr Datenquellen wir bereitstellen, desto genauer ist unsere Sicht der Dinge.

Anbindung an den Microsoft Defender for Endpoint

Eine wichtige Funktion des Defender for Cloud Apps ist die native Integration mit dem Microsoft Defender for Endpoint.

Dadurch werden neue Möglichkeiten geschaffen, wie beispielsweise die automatische Blockierung von Cloud-Anwendungen, wenn sie nicht genehmigt sind, sowie die Nutzung von Telemetrie aus Defender for Endpoint, um herauszufinden, was in unseren Endpoints vor sich geht. Diese Daten werden automatisch mit dem MDCA für die Analyse geteilt.

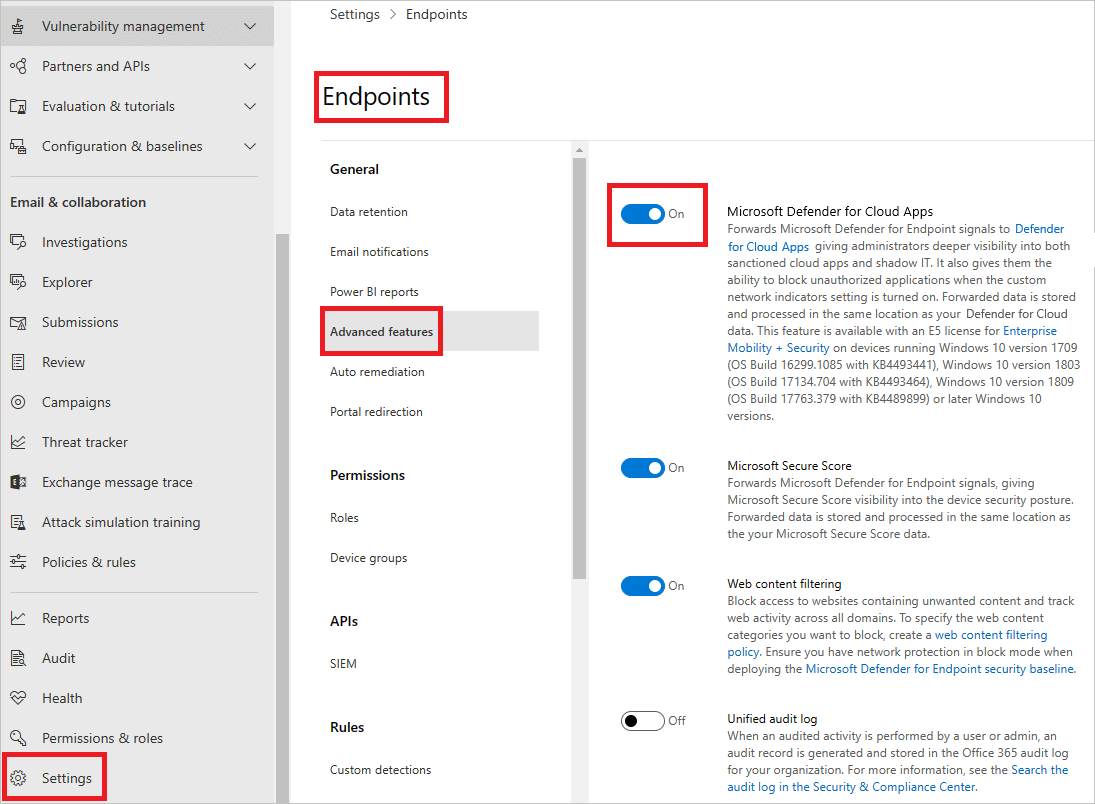

Um Signale von Microsoft Defender for Endpoint an den Defender for Cloud Apps zu übermitteln, müssen wir die Funktionen im Windows Defender Security Center aktivieren:

Navigieren wir dafür zunächst zum Microsoft 365 Defender-Portal. Im Portal klick wir auf "Einstellungen" und navigieren zu "Endpoint" > "Erweiterte Funktionen". Dort aktivieren wir den Schalter für "Microsoft Defender for Cloud Apps".

Snapshot Report erstellen

Snapshot-Berichte sind eine großartige Möglichkeit, schnell einen Überblick darüber zu erhalten, was in einem Netzwerk passiert.

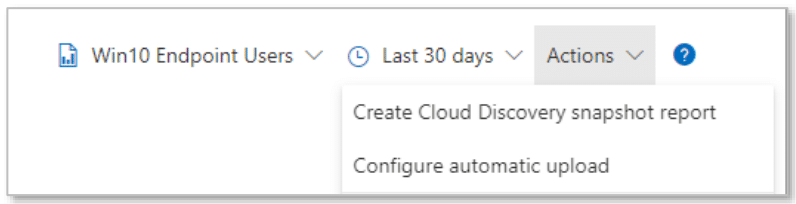

Um einen neuen Snapshot-Bericht zu erstellen, navigieren wir zum Einstellungsmenü oder wählen "Cloud Discovery" im Hauptmenü aus. Wir klicken dort dann auf "Aktionen" > "Cloud Discovery-Snapshot-Bericht erstellen":

Beim Upload sollten wir darauf achten, dass wir Metadaten wie den Namen und die Beschreibung des Berichts eingeben. Dies ist besonders hilfreich, wenn wir mehrere Berichte generieren möchten.

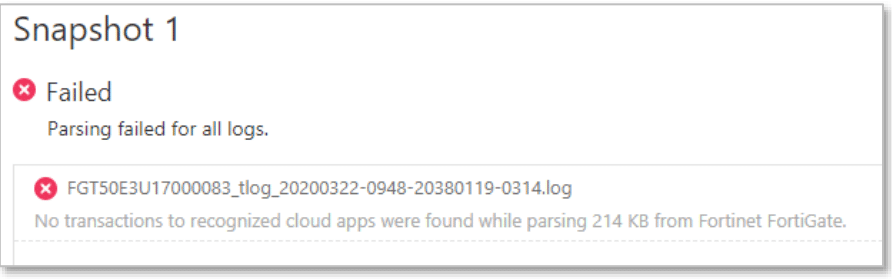

Sobald Protokolldateien hochgeladen wurden, beginnt der Microsoft Defender for Cloud Apps automatisch mit der Verarbeitung der Protokolldateien. Wir können den Fortschritt auf der Seite "Snapshot-Berichte" verfolgen. Sobald der MDCA mit dem Bericht fertig ist, ändert sich der Status des Berichts von "In Verarbeitung" in "Bereit" oder "Fehlgeschlagen".

Automatischer Upload der Defender for Cloud Apps Log Files

Anstatt eine Protokolldatei manuell in den Defender for Cloud Apps hochzuladen, nutzen automatische Log-Uploads FTP oder Syslog, um Protokolle automatisch von einem Gerät zu empfangen und von dort an den Defender for Cloud Apps weiterzuleiten. Microsoft hat mehrere Versionen des Log Collectors zur Verfügung gestellt, die alle auf einem Docker-Image basieren.

Zur Konfiguration des automatischen Uploads müssen wir wie folgt vorgehen:

- Beginnen wir damit, eine neue Datenquelle im MDCA hinzuzufügen. Navigieren wir dazu zu Einstellungen > Cloud Apps > Cloud Discovery und klicken auf "Automatischer Log-Upload" und danach auf "Datenquelle hinzufügen...".

- Wir bereiten eine virtuelle Maschine (lokal oder in Microsoft Azure) mit einem der unterstützten Betriebssysteme vor:

- Windows

- Ubuntu

- Red Hat Enterprise Linux

- CentOS

- Installieren wir Docker auf der virtuellen Maschine.

- Setzen wir die Konfiguration für den Container um, die uns während des ersten Schritts bereitgestellt wurde.

Indem wir diesen Schritten folgen, können wir automatische Log-Uploads von von (End-)Gerät zum MDCA einrichten, um fortlaufende Berichte zu ermöglichen und Netzwerkprotokolle zu analysieren.

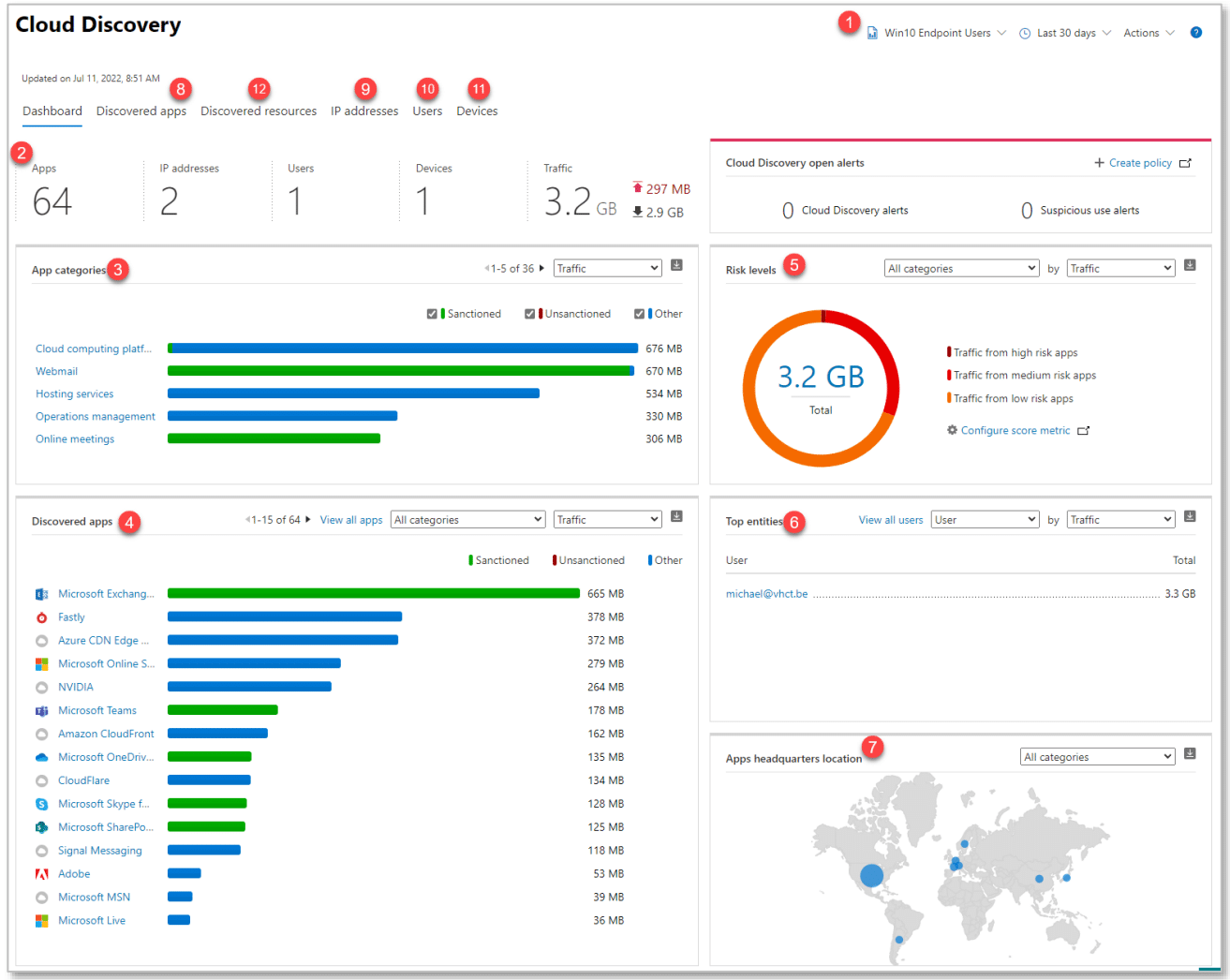

Defender for Cloud Apps Discovery Dashboard

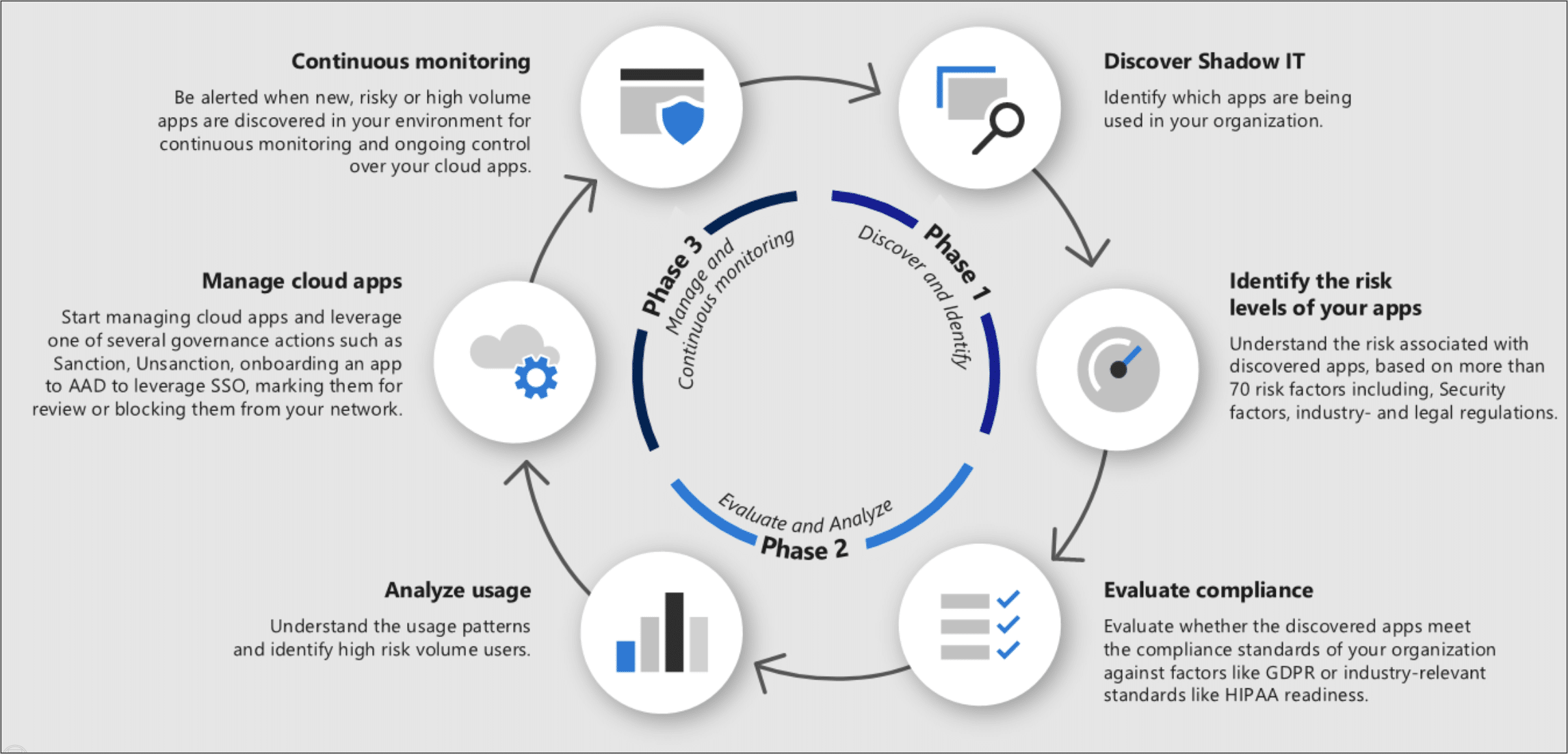

Die Funktion der "Cloud Discovery" im Defender for Cloud Apps besteht darin, den Datenverkehr in einer Organisation zu überwachen und zu analysieren, um Cloud-Anwendungen und -Dienste zu identifizieren.

Der Defender for Cloud Apps überwacht den Netzwerkverkehr innerhalb unseres Unternehmen, um Informationen darüber zu sammeln, welche Cloud-Anwendungen und -Dienste von den Mitarbeitern verwendet werden.

Durch die Analyse des Datenverkehrs kann eine Liste der verwendeten Cloud-Anwendungen und -Dienste erstellen. Dies schließt sowohl offiziell genehmigte Anwendungen als auch potenziell nicht genehmigte Anwendungen mit ein (Stichwort: Schatten-IT).

Dadurch ermöglichen wir es unserem Unternehmen, potenzielle Sicherheitsrisiken zu identifizieren, die mit der Nutzung bestimmter Cloud-Anwendungen verbunden sein könnten. Dies umfasst möglicherweise unsichere Anmeldungen, unzureichende Zugriffssteuerungen oder fehlende Erfüllung von Compliance-Vorgaben.

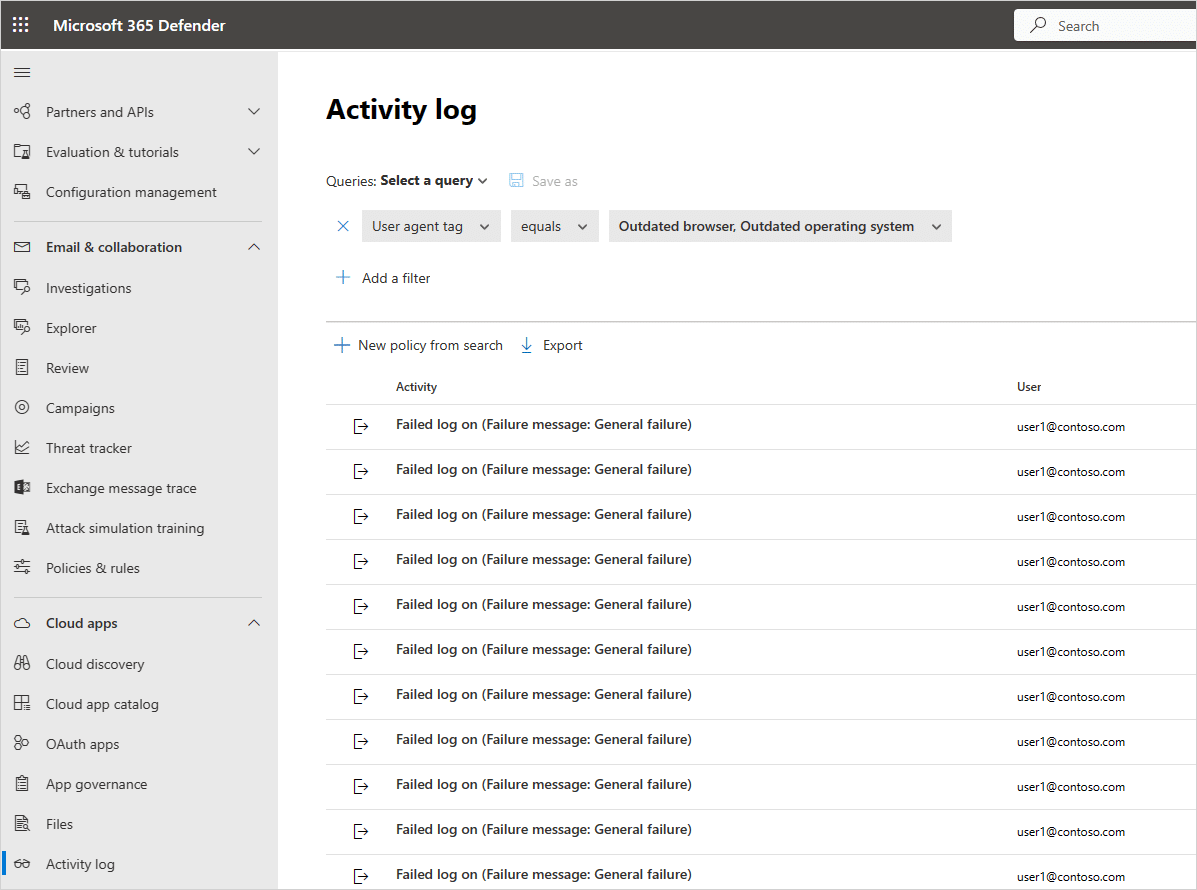

Überwachung von Aktivitäten

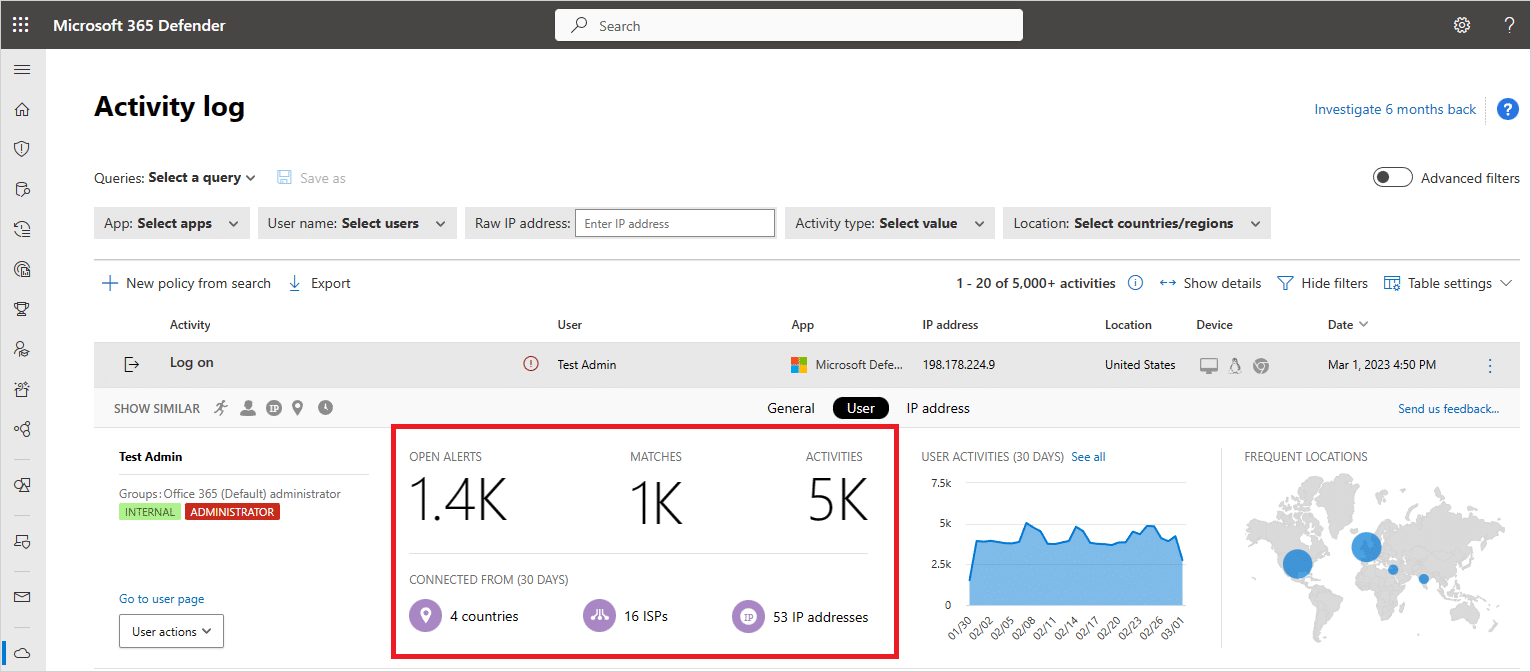

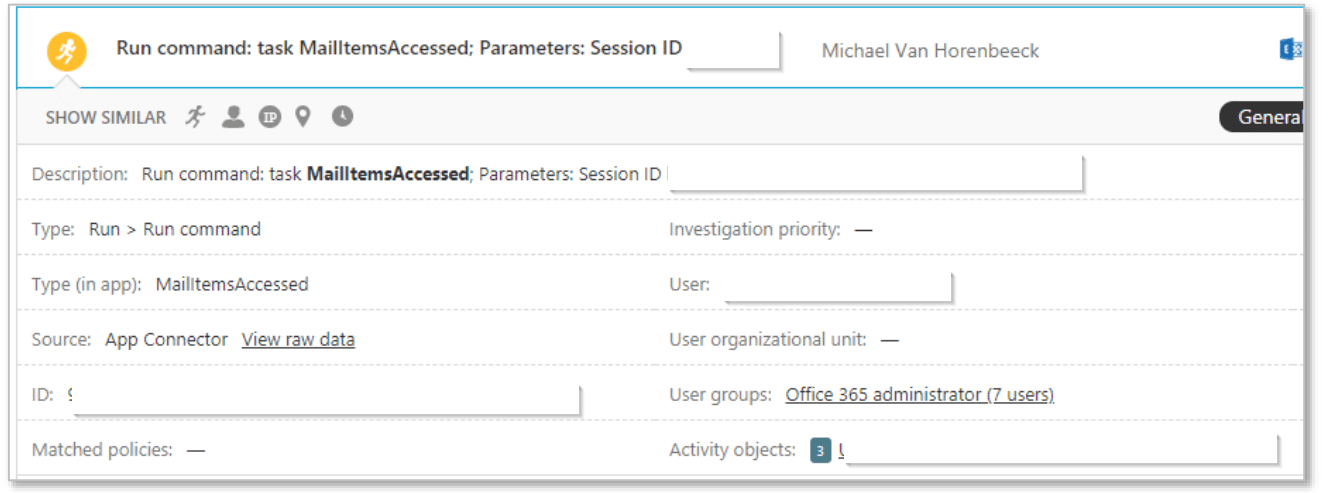

Das "Activity Log" im Defender for Cloud Apps ist eine Aufzeichnung oder ein Protokoll von Aktivitäten, die in Cloud-Anwendungen und -Diensten erfasst werden. Es dient dazu, eine umfassende Übersicht über alle Ereignisse und Aktionen zu erhalten, die in der eigenenCloud-Umgebung stattfinden.

Das Activity Log enthält verschiedene Arten von Aktivitäten, darunter:

Microsoft Defender for Cloud Apps - Policies und Richtlinien

Richtlinien werden verwendet, um das Verhalten im eigenen Tenant zu steuern oder um Warnungen zu generieren, wenn bestimmte Bedingungen wie Richtlinienverletzungen erfüllt sind.

Out-of-the-Box bietet der Defender for Cloud Apps eine Vielzahl vorgefertigter Richtlinien:

Die meisten von ihnen sind standardmäßig aktiviert oder werden automatisch aktiviert, wenn bestimmte Funktionen verwendet werden.

Es gibt verschiedene Arten von Richtlinien, von der Benachrichtigung bei anomaler Aktivität bis zur automatischen Durchführung von Aktionen bei bestimmten Ereignissen. Einige der verschiedenen Arten von Richtlinien sind u.a.:

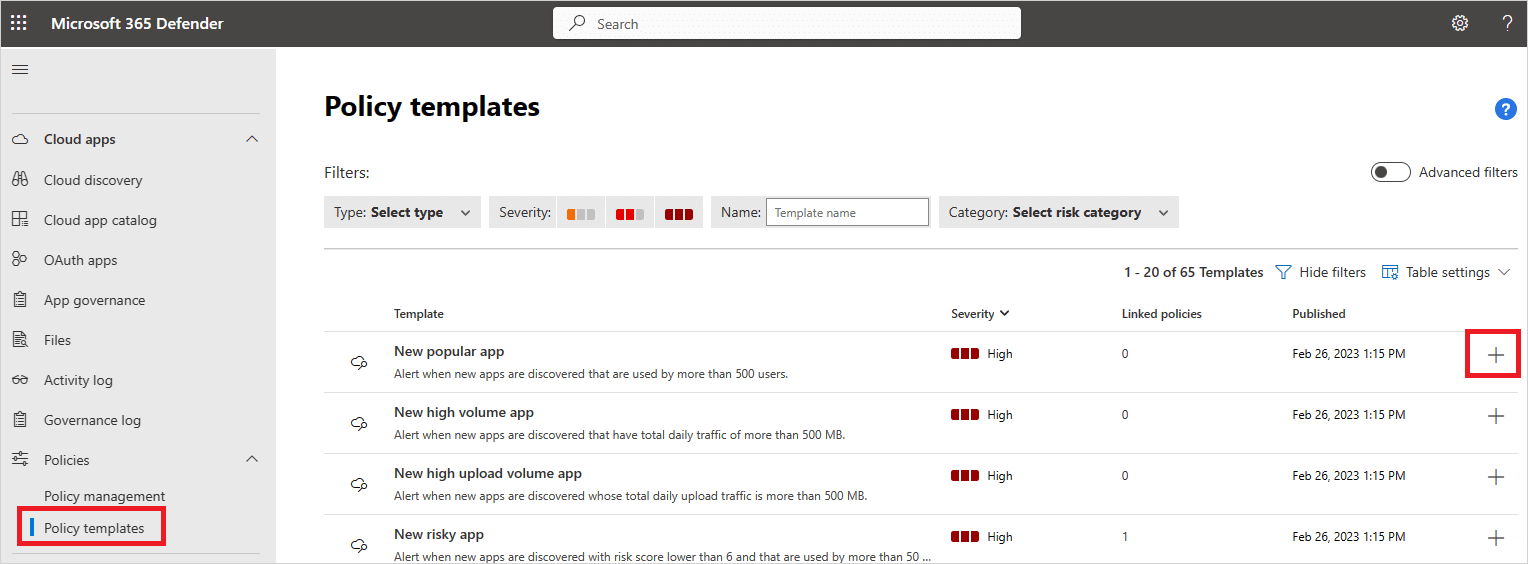

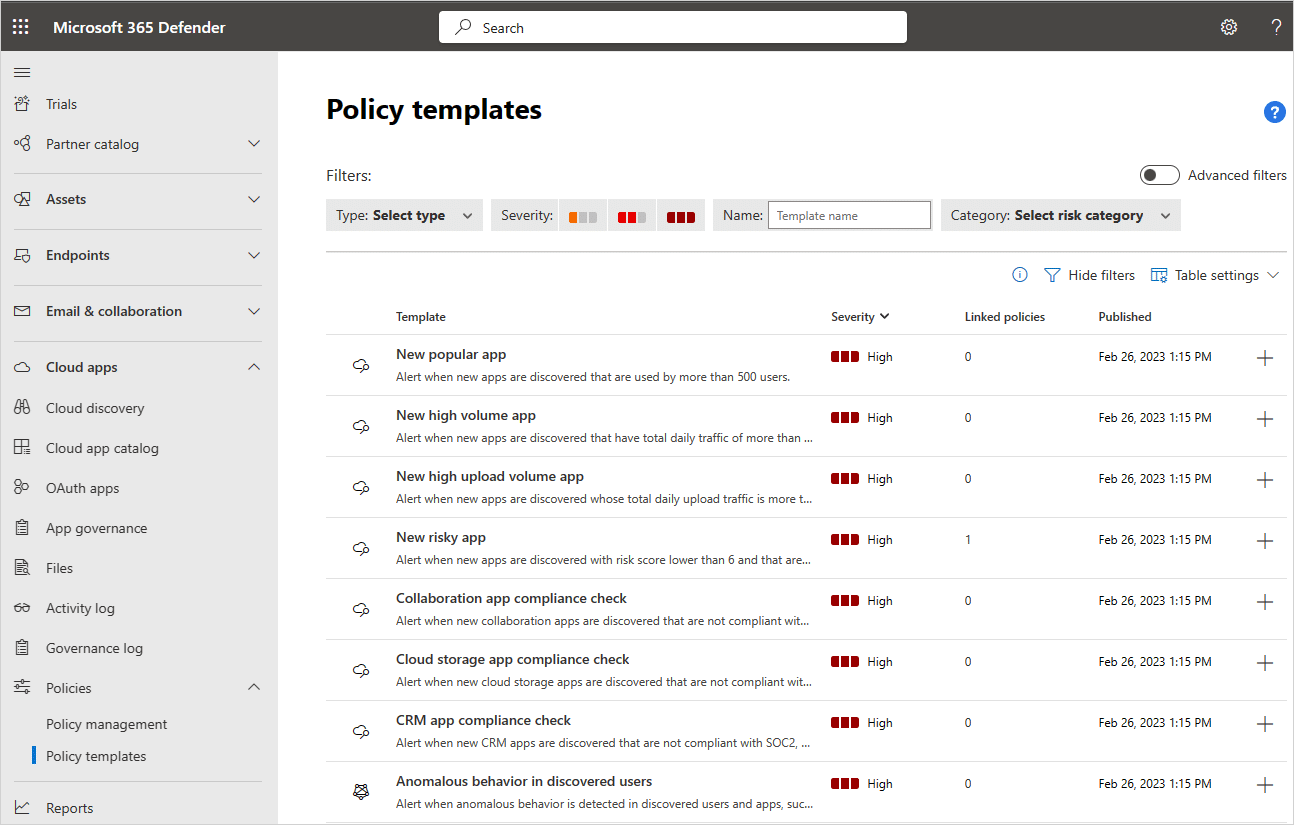

Erstellen von Richtlinien für die Defender for Cloud Apps

Zu Beginn müssen wir entscheiden, welche Art von Richtlinie wir erstellen möchten. Je nach unserer Auswahl stehen uns unterschiedliche Optionen zur Verfügung.

Sofern verfügbar, können wir für den ausgewählten Richtlinientyp eine bereits vorhanden Richtlinienvorlage auswählen. Richtlinienvorlagen wurden von Microsoft erstellt und repräsentieren in der Regel einen bestimmten Anwendungsfall.

Die vordefinierten Regeln sind nützlich, wenn wir möglichst schnell starten wollen.

Wenn wir keine Vorlage auswählen, müssen wir die Bedingungen der Richtlinie entsprechend selbst definieren. Je nach Richtlinientyp können die angeforderten Informationen seitens des Defender for Cloud App unterschiedlich sein.

Zum Beispiel müssen wir bei einer Aktivitätsrichtlinie auswählen, ob wir auf eine einzelne oder wiederholte Aktivität reagieren möchten und natürlich welche Aktivitäten die Richtlinie auslösen sollen. Eine Dateirichtlinie hingegen fordert weitere Informationen an, die für den Dateityp oder den Inhalt relevant sind.

Nachdem wir die Bedingungen für die Richtlinien definiert haben, müssen wir festlegen, wie über eine Übereinstimmung mit der Richtlinie benachrichtigt werden möchten und welche automatisierten Aktionen bei Bedarf durchgeführt werden sollen.

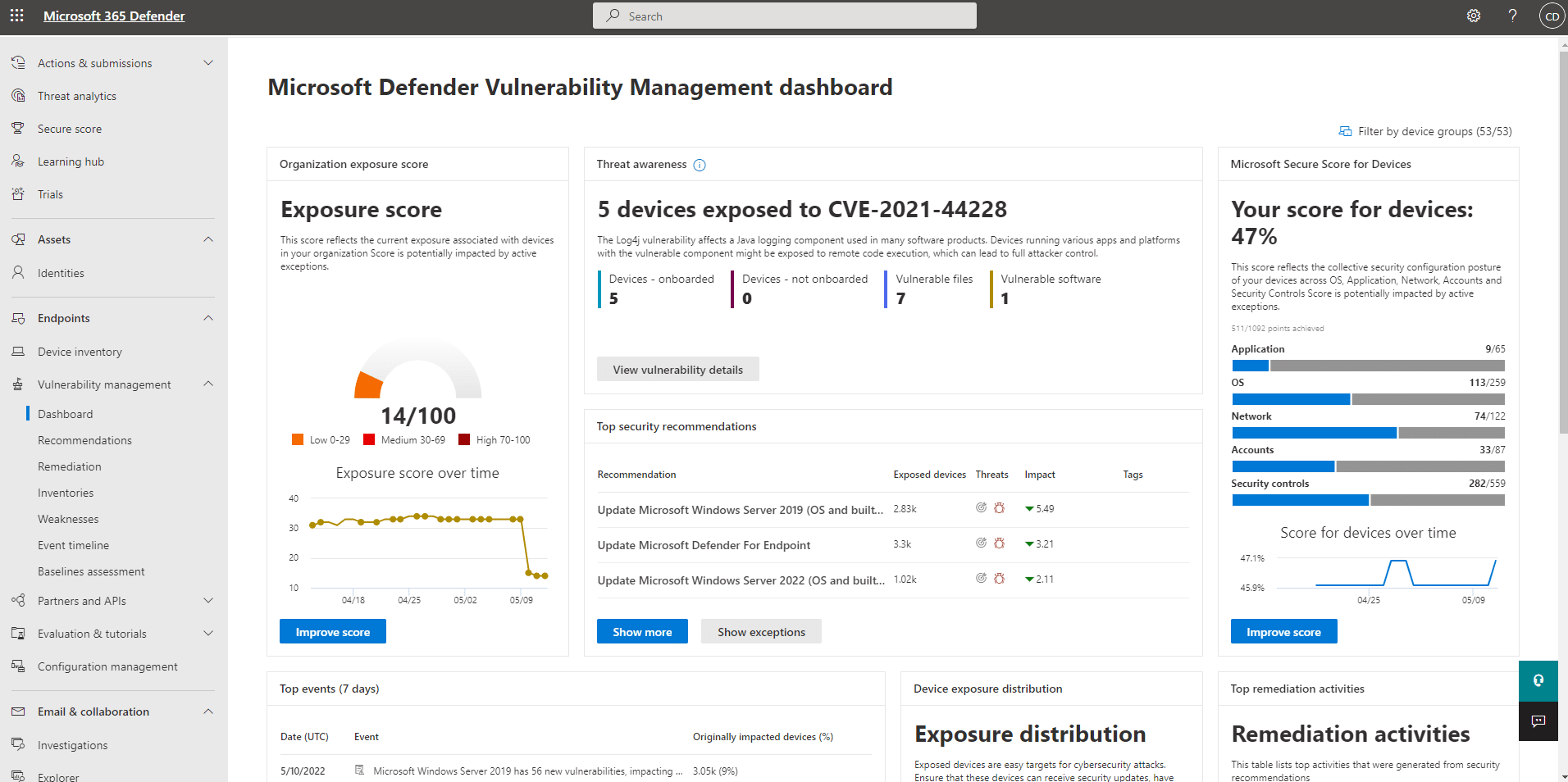

Warnungen werden auch automatisch in Microsoft Defender for Cloud App Dashboard und Microsoft 365 Defender angezeigt (anbei ein Beispiel des Vulnerability Managements):

Zusätzlich zur Anzeige der Warnung können wir auch eine E-Mail oder SMS-Nachricht erhalten. Standardmäßig beschränkt der Defender for Cloud Apps die Anzahl der Nachrichten, die pro Warnung, Empfänger und Tag gesendet werden. Die Grenze für die Anzahl der SMS-Nachrichten beträgt 10 Nachrichten pro Tag, bei E-Mail sind es 500 Benachrichtigungen.

Validierung von Events und Ereignissen

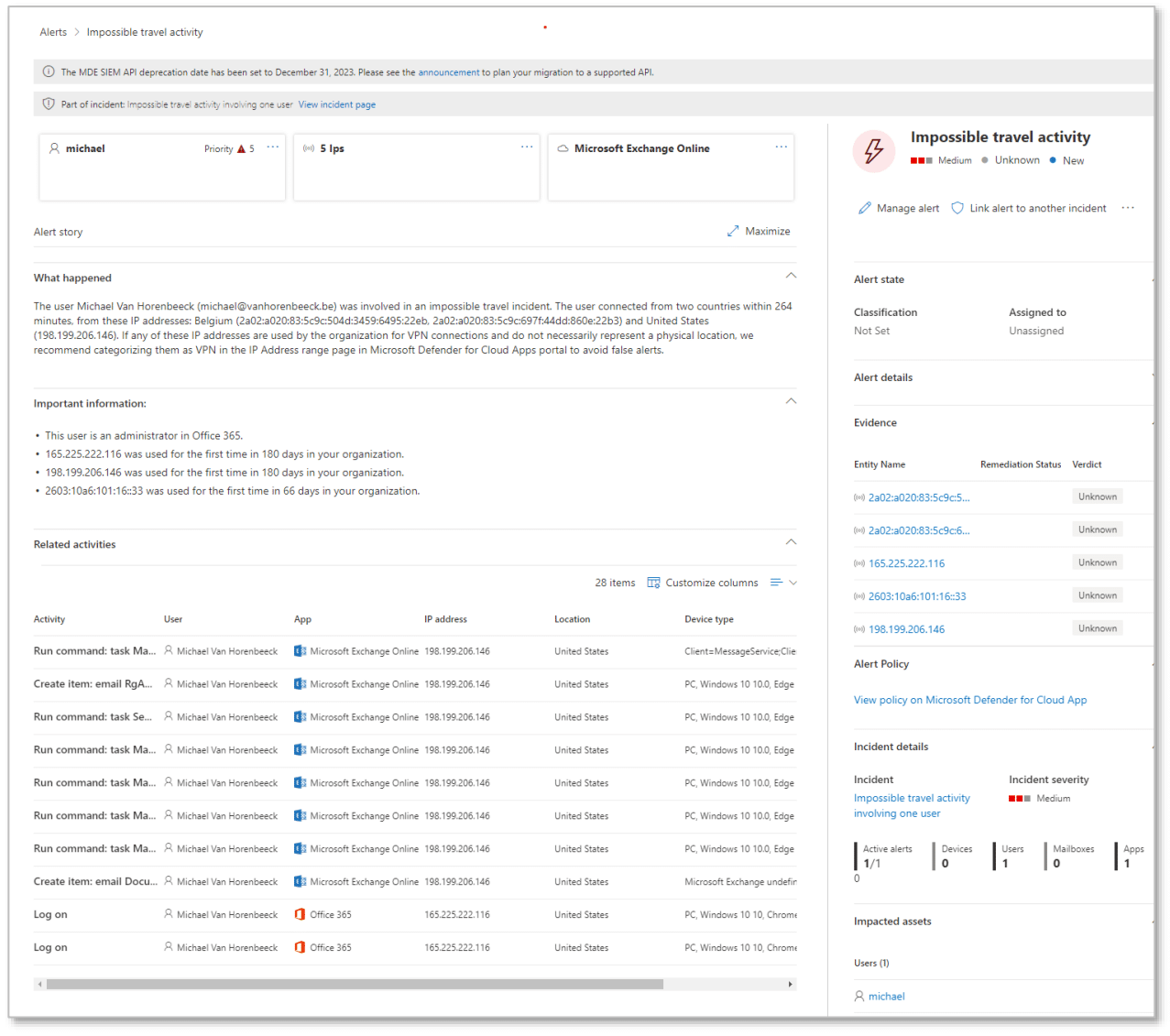

Eine der Hauptaktivitäten, die wir im Defender for Cloud Apps durchführen, besteht darin die vom System erstellen Alarme zu untersuchen.

Obwohl das MDCA eine Vielzahl von Logiken anwendet, um die Anzahl der falsch positiven Warnungen zu reduzieren, haben wir an dieser Stelle natürlich keine Garantie und ein 'manueller Blick' ist trotz dessen erforderlich.

Warnungen werden auf der Warnungsseite angezeigt, auf die wir direkt über das Hauptmenü zugreifen können.

Wenn wir auf eine Warnung klicken, gelangen wir zur Detailseite der Warnung, auf der weitere Einblicke in den Vorfall selbst gegeben werden. Die zusätzlichen Informationen sind u.a.:

Malware Erkennung im Defender for Cloud App

Der Microsoft Defender for Cloud Apps kann bösartige Dateien in verschiedenen Cloud-Speicherplattformen erkennen und identifizieren.

Die Malware-Erkennung funktioniert aktuell für die Microsoft 365 Online Services (SharePoint Online, OneDrive for Business), Google Workspace, Dropbox und Box. Damit die Malware-Erkennung mit Microsoft 365 funktioniert, benötigen wir eine gültige Lizenz - nämlich den Defender for Office 365 P1-Plan. Standardmäßig ist die Malware-Erkennungsrichtlinie deaktiviert. Um die Richtlinie zu aktivieren, führen wir die folgenden Schritte aus.

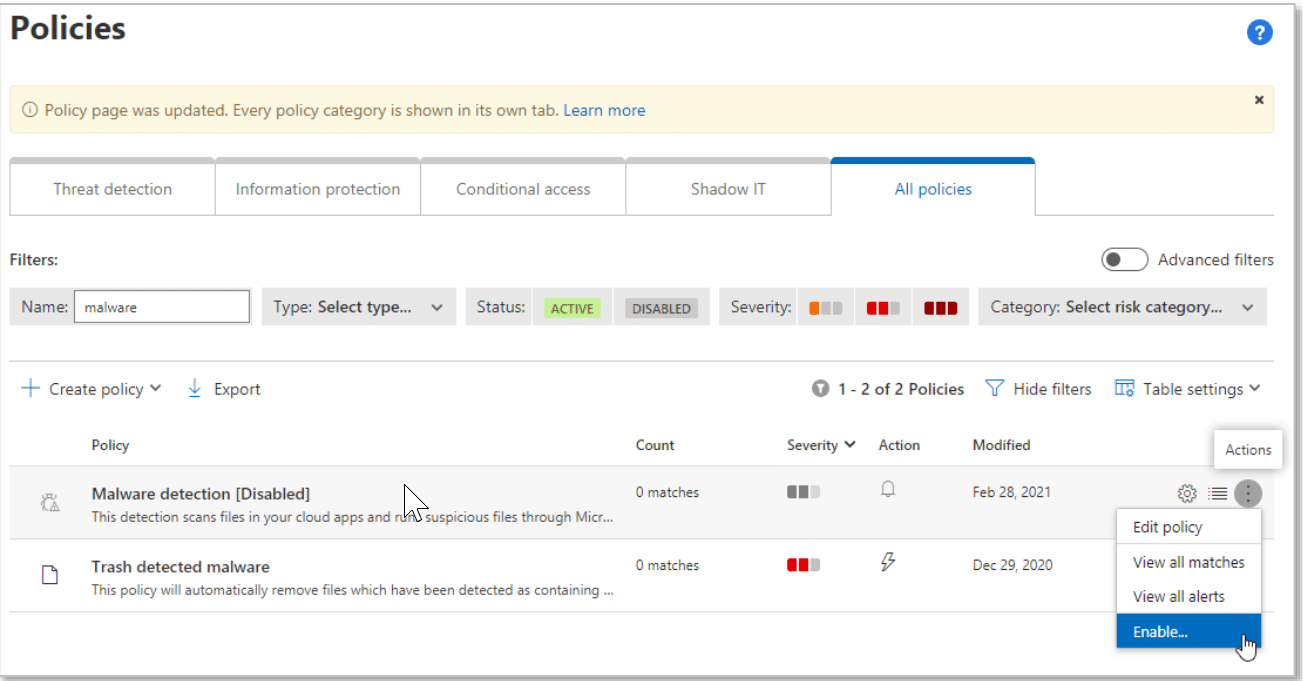

Im Defender-Portal navigieren wir zu Richtlinien > Richtlinienverwaltung. Dort suchen wir dann nach dem Begriff "Malware". Danach erhalten wir eine Auflistung der Malware-Erkennungsrichtlinien.

Wichtiger Hinweis: Das Aktivieren der Malware-Erkennungsrichtlinie führt nicht dazu, dass jede Datei gescannt wird. Stattdessen werden Heuristiken verwendet, um potenziell bösartige Dateien zu identifizieren.

Microsoft Defender for Cloud Apps: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen Überblick und ersten Eindruck gegeben zu haben, welche Möglichkeiten wir mit dem Microsoft Defender for Cloud Apps haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!