Microsoft 365 bietet eine umfassende Cloud-Plattform für Enterprise-Anwendungen, die wichtige Funktionen wie E-Mail-Sicherheit, Dateifreigabe, Authentifizierung und Kollaboration integriert. Diese technische Konvergenz macht ein robustes Sicherheitskonzept unbedingt notwendig. Die Implementierung von Cyber Security-Maßnahmen ist besonders kritisch, da Microsoft 365-Dienste zunehmend zum Hauptangriffsziel für Advanced Persistent Threats (APTs) werden.

Die systematische Umsetzung aller empfohlenen Microsoft 365 Sicherheitsprotokolle ist entscheidend, um Deine Unternehmensressourcen, Kundendaten und digitalen Assets zu schützen. Diese Maßnahmen sind grundlegend, um unberechtigte Zugriffe durch verschiedene Bedrohungsvektoren zu verhindern.

In diesem Blog-Beitrag zeige ich Dir zentrale Empfehlungen zur Härtung eines Microsoft-Mandanten. Die Kernthemen umfassen:

Die Bedeutung der Microsoft 365-Sicherheit

Die Verbreitung von Remote-Arbeitsumgebungen und Cloud-basierten Diensten hat die Angriffsfläche deutlich vergrößert. Angreifer nutzen zunehmend raffinierte Attack Vectors wie Spear-Phishing, Social Engineering und Ransomware-as-a-Service (RaaS), um an Unternehmensdaten zu gelangen. Diese Angriffe werden oft während kritischer Geschäftsprozesse durchgeführt, um entweder privilegierte Zugriffsrechte zu erlangen oder Datenexfiltration unbemerkt durchzuführen.

Eine wirksame Defense-in-Depth-Strategie für Unternehmensumgebungen braucht mehrere Sicherheitsebenen:

Die Standard-Sicherheitskonfigurationen bieten aufgrund der dynamischen Entwicklung von Zero-Day-Exploits keinen ausreichenden Schutz. Ein systematisch entwickelter und laufend aktualisierter Security-Stack ist unverzichtbar für proaktive Bedrohungsabwehr.

Wichtige Vorteile starker Sicherheitsmaßnahmen

Die Microsoft 365 Security-Architektur implementiert mehrere Sicherheitsmechanismen zum Schutz geschäftskritischer Daten wie Finanztransaktionen und kundenspezifischer Informationen. Diese technischen Controls unterstützen auch die Compliance-Anforderungen verschiedener Industriestandards.

Eine optimal konfigurierte Security-Infrastruktur minimiert System-Ausfallzeiten, die durch Sicherheitsverletzungen oder Malware-Infektionen verursacht werden können.

Durch die Reduzierung der ständigen Security-Incident-Response-Last können IT-Teams ihre Ressourcen stärker für strategische Infrastruktur-Planung einsetzen. Zusätzlich fördert eine robuste Security-Architektur das Vertrauensverhältnis mit Kunden und ermöglicht sichere Cloud-basierte Zusammenarbeit zwischen allen Beteiligten.

Zero-Trust in Microsoft Security und Azure umsetzen

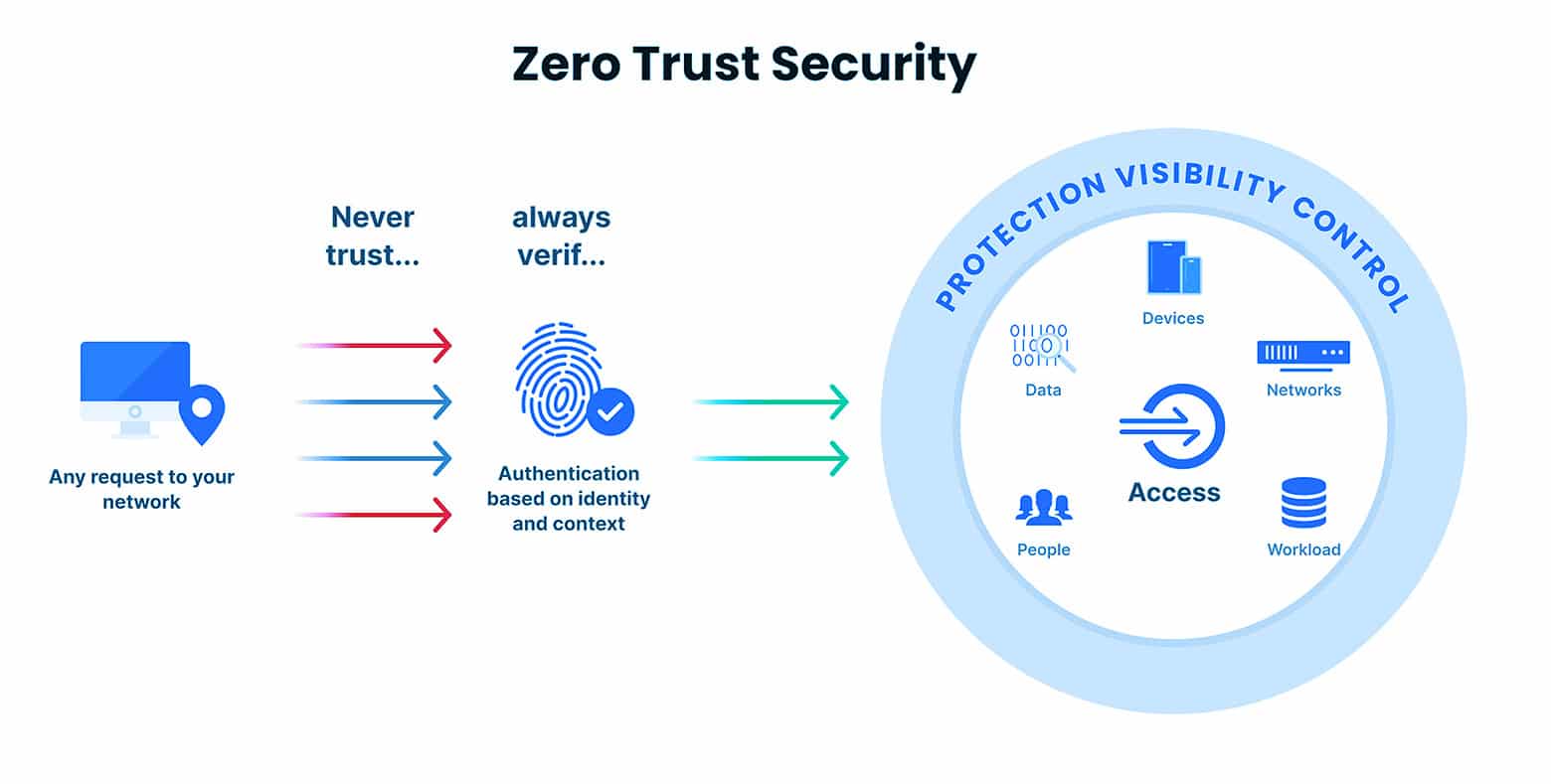

Das Zero-Trust-Sicherheitsmodell basiert auf der technischen Prämisse "Never trust, always verify". In einer Zero-Trust-Architektur wird jede Zugriffsanfrage als potenzieller Sicherheitsvorfall behandelt, unabhängig vom Ursprungsnetzwerk. Microsoft 365 und Azure implementieren dieses Paradigma durch kontinuierliche Authentifizierung und Privilege Management mit Least-Privilege-Prinzipien.

Die Zero-Trust-Implementation in der Microsoft Cloud-Infrastruktur stellt sicher, dass ausschließlich authentifizierte Entitäten und konforme Endpoints auf Unternehmensressourcen zugreifen können. Dies wird durch kontinuierliche Risk Assessment von Identitäten, Endpoints und Access Requests ermöglicht. Selbst bei gültiger Passwort-Authentifizierung müssen zusätzliche Security Controls wie Multi-Factor Authentication (MFA) erfolgreich durchlaufen werden.

Diese Architektur minimiert die Angriffsfläche und implementiert Data Loss Prevention für sensitive Informationen. Unternehmen können dadurch ihre Security Policies granular durchsetzen und sicherstellen, dass nur verifizierte Identitäten und konforme Geräte Zugriff auf Cloud-Services erhalten.

Sicherer Zugriff mit Bedingtem Zugriff

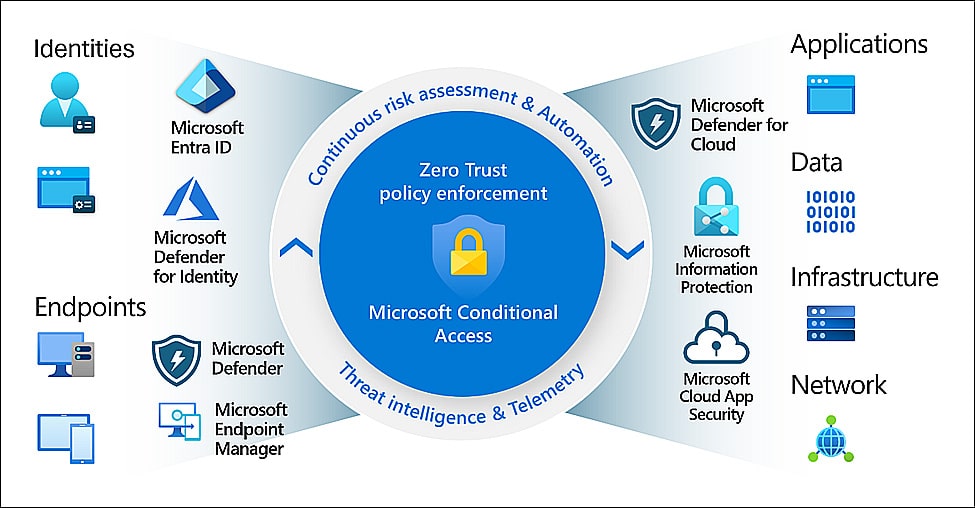

Der Conditional Access folgt der Zero-Trust-Methodik und wertet Echtzeit-Signale basierend auf Identity, Location und Device Context aus. Die Access Policies analysieren diese Signale für Access-Control-Entscheidungen und verhindern Implementierungsrisiken. Eine erfolgreiche Authentifizierung garantiert keinen Ressourcenzugriff ohne Erfüllung aller Policy-Anforderungen.

Du kannst granulare Access Controls implementieren - von vollem Zugriff für Managed Devices bis zu Step-up Authentication wie MFA für unbekannte Netzwerke oder Standorte.

Nachfolgend sind drei erweiterte Richtlinien für den bedingten Zugriff aufgeführt, die Ihnen helfen können, Ihre Microsoft 365-Tenant zu sichern. Jedes Beispiel enthält detaillierte, schrittweise Anweisungen.

1. User-Risk-Richtlinie: MFA erzwingen oder Anmeldungen bei hohem Benutzerrisiko blockieren

Warum ist das fortgeschritten?

Schritt-für-Schritt-Konfiguration

- Rufe das Microsoft Entra Admin Center auf

- URL: entra.microsoft.com

- Melde Dich mit entsprechenden Administratorrechten (Global Admin/Sicherheits-Admin) an.

- Navigiere zu “Conditional Access”

- Klicke im linken Menü auf Protect & Secure (oder Security, je nach Portal-Ansicht).

- Wähle Conditional Access aus.

- Erstelle eine neue Richtlinie

- Klicke auf + New policy.

- Vergib einen aussagekräftigen Namen, z. B. „User Risk – Require MFA or Block“.

- Zuweisungen: Benutzer

- Klicke auf Users und wähle All users (oder eine bestimmte Gruppe, wenn Du es gezielt einsetzen willst).

- Schließe Deine Notfall-/Break-Glass-Konten aus, damit Du Dich in kritischen Fällen nicht selbst aussperrst.

- Zuweisungen: Cloud-Apps oder Aktionen

- Klicke auf Cloud apps or actions.

- Wähle All cloud apps, wenn Du den gesamten Mandanten abdecken möchtest, oder bestimmte Apps, die Dir besonders wichtig sind.

- Bedingungen: Benutzer-Risiko

- Klicke im Richtlinien-Menü auf Conditions.

- Wähle User risk.

- Setze Configure auf Yes.

- Unter User risk level kannst Du High (oder Medium and above) auswählen, je nach Risikotoleranz Deines Unternehmens.

- Zugriffssteuerung: Grant

- Klicke auf Grant und wähle eine der folgenden Optionen:

- Require multi-factor authentication: Erzwingt eine zusätzliche Authentifizierung, wenn ein hohes Risiko erkannt wird.

- Block access: Blockiert die Anmeldung sofort, wenn ein Benutzer als hochriskant eingestuft wird.

- Alternativ kannst Du zwei Richtlinien anlegen – eine zum Blockieren von High-Risikostufen, eine andere zum Erzwingen von MFA bei Medium-Risikostufen.

- Richtlinie aktivieren

- Setze Enable policy auf On.

- Klicke abschließend auf Create, um die Richtlinie zu speichern.

2. Standortbasierte Richtlinie: Zugriff aus bestimmten Ländern/Regionen blockieren oder erlauben

Warum ist das fortgeschritten?

Schritt-für-Schritt-Konfiguration

- Definiere benannte Standorte (falls noch nicht geschehen)

- Im Microsoft Entra Admin Center gehst Du zu Security > Conditional Access > Named locations.

- Klicke auf + New location.

- Vergib einen Namen (z. B. „Headquarters IP Range“ oder „Trusted Countries“) und lege die entsprechenden IP-Bereiche oder Länder fest.

- Speichere Deinen benannten Standort.

- Erstelle eine neue Conditional Access-Richtlinie

- Wechsle zu Protect & Secure > Conditional Access.

- Klicke auf + New policy.

- Vergib einen Namen wie „Block Untrusted Geographies“.

- Zuweisungen: Benutzer

- Unter Users wählst Du All users oder einen bestimmten Teil Deiner Benutzer.

- Schließe Deine Break-Glass-Konten aus.

- Zuweisungen: Cloud-Apps

- Wähle All cloud apps oder bestimmte Apps, die Du schützen möchtest.

- Bedingungen: Locations

- Unter Conditions wählst Du Locations.

- Setze Configure auf Yes.

- Bei Include wählst Du All locations.

- Bei Exclude wählst Du Selected locations und markierst Deine zuvor angelegten Trusted-Standorte (z. B. „Headquarters IP Range“ oder „Trusted Countries“).

- Zugriffssteuerung: Grant oder Block

- Unter Grant wählst Du Block access.

- Das bedeutet, dass alle Anmeldungen, die nicht von Deinem „Trusted“-Standort stammen, blockiert werden.

- Richtlinie aktivieren

- Schalte Enable policy auf On.

- Klicke auf Create, um die Richtlinie zu erstellen.

Tipp: Du kannst das Ganze umdrehen, wenn Du nur Zugriffe aus bestimmten IP-Bereichen zulassen (z. B. Partner-Netzwerke) und alles andere blockieren möchtest – oder alternativ MFA fordern, wenn der Zugriff von außerhalb Deiner vertrauenswürdigen Standorte erfolgt.

3. Session Control Policy mit App-erzwungenen Einschränkungen (für SharePoint/OneDrive)

Warum ist das fortgeschritten?

Schritt-für-Schritt-Konfiguration

- Voraussetzung: Integration mit Microsoft Defender for Cloud Apps aktivieren

- Im Microsoft Entra Admin Center gehst Du zu Security > Conditional Access.

- Unter Session stellst Du sicher, dass Du die benötigten Lizenzen hast (Microsoft 365 E5 oder eine Kombination aus Azure AD P1/P2 + Defender for Cloud Apps).

- Neue Conditional Access-Richtlinie erstellen

- Klicke auf + New policy und benenne sie etwa „Session Control – SharePoint“.

- Zuweisungen: Benutzer

- Unter Users wählst Du die Gruppe von Benutzern aus, deren Zugriff eingeschränkt werden soll (z. B. alle Mitarbeitenden oder speziell jene, die mit sensiblen Daten arbeiten).

- Zuweisungen: Cloud-Apps

- Unter Cloud apps or actions klickst Du auf Select apps.

- Wähle Office 365 SharePoint Online (oder Microsoft 365 SharePoint Online, je nach Eintrag) und OneDrive for Business, wenn Du dieselben Einschränkungen auch dort anwenden möchtest.

- Bedingungen (optional)

- Du kannst weitere Bedingungen festlegen, wie das Gerätebetriebssystem, den Standort oder das Anmelderisiko, wenn Du Session Controls nur unter bestimmten Umständen erzwingen willst (z. B. nur auf unmanaged Geräten).

- Session Controls

- Klicke auf Session im linken Menü der Richtlinie.

- Wähle Use conditional access app control (Integration mit Defender for Cloud Apps).

- Entscheide Dich für Monitor only, um erst einmal zu testen, oder Block downloads, wenn Du Downloads aus SharePoint/OneDrive auf unmanaged Geräten unterbinden möchtest.

- Alternativ kannst Du Use app enforced restrictions auswählen, um die eingebauten Einschränkungen von SharePoint selbst zu nutzen.

- Richtlinie aktivieren

- Schalte Enable policy auf On.

- Klicke auf Create, um die Richtlinie abzuschließen.

Ergebnis:

- Wenn Benutzer, die in den Geltungsbereich fallen, von unmanaged oder unbekannten Geräten auf SharePoint oder OneDrive zugreifen, werden sie auf eine Web-Session beschränkt und können keine Dateien herunterladen. So reduzierst Du das Risiko der Datenexfiltration drastisch.

Dieser adaptive Security-Ansatz ist deutlich effektiver als reine Credential-basierte Authentifizierung, da er sicherstellt, dass nur autorisierte Identitäten und konforme Endpoints Zugriff auf die Umgebung erhalten.

Implementierungstipps

Für die Conditional Access Implementierung solltest Du als Administrator Policy Sets definieren, die mehrere Signal-Typen auswerten: User Groups, Device Compliance States, Geo-Location, Network Context und Application Access Patterns. Diese Policies kontrollieren sämtliche Resource Access Requests in Azure und Microsoft 365 durch strenge Verification Mechanisms und Security Controls.

Die Policy Configuration erfolgt im Microsoft Entra Admin Center durch Definition von Rule Sets für Conditional Access, wie MFA Enforcement oder Trusted Location Requirements.

Das Ergebnis ist ein adaptives Access Control Framework mit Risk-based Policy Enforcement.

Grundlagen der Identitäts-Governance

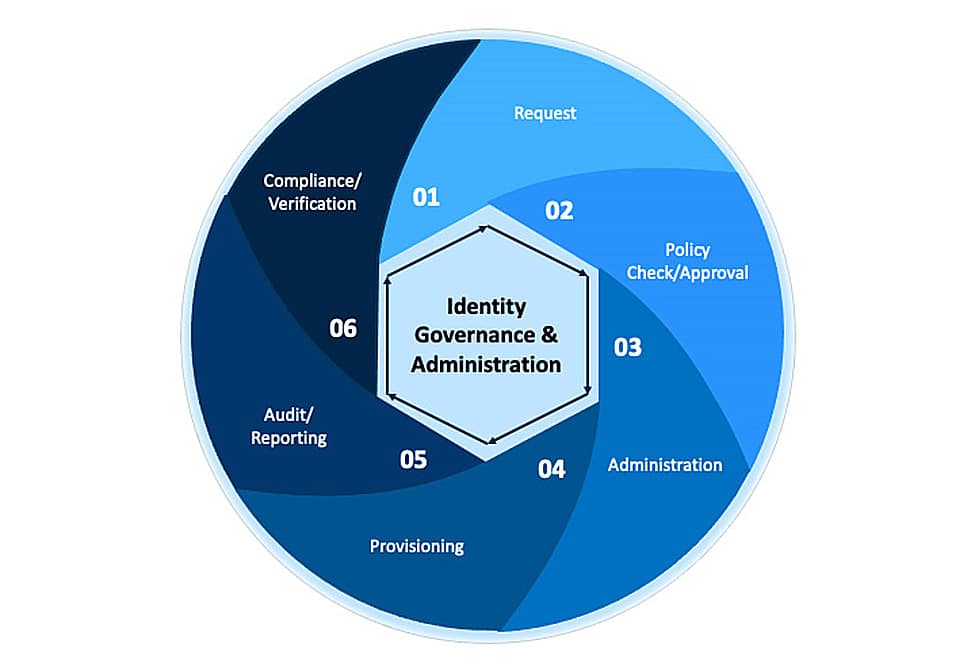

Access Review ist ein systematischer Prozess zur Überwachung und Validierung von User Access Rights zur Minimierung von unauthorized Access Risks. Dies ist grundlegend für Security Compliance und betriebliche Effizienz.

Unternehmen übersehen häufig die Anhäufung von External Guest Accounts in Teams oder SharePoint-Sites. Diese Accounts können über Zeit zu einem erheblichen Sicherheitsrisiko für die Organisation werden, wenn sie nicht richtig verwaltet werden.

Access Reviews ermöglichen Team Owners die regelmäßige Bewertung von Guest Access Requirements und den Widerruf nicht mehr benötigter Zugriffsrechte.

Auch ohne Access Review Licensing kannst Du gleichwertige Prozesse via PowerShell oder Graph API implementieren. Beispielsweise können Inactive Accounts automatisch deprovisioned werden, wenn sie 60 Tage keine Sign-in Activity aufweisen. Diese automatisierten Workflows stellen sicher, dass veraltete Guest Accounts nicht in der Umgebung bestehen bleiben.

Best Practices für Onboarding und Offboarding

Zusätzlich zum Guest Account Review ist die Implementierung eines strukturierten Guest Onboarding Prozesses wichtig. Die Durchsetzung von Security Requirements wie Secure Authentication Methods für Guests oder die Einschränkung von Guest Invitation Privileges kann das Risiko deutlich reduzieren.

Nach Projektabschluss ist die systematische Durchführung einer Offboarding Checklist entscheidend für den Widerruf von Guest Access Rights. Die Kombination von strukturiertem Offboarding und regelmäßigen Access Reviews schafft eine sichere und konforme Collaboration Environment.

Identity Protection in Entra ID

Microsoft Entra ID und Entra ID P2 für Identity Protection

Microsoft Entra ID und Entra ID P2 bieten umfassenden Schutz für Azure AD Identitäten. Diese Dienste implementieren automatisierte Identity Risk Detection und exportieren entsprechende Risk Events in Dein SIEM für erweiterte Analysen. Eine Schlüsselfunktion ist die Erkennung von Impossible Travel Scenarios durch geografische Anomalie-Erkennung.

Microsoft Entra ID ermöglicht Unternehmen die Implementierung von Access Control basierend auf Identity Verification. Die Dienste unterstützen die Erstellung von Risk-based Policies, die Zugriff basierend auf erkannten Risikostufen einschränken oder zusätzliche Überprüfungsanforderungen durchsetzen. Dies verbessert die Security Posture und schützt Unternehmensdaten vor unbefugtem Zugriff.

Die Nutzung dieser Funktionen ermöglicht es Unternehmen, ihre Sicherheitslage zu verbessern und gewährleistet den Schutz ihrer Cloud-basierten Identitäten und Datenbestände.

Erweiterte Defender-Lösungen für optimale Sicherheit

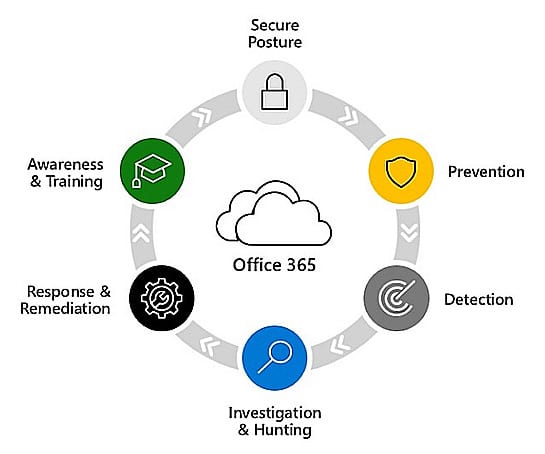

Defender für Office 365

E-Mails und Anhänge sind die wichtigsten Angriffsvektoren für Bedrohungsakteure. Microsoft Defender für Office 365 implementiert fortschrittliche Schutzmechanismen wie Safe Attachments und Safe Links zur Erkennung von bösartigen Aktivitäten. Es bietet Echtzeit-Schutz durch Quarantäne von Bedrohungen, bevor sie Benutzer beeinträchtigen, und schafft eine sichere Arbeitsumgebung.

Die Anpassung dieser Security Tools sollte nach Business-Anforderungen erfolgen. Implementiere strenge Richtlinien für Hochrisiko-Abteilungen wie Finanzen oder HR zur Risikominderung, während Basis-Controls wie Spam- und Phishing-Filter gegen gängige Bedrohungen schützen.

Defender für Cloud Apps

Über die E-Mail-Sicherheit hinaus analysiert Defender für Cloud Apps (ehemals Cloud App Security) Benutzerverhaltensmuster in SaaS-Anwendungen. Der Cloud App Catalog enthält detaillierte Sicherheits- und Compliance-Bewertungen für tausende von Diensten und unterstützt risikobezogene Entscheidungsfindung für Cloud-Service-Adoption.

Es erzwingt Echtzeit-Controls wie Blockieren von Datei-Downloads von nicht verwalteten Geräten und Verhinderung von Copy-Paste-Operationen in sensiblen SharePoint-Bibliotheken. Diese Richtlinien werden ausgelöst, wenn Benutzer unbefugten Zugriff auf geschützte Ressourcen versuchen.

Der Dienst implementiert Cloud App Discovery, Risk Assessment und Policy Enforcement zur Beseitigung von Bedrohungen, sorgt für sichere Cloud-App-Nutzung und verbessert die organisatorische Sicherheitslage.

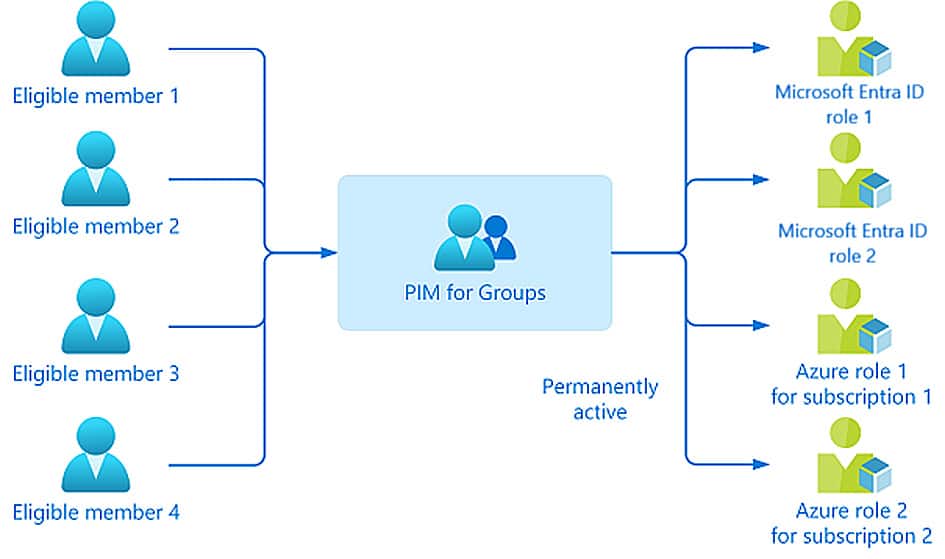

Verwaltung von Administrator-Rollen mit Privileged Identity Management

Just-in-Time und Just-Enough-Access

Dauerhaft zugewiesene administrative Rechte stellen ein kritisches Risiko dar, wenn Angreifer Zugriff erlangen. Microsoft's Privileged Identity Management reduziert diesen Risikovektor durch Just-in-Time Aktivierung von Hochprivileg-Rollen.

Microsoft Entra Privileged Identity Management implementiert Control, Monitoring und Management von privilegiertem Zugriff auf sensitive Ressourcen. Es bietet Just-in-Time Privilege Access auf Microsoft Entra und Microsoft 365 Ressourcen mit Approval-based und zeitlich begrenzter Rollenaktivierung.

Mit PIM weist Du Benutzern "eligible" Rollen für definierte Zeitfenster zu, beispielsweise 8 Stunden, für bestimmte Aufgabenausführungen. Diese Just-in-Time Methodologie verhindert die Ausnutzung von permanenten privilegierten Konten durch Angreifer.

Microsoft Security portale und Admin Center

Grundlegendes zu Microsoft-Sicherheitsportalen und Admin Centern

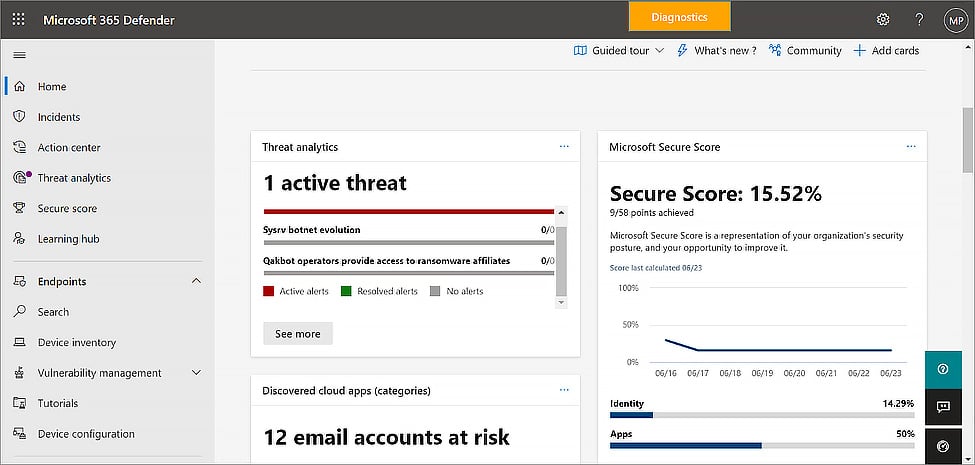

Das Microsoft Defender Portal fungiert als zentralisierte Security Operations Platform für das Monitoring und Management von Identity, Data, Device und Application Security. Es implementiert umfassende Threat Detection und Response Capabilities und ermöglicht Unternehmen die effektive Verwaltung ihrer Sicherheitslage.

Die Microsoft Security Portal Infrastruktur umfasst das Microsoft Azure Security Center, Microsoft Intune und Microsoft Azure Active Directory. Diese Portale bieten umfangreiche Funktionen zum Schutz und zur Verwaltung von Daten und Identitäten. Sie ermöglichen Administratoren die Erstellung von Sicherheitsrichtlinien, Echtzeit-Bedrohungsüberwachung und schnelle Reaktion auf Vorfälle.

Die Nutzung dieser Portale ermöglicht Unternehmen die Zentralisierung ihrer Security Operations und gewährleistet optimalen Schutz ihrer Cloud-Dienste und Datenbestände. Die umfassenden Funktionen dieser Tools tragen zur Verbesserung von Sicherheit und Compliance in der gesamten Organisation bei.

Genehmigungs-Workflows und Prüfung

Privileged Identity Management kann Approval Requirements für Role Activation implementieren, inklusive Begründung für Access Requests. Ein Manager genehmigt oder lehnt diese Anfragen basierend auf dem Business Need ab. Jede Aktion wird protokolliert und erstellt einen Audit Trail zur Demonstration der Einhaltung von Regulatory Compliance bezüglich privilegierter Rollennutzung.

Das Bewusstsein für Monitoring ermutigt in der Regel Administratoren zur Einhaltung von Security Best Practices.

Überwachung und Berichterstattung

Trotz mehrschichtigen Schutzes ist kontinuierliches Monitoring unerlässlich. Nutze Security Dashboards im Microsoft 365 Defender Portal für detaillierte Aktivitätsanalysen.

Implementiere Alerts für verdächtige Login-Aktivitäten und anomale Dateioperationen. Identifiziere Muster wie mehrere Authentifizierungsversuche von unbekannten Standorten zur Erkennung laufender Angriffe. Schnelle Reaktion auf diese Warnungen hilft, Sicherheitsvorfälle einzudämmen.

Periodische Überprüfungen und Audits

Regelmäßige Überprüfung Deiner Conditional Access Policies, Guest Accounts und PIM Configurations ist entscheidend. Rollenzuweisungen können sich ändern, Mitarbeiter wechseln zwischen Abteilungen und neue Drittanbieter-Anwendungen entstehen.

Veraltete Richtlinien oder Regeln können potenzielle Sicherheitslücken schaffen und zu Datenschutzverletzungen führen.

Betrachte Security als kontinuierlichen Prozess statt als einmalige Einrichtung zur Risikominimierung. Security Awareness Training, einschließlich Phishing-Simulationen, hält das Benutzer-Bewusstsein für neu auftretende Bedrohungen aufrecht. Zusätzlich stellen Lizenzüberprüfungen die angemessene Zuweisung von Administratorrechten sicher.

Zusammenfassung

Die effektive Absicherung einer Microsoft 365 Umgebung erfordert die Implementierung einer mehrschichtigen Sicherheitsstrategie. Conditional Access ermöglicht adaptive Authentifizierung zur Überprüfung der Zugriffsberechtigung für geschützte Ressourcen.

Identity Governance sorgt für die richtige Verwaltung von Benutzeridentitäten und Zugriffsrechten. Defender Solutions implementieren Überwachung von E-Mails, Anhängen und Benutzeraktivitäten zur Risikoerkennung. Privileged Identity Management beschränkt Administratorrechte durch Just-in-Time Activation und erlaubt Zugriff nur für genehmigte Anwendungsfälle.

Die Integration dieser Sicherheitstools in Deine Microsoft 365 Umgebung etabliert einen robusten Verteidigungsmechanismus mit minimaler Beeinträchtigung des Geschäftsbetriebs. Kontinuierliche Überwachung und regelmäßige Überprüfungen ermöglichen die Verfeinerung jeder Schutzebene und halten die Ausrichtung an moderne Bedrohungen aufrecht, während Dein Team effizient zusammenarbeiten kann.

Bereit, deine Microsoft 365-Sicherheit zu verbessern?

Wenn Du Experten-Beratung oder praktische Unterstützung bei der Implementierung dieser Sicherheitsstrategien benötigst, kontaktiere mich über das untenstehende Formular. In Zusammenarbeit werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Schau Dir auch meine anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du weitere Beiträge zu Microsoft Security-relevanten Themen wie dem Defender for Identity, Microsoft Intune oder der Microsoft Information Protection.

Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!

Faq

Microsoft empfiehlt einen Zero-Trust-Ansatz mit bedingtem Zugriff, Identitätsverwaltung, Defender-Lösungen und privilegiertem Identitätsmanagement, um sicherzustellen, dass nur autorisierte Benutzer und Geräte Zugriff erhalten.

Bedingter Zugriff ist eine Sicherheitsfunktion von Microsoft 365, die bestimmte Bedingungen (wie MFA oder vertrauenswürdige Geräte) erfordert, bevor Zugriff gewährt wird.

Privileged Identity Management (PIM) wird verwendet, um hochprivilegierte Rollen nur bei Bedarf und zeitlich begrenzt zu aktivieren.