Ohne eine durchdachte Governance entstehen in einem Tenant mit der Zeit zahlreiche Microsoft 365 Gruppen und Teams. Da wundert es nicht, dass die allermeisten Microsoft 365 Administratoren mit Altlasten im Entra ID zu kämpfen haben.

Inaktive und Microsoft Teams Gruppen können sich ziemlich schnell ansammeln, insbesondere wenn es an klaren Richtlinien fehlt.

Wer sollte Microsoft 365 Gruppen und Microsoft Teams anlegen dürfen? Wie räumen wir die Altbestände auf? Und wie können wir künftig Altlasten vorbeugen?

Ich erkläre Dir, wie wir durch eine strukturierte und sichere Umgebung für Deine digitalen Ressourcen effizienter arbeiten werden.

Altlasten in Microsoft 365 Gruppen identifizieren

Altlasten beziehen sich auf veraltete, nicht mehr benötigte oder inaktive Daten, Microsoft Teams Gruppen sowie Berechtigungen, die potenziell Risiken für die Organisation darstellen können.

Die drei wichtigsten Kategorien sind:

Durch Richtlinien mehr Klarheit in Microsoft 365 Gruppen schaffen

Jetzt ist echt wichtig, dass Du eindeutige Richtlinien für die Erstellung von Microsoft Teams und Gruppen definierst.

Konkret ist das die einfache Frage:

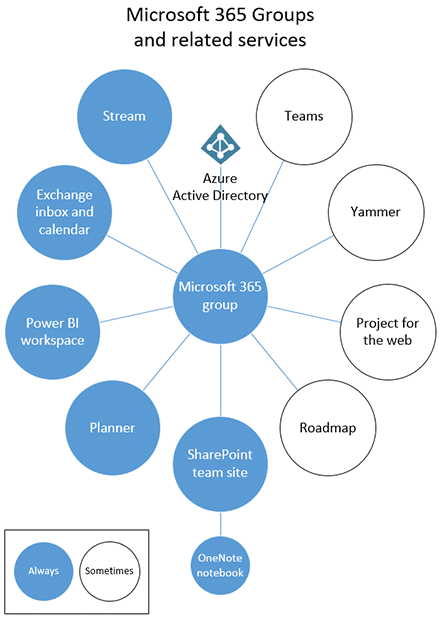

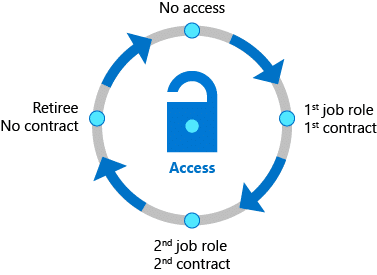

(Quelle: https://learn.microsoft.com/de-de/entra/id-governance/media/identity-governance-overview/identity-lifecycle.png)

Häufig werden die organisatorischen Herausforderungen, die mit der Festlegung dieser Richtlinien einhergehen, nicht ausreichend berücksichtigt. Dabei ist es mit etwas Routine ganz einfach. Das Keyword hier ist Governance!

Schauen wir uns das an einem praktischen Beispiel an:

Aktueller Datenbestand und Risikomanagement

Konzentrieren wir uns darauf, den aktuellen Datenbestand an Microsoft 365 Gruppen sowie an Microsoft Teams, die auf diesen Gruppen basieren, effektiv zu verwalten.

Solche ungenutzten Datenbestände in unserem Microsoft 365 Tenant stellen ein Risiko für uns dar, da sie möglicherweise mit veralteten Berechtigungen verknüpft sind.

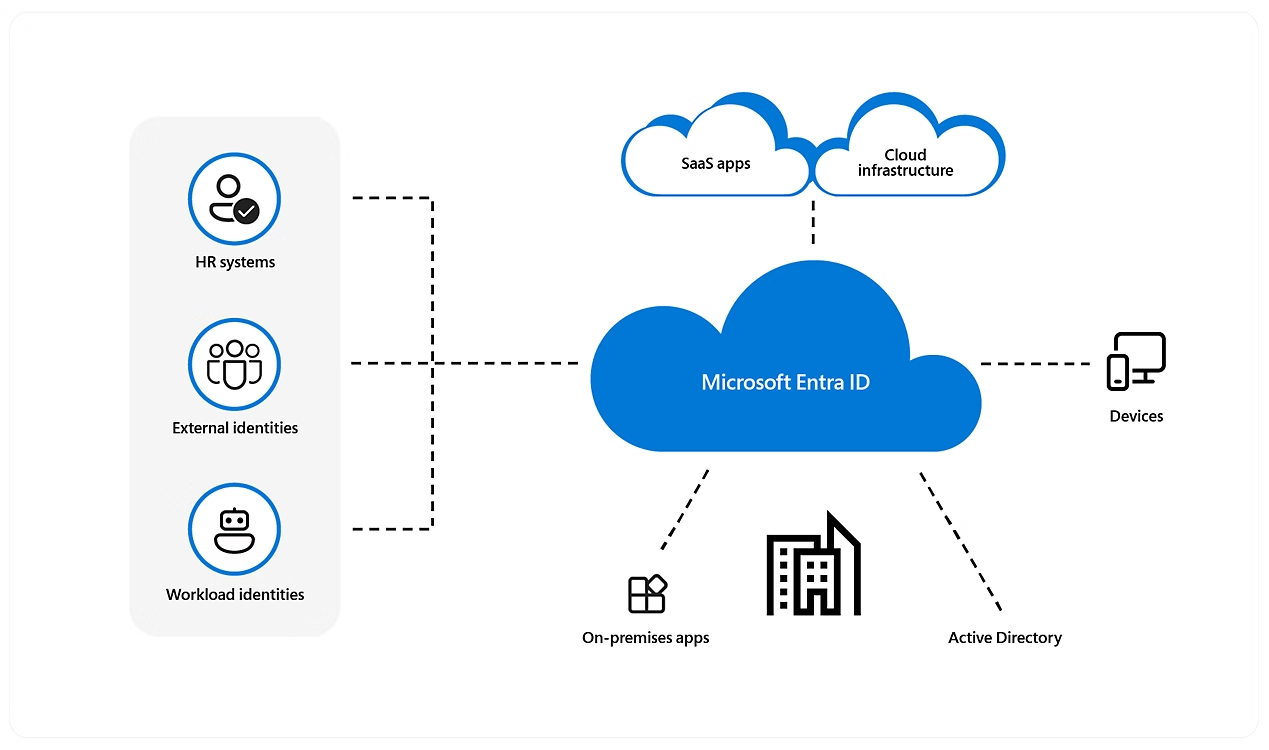

Um die Verwaltung zu optimieren, können wir verschiedene Ansätze nutzen, wie etwa die regelmäßige Überprüfung der Gruppen und die Implementierung von Richtlinien über die Entra ID. So stellen wir sicher, dass nur die relevanten Daten und Berechtigungen bestehen bleiben.

(Quelle: https://cdn-dynmedia-1.microsoft.com/is/image/microsoftcorp/Entra_ID_Diagram_new?resMode=sharp2&op_usm=1.5,0.65,15,0&wid=1920&hei=750&qlt=100&fit=constrain)

Implementierung von Ablaufrichtlinien im Entra ID

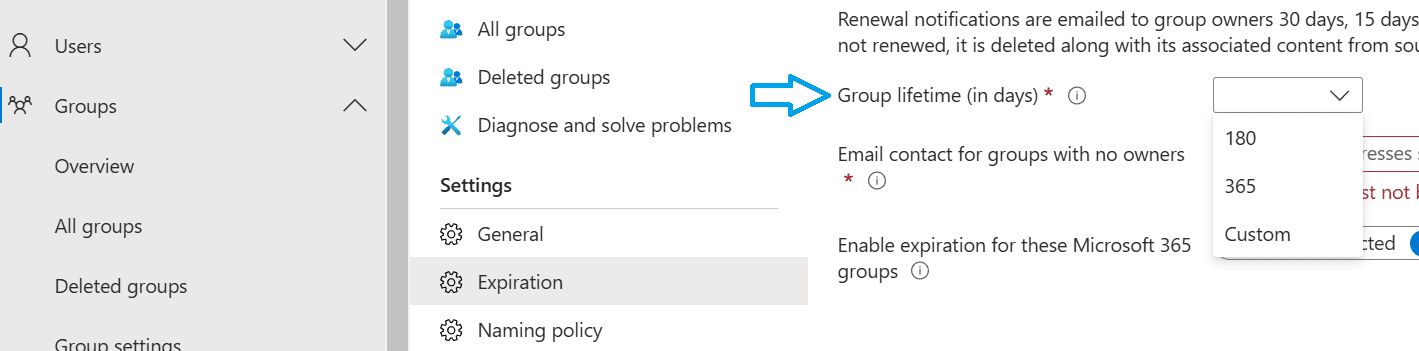

Eine effektive Möglichkeit, die Verwaltung unserer Microsoft Teams und Gruppen zu optimieren, besteht darin, die Expiration, also den zeitlich befristeten Ablauf, dieser Gruppen zu nutzen.

Dieser pragmatische, aber einfache Ansatz ermöglicht es uns, global einen Ablauf für die Microsoft 365 Gruppen festzulegen und dabei den Tenant als zentrale Verwaltungseinheit zu nutzen.

In diesem Zeitraum werden nun bestimmte Aktivitäten gemessen, wie das Verschicken von Nachrichten, das Ablegen von Dateien oder das Versenden von E-Mails.

Wenn innerhalb einer Microsoft 365 Gruppe – zu der SharePoint, Microsoft Teams und Outlook gehören – nach Ablauf der Frist keine Aktivität stattgefunden hat, erhält der Besitzer der Gruppe 30, 15 und einen Tag vor Ablauf eine entsprechende Benachrichtigung.

Diese wird sowohl per E-Mail als auch in Teams zugestellt, um sicherzustellen, dass die Verantwortlichen rechtzeitig informiert sind.

Nun liegt es am Besitzer, die inaktive Gruppe weiter zu verwalten und im besten Falle zu löschen. Die Integration von Entra ID in diesen Prozess kann Dir zusätzlich helfen, die Zugriffsrechte und Benutzerverwaltung innerhalb des Microsoft 365 Tenants zu optimieren, um sicherzustellen, dass nur autorisierte Benutzer auf die relevanten Gruppen zugreifen können.

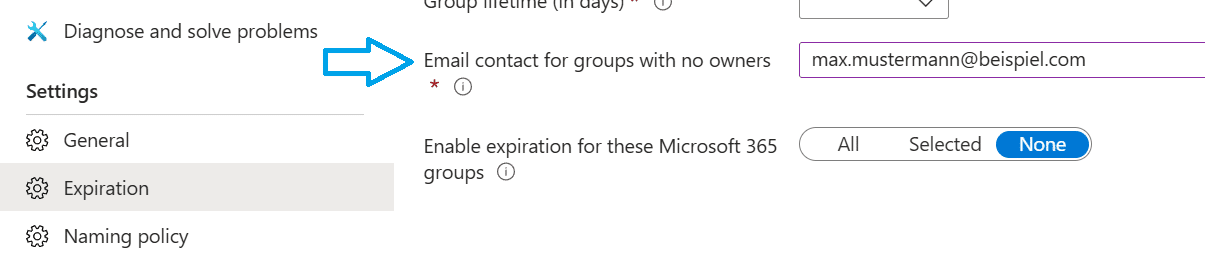

Entra-ID-Benachrichtigungssystem

Wenn ein Team mit einer Microsoft 365 Gruppe verbunden ist, wird kein Besitzer mehr hinterlegt. In diesem Fall können wir als nächsten Schritt einen E-Mail-Kontakt hinzufügen. Die angegebene E-Mail-Adresse fungiert dann als Sammelpostfach, an das die Benachrichtigungen gesendet werden.

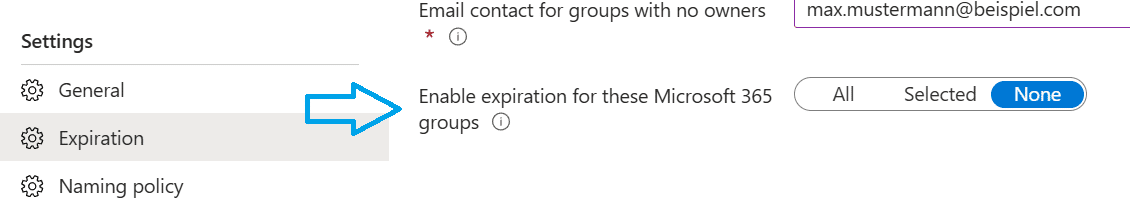

Wir können zudem festlegen, ob diese Regel für alle Gruppen oder nur für ausgewählte Microsoft 365 Gruppen gelten soll. Wir haben die Möglichkeit, alle Gruppen auszuwählen, oder nur bestimmte. Der Standardwert ist zunächst deaktiviert.

Mit dieser Konfiguration haben wir die Möglichkeit, auf einfache und effektive Weise sicherzustellen, dass wir Altlasten und unerwünschte Gruppen in unserer Microsoft 365 Umgebung proaktiv verhindern. Durch die Integration von Entra ID erschaffen wir eine gut organisierte Datenstruktur, die sowohl die Effizienz als auch die Sicherheit innerhalb unserer Microsoft 365 Gruppen und Microsoft Teams unterstützt.

Entra-ID-Lizenzanforderungen

Um diese Maßnahmen erfolgreich umzusetzen, benötigen wir eine Entra ID P1 Lizenz. Diese ist nicht in der Basic-Variante der Microsoft 365 Lizenz enthalten. Daher musst Du sicherstellen, dass Du mindestens auf dem Level einer Entra ID P1 Lizenz bist, um die erforderlichen Funktionen nutzen zu können.

Microsoft 365 Gruppen und Teams im Entra ID: Fazit und Blog

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Microsoft 365 Defender.

Ich bin stets bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!