In diesem Artikel tauchen wir in die Microsoft 365: Data Loss Prevention ein. Informationen (oder Daten) können für ein Unternehmen ein wertvolles Gut sein. Daher empfiehlt es sich, verschiedene Schutzebenen einzurichten.

Wie der Name schon sagt, ist Data Loss Prevention ein Verfahren, mit dem ein Unternehmen sensible Daten schützen kann. Wenn ein Unternehmen sensible Daten wie personenbezogene Daten (PII), Finanzdaten, Zahlungskartendaten (PCI), geschützte Gesundheitsdaten (PHI) usw. speichert, sollte DLP zum Einsatz kommen. Die DLP-Funktionen in Microsoft 365 umfassen zahlreiche Komponenten, die alle an die Bedürfnisse eines Unternehmens angepasst werden können.

DLP identifiziert, klassifiziert und kennzeichnet sensiblen Daten. Folglich können Überwachungs-, Warn- und andere Maßnahmen ergriffen werden, um Daten in der Umgebung oder bei der Freigabe zu schützen. Wir können DLP auch nutzen, um das Bewusstsein des Endbenutzers zu schärfen, indem wir beispielsweise nur überwachen, was passiert und wie oder welche Informationen geteilt werden.

Das Interesse an DLP hat mit der Zunahme von Bedrohungen, die unsere Daten gefährden, z. B. Datendiebstahl, (versehentliche) Datenverluste usw. zugenommen. Darüber hinaus haben die wachsende Zahl der öffentlich bekannt gewordenen Datenschutzverletzungen sowie das zunehmende Interesse der Gesetzgebung an Datenschutz und -sicherheit viele Unternehmen dazu veranlasst, sich stärker dafür zu interessieren, wie sie ihre eigene Gefährdung und damit das Risiko von Datenverlusten (leicht) verringern können.

Wenn es um die Unterscheidung zwischen Sensitivity Labels und Data Loss Prevention geht, müssen wir verstehen, dass sie Daten auf unterschiedlichen Ebenen schützen und sich nicht gegenseitig ausschließen. Sensitivity Labels können Verschlüsselung anwenden oder den direkten Zugriff auf Dateien auf einem lokalen PC, auf OneDrive oder als Anhang in einer E-Mail zulassen/blockieren. DLP arbeitet mit Regelsätzen, Content Scanning und anderen Mechanismen, um einzugreifen, wenn Aktionen durchgeführt werden, die gegen eine der Richtlinien verstoßen. Einige der Aktionen, die eine DLP durchführen kann, sind das Auslösen von Warnungen, das Blockieren von Dateiübertragungen (oder die Freigabe von Dateien), das Einschränken des Zugriffs auf Dokumente usw.

Sensitivity Labels funktionieren auch in Verbindung mit DLP; es kann eine DLP-Regel erstellt werden, bei der die Datei verschlüsselt oder für die Freigabe gesperrt wird, wenn ein bestimmtes Label auf einem Dokument erkannt wird. Wenn beispielsweise EU-Personenbezogene Informationen in einem Word-Dokument gefunden werden, kann Data Loss Prevention diese Dateien mit einem Verschlüsselungslabel schützen.

DLP-Richtlinien können zum Schutz von Daten an folgenden Orten angewendet werden:

- Microsoft 365: Exchange Online, Microsoft Teams, OneDrive for Business und SharePoint Online

- Enterprise Office-Anwendungen wie Excel, Work und PowerPoint

- Windows 10 (bezeichnet als Endpoint DLP)

- Cloud-Anwendungen von Drittanbietern

- Vor-Ort-Dateifreigaben und SharePoint-Daten

Darüber hinaus kann DLP den Endbenutzern Richtlinienhinweise geben, die uns helfen, verantwortungsvoller mit diesen sensiblen Daten umzugehen. Richtlinien-Tipps sind kleine Benachrichtigungen, die einem Benutzer angezeigt werden, wenn er im Begriff ist, eine Aktion durchzuführen, die gegen eine DLP-Richtlinie verstoßen würde

Methodik der Data Loss Prevention-Erkennung

DLP verfügt über eine ganze Reihe von Erkennungsmethoden, mit denen festgestellt werden kann, ob ein Inhalt mit sensiblen Informationen übereinstimmt oder diesen ähnelt. Nachfolgend findest du eine Liste einiger dieser Techniken, die verwendet werden:

- Tiefe Inhaltsanalyse: DLP wird den Inhalt des Dokuments überprüfen.

- Schlüsselwörter: Kann verwendet werden, um bestimmte Wörter im Inhalt zu finden, wobei keine andere Analyse als das Auffinden dieser Wörter durchgeführt wird.

- Reguläre Ausdrücke: Wird für den Musterabgleich mit Standard-RegEx-Ausdrücken verwendet.

- Interne Funktionen: Eingebaute Prozesse, die Aufgaben ausführen, z. B. eine Prüfsummenvalidierung von Kreditkartennummern, die zur Erkennung sensibler Informationstypen verwendet werden.

- Sekundäre Datenübereinstimmungen (Nähe zur primären Datenüber-einstimmung): Zusätzlich zu den primären Kriterien für die Erkennung kann DLP zusätzliche Prüfungen durchführen, um die Übereinstimmung mit den Kriterien in der Richtlinie zu bestätigen.

- Maschinelles Lernen: Microsofts Blackbox, in der ihre Technologie zur Bestimmung des DLP-Abgleichs eingesetzt wird.

Microsoft 365: Data Loss Prevention Planung einer DLP-Implementierung

Bevor wir uns mit der Konfiguration der eigentlichen DLP-Richtlinien befassen, sollten wir uns die Schritte ansehen, die bei der Bereitstellung von DLP-Richtlinien durchgeführt werden sollten.

Bei der Planung von DLP-Richtlinien sind einige Dinge zu beachten:

- Wir müssen wissen, welche Daten in einer Umgebung vorhanden sind, und wenn diese nicht bekannt sind, könnte eine Organisation sensible Informationen einsetzen, die zu ihrem jeweiligen Arbeitsbereich passen. Eine Bank könnte zum Beispiel solche Informationen verwenden, die auf den Finanzsektor ausgerichtet und auf die Länder zugeschnitten sind, mit denen sie Geschäfte macht.

- Welche Geschäftsprozesse und -richtlinien sind bereits vorhanden, und gibt es Fähigkeiten, die die Sicherheitsgruppe gerne implementieren würde?

- Welche Technologien werden eingesetzt und wie werden sie genutzt? Werden Dateien von SharePoint Online freigegeben, OneDrive for Business, Teams, Gruppen, ...?

- ...

Die Planung von DLP sollte in verschiedenen Phasen erfolgen, die einem natürlichen Fortschritt von einer leeren Richtlinie zu einer vollständig implementierten Richtlinie in der Praxis zum Schutz von Daten folgen.

1. Entwurf: In dieser Phase legt ein Unternehmen fest, welche Ziele es verfolgt und wie diese auf die in seinem Unternehmen vorhandenen Workloads angewendet werden sollen. Die Richtlinien können pro Workload, global oder in einer beliebigen Kombination implementiert werden, die den Zielen der Datenschutzpolitik des Unternehmens entspricht.

2. Implementieren (Testmodus): Richtlinien werden so erstellt und implementiert, dass sie für jedes Szenario, für das sie benötigt werden, validiert werden können. Im Idealfall werden nur Testgruppen und Testdaten von den Richtlinien betroffen sein.

3. Überwachung und Abstimmung: Überwachung der implementierten Richtlinien, um sicherzustellen, dass sie wie erwartet funktionieren. Ist dies nicht der Fall, werden sie an die gewünschten Szenarien und Ergebnisse des Unternehmens angepasst. Mögliche Anpassungen in dieser Phase: Aktionen, betroffene Benutzer, Einschränkungsgrad, Anwendungen, und mehr

4. Aktivieren und weiter verfeinern: Der letzte Schritt besteht darin, die Strategien in Produktionsstrategien umzusetzen. Dies könnte bedeuten, dass die Arbeitslasten, die betroffenen Benutzer und die von den Richtlinien betroffenen Daten angepasst werden. Diese Richtlinien müssen nach ihrer Umsetzung einige Zeit lang überwacht werden, um sicherzustellen, dass sie tatsächlich erwartungsgemäß funktionieren.

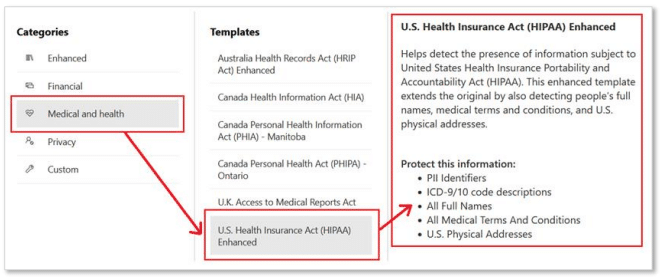

Als Nächstes fügen wir einen Namen und eine Beschreibung zu unserer Richtlinie hinzu. Diese Informationen sind für den Benutzer nicht sichtbar und werden nur für Backend-Systeme verwendet. Wir achten darauf, so beschreibend wie möglich zu sein, um den Administratoren die Arbeit mit mehreren DLP-Richtlinien zu erleichtern.

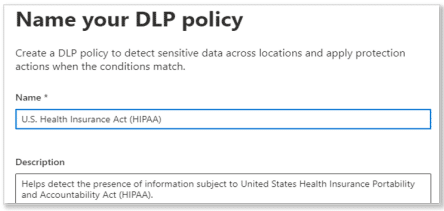

Anschließend wählen wir aus, für welche Standorte die DLP-Richtlinie gelten soll. Auf dieser Seite haben wir folgende Optionen:

- Exchange-E-Mail. Standardmäßig für alle Postfächer in der Organisation aktiviert. Wenn wir Änderungen vornehmen möchten, beziehen sich die Optionen zum Einschließen und Ausschließen auf Verteilergruppen und nicht auf einzelne Postfächer. Wenn nicht alle Postfächer geschützt werden sollen, ist das Erstellen einer benutzerdefinierten Verteilergruppe möglicherweise die beste Option. Verwende nach Möglichkeit eine dynamische Verteilergruppe, um sicherzustellen, dass die Gruppenzugehörigkeit nicht manuell gepflegt werden muss; zusätzliche manuelle Arbeit führt tendenziell zu mehr Fehlern.

- SharePoint-Seiten. Ähnlich wie bei der Exchange-Option. Sie ist standardmäßig aktiviert und schützt alle SharePoint-Websites. Je nach Bedarf können wir bestimmte SharePoint-Websites ein- oder ausschließen.

- OneDrive-Konten. Wir können einzelne Konten oder Verteilergruppen zum Schutz auswählen.

- Chat- und Kanalnachrichten von Teams. Standardmäßig werden alle Chat- und Kanalnachrichten in den Geltungsbereich aufgenommen. Alternativ können wir auswählen, für welche Benutzer (Mitglieder einer Verteilerliste) die Nachrichten überwacht werden sollen.

- Microsoft 365 Gruppen. Aufbewahrung und Schutz der E-Mail-Nachrichten der Gruppe.

- Geräte. Nutzt die Endpunkt-DLP-Funktion, die Informationen schützt, die mit aktivierten und registrierten Geräten verarbeitet werden.

- Microsoft Defender für Cloud-Apps (MDCA). Aktiviert die DLP-Richtlinie für (Cloud) Anwendungen, die mit MDCA integriert wurden. Wenn zum Beispiel Dropbox (Enterprise) in MDCA integriert wurde, können wir die DLP-Richtlinie auch auf alle in Dropbox gespeicherten Dateien anwenden.

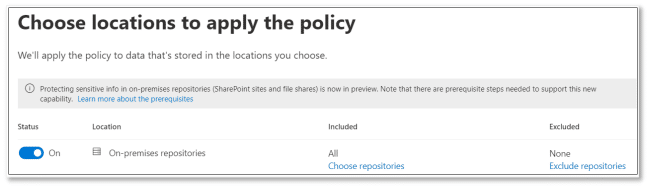

- Lokale Repositories (AIP-Scanner). Wir legen manuell fest, welche Repositories mit Data Loss Prevention geschützt werden sollen. Integriert mit AIP Scanner zum Schutz von Datenspeichern vor Ort, Dateifreigaben, SharePoint-Websites und Network Attached Storage

An dieser Stelle können wir die Standardrichtlinieneinstellungen so belassen, wie sie sind. Das bedeutet, dass wir sowohl die sensiblen Informationstypen "PII-Kennungen" als auch "medizinische Begriffe" verwenden werden. Alternativ dazu können wir auch einige erweiterte DLP-Regeln erstellen. Wenn wir uns für die Anpassung der integrierten Vorlage entscheiden, können wir die verschiedenen Elemente, aus denen die DLP-Regeln bestehen, steuern. So können wir zum Beispiel die eingebauten Typen sensibler Informationen, nach denen die DLP-Richtlinie sucht, aktualisieren (hinzufügen oder entfernen). Als Teil der von uns gewählten Vorlage, wurden die folgenden sensible Informationen bereits konfiguriert.

- PII-Identifikatoren: US-Sozialversicherungsnummer (SSN) und DEA-Nummer (Drug Enforcement Agency)

- Medizinische Begriffe: Internationale Klassifikation der Krankheiten (ICD-9-CM) und (ICD-10-CM)

Außerdem können wir festlegen, wie und wann die Data Loss Prevention-Richtlinie eingreift:

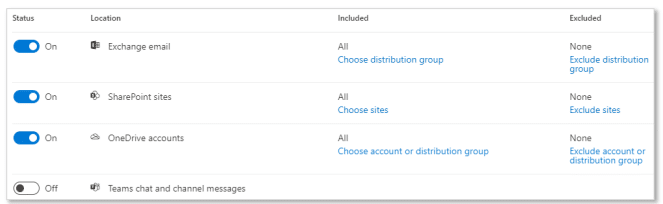

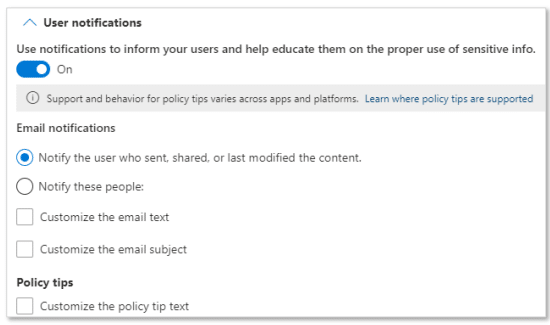

Typische Anpassungen sind die Anpassung von Endbenutzer-Benachrichtigungen. Vielleicht möchten wir die Benutzer zunächst nicht über die DLP-Regel benachrichtigen, oder wir möchten den Betreff der E-Mail-Benachrichtigung und das E-Mail-Feld wie folgt anpassen:

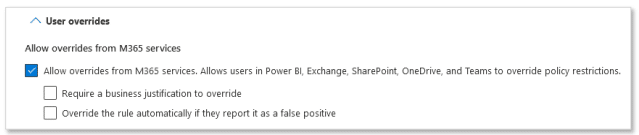

Darüber hinaus können wir die Funktion aktivieren, DLP-Richtlinienübereinstimmungen außer Kraft zu setzen, um zu vermeiden, dass Falschmeldungen einen Benutzer blockieren, oder weil er legitimerweise Informationen weitergeben muss, die dem Typ sensibler Informationen entsprechen, nach dem die DLP-Richtlinie sucht.

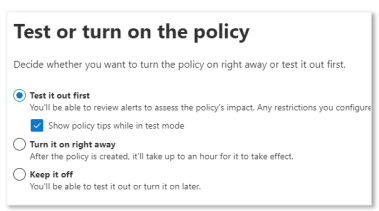

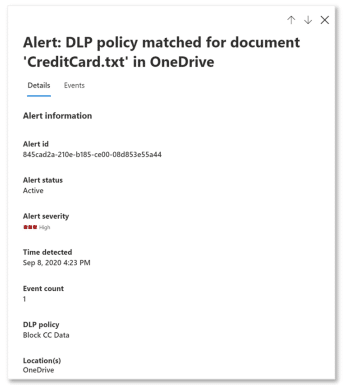

Zu guter Letzt können wir entscheiden, ob die Richtlinie im Testmodus (mit oder ohne Tipps), Ein oder Aus ist. Da dies unsere erste Richtlinie ist, sollten wir sie mit Tipps testen. Der Testmodus ist ein guter erster Schritt, da er es einer Organisation ermöglicht, diese sensiblen Informationstypen zu überwachen, ohne dass eine Aktion durchgeführt wird. Durch das Hinzufügen von Richtlinientipps in dieser Phase werden die Benutzer über etwaige Erkennungen informiert:

Warnungen, Benachrichtigungen und Aktionen

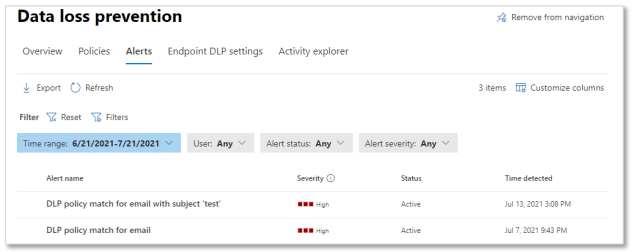

Eine der Aktionen, die wir in einer DLP-Richtlinie durchführen können, ist die Generierung einer Warnung, wenn eine Übereinstimmung (Verletzung) der Richtlinie festgestellt wird. Wenn ein Alarm ausgelöst wird, wird er im Microsoft Purview Compliance Portal unter Data Loss Prevention > Alerts angezeigt, wie in der Abbildung unten dargestellt:

Wenn wir eine Warnung öffnen, erhalten wir weitere Details, z. B. welche Richtlinie die Regel ausgelöst hat, welcher Workload die Regel ausgelöst, usw.

Microsoft 365: Data Loss Prevention Alarmauflösung

Es ist wichtig, die Warnmeldungen im DLP-Dashboard laufend zu prüfen. Zunächst müssen wir die Warnung analysieren und dann bearbeiten - das Problem beheben oder es ignorieren, wenn es sich um einen Fehlalarm handelt. Wenn weitere Arbeiten erforderlich sind oder andere Personen hinzugezogen werden müssen, können wir den Status in "Untersuchung" ändern. Für unsere DLP-Warnungen stehen uns mehrere Status zur Verfügung, die wir je nach Fortschritt des Problems anpassen können:

Endbenutzer-Benachrichtigungen

Neben der Benachrichtigung des Administrators über DLP-Erkennungen können wir auch verschiedene Benutzer mit Richtlinienhinweisen und Verstößen gegen die Data Loss Prevention-Regel benachrichtigen. Innerhalb einer DLP-Richtlinie gibt es einen Konfigurationsabschnitt, der für diese Konfiguration vorgesehen ist:

Wenn sich eine Richtlinie im Überwachungsmodus befindet, kann es sinnvoll sein, diese Einstellung zu deaktivieren, damit die Administratoren die Benutzer nicht alarmieren.

Sobald eine Richtlinie fertig ist, sehen wir, dass es Optionen gibt, mit denen wir verschiedene Benachrichtigungen senden können. Die erste Option ist die Benachrichtigung des Benutzers, der die E-Mail gesendet, den Inhalt freigegeben oder den Inhalt geändert hat, über die ausgelöste Richtlinie. Wenn wir weitere Personen benachrichtigen möchten, können wir durch Klicken auf "Diese Personen benachrichtigen" die ursprüngliche Option von oben beibehalten oder OneDrive/SharePoint-Besitzer hinzufügen oder einen Benutzer in unserem Tenant auswählen, der diese Benachrichtigungen erhalten soll.

Zusätzlich zur Benachrichtigung der Benutzer können wir auch die gesendete E-Mail anpassen und sie möglicherweise auf ein bestimmtes Szenario oder einen bestimmten Geschäftsfall für die Warnung zuschneiden. Schließlich können wir auch benutzerdefinierte Richtlinientipps bereitstellen, um die Benutzer auf das DLP auslösenden Ereignis hinzuweisen.

Microsoft 365: Data Loss Prevention AIP Scanner

Microsoft hat den AIP-Scannerdienst entwickelt, um den Schutz von Dateien, die in einem Tenant gespeichert sind, auf Dateien auszuweiten, die vor Ort gespeichert sind. Eine spezielle Anwendung, die auf einem lokalen Server installiert ist, arbeitet mit dem Azure Information Protection (AIP)-Dienst zusammen, um Dateien vor Ort zu erkennen und zu schützen. Allerdings sind einige Vorbereitungen erforderlich, damit die beiden Komponenten zusammen funktionieren. Zunächst müssen wir unseren Tenant darauf vorbereiten, die vor Ort entdeckten Inhalte für den potenziellen Schutz zu akzeptieren.

AIP Scanner Server Voraussetzungen

Vor der Installation des AIP-Scanner-Dienstes müssen eine ganze Reihe von Voraussetzungen erfüllt sein. Einige der wichtigsten (funktionalen) Voraussetzungen sind:

Installieren des AIP-Scanners

Für die Installation des AIP-Scanners gibt es zwei Hauptmethoden. Die eine ist der Start in der Purview Compliance-Konsole und die Durchführung einer Online-Konfiguration, die andere ist eine Offline-Installation oder eine Installation ohne Internetzugang. Obwohl beide Installationsmethoden einige Gemeinsamkeiten aufweisen, bevorzugt Microsoft die Online-Installationsmethode für den AIP-Scanner.

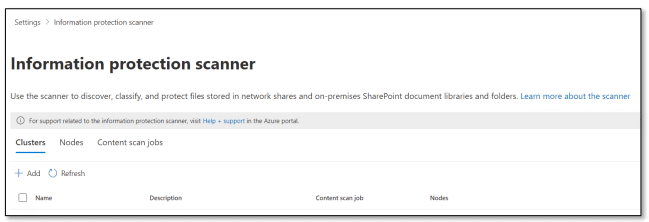

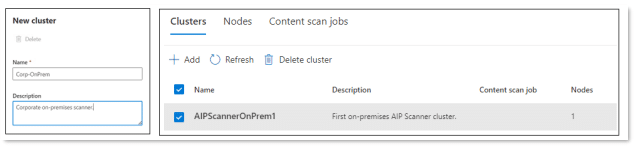

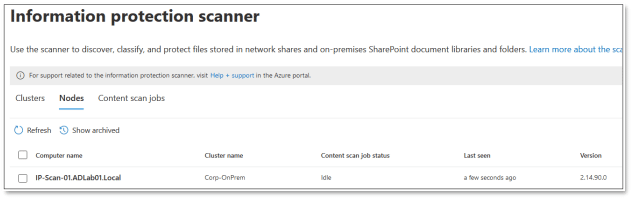

Zunächst müssen wir im Purview Compliance Center einen Cluster konfigurieren, den wir unter Einstellungen → Informationsschutz-Scanner finden. Von hier aus müssen wir auf die Registerkarte "Cluster" wechseln. Beachte, dass jede Registerkarte in der Benutzeroberfläche ihre eigene Funktion hat:

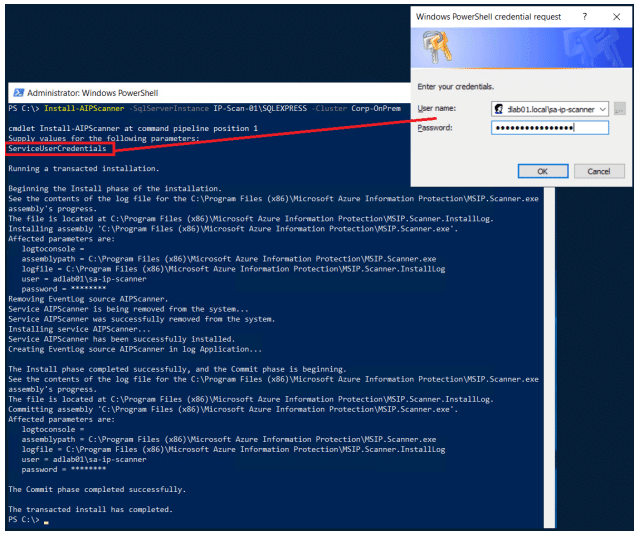

Um PowerShell zu verwenden und den AIP-Scanner zu installieren, müssen wir den AIP UL-Client installieren.

Als Nächstes müssen wir eine unterstützte Version von SQL Server installieren, die lokal, Express (nur zum Testen) oder eine Remote-SQL-Installation sein kann. Nach der Installation des AIP-Clients können wir nun den AIP-Scanner mit PowerShell installieren. Öffne ein normales PowerShell-Fenster und verwende diese Syntax: (Beachte die Angabe des SQL-Servers und des Clusters die wir zuvor erstellt haben)

Schließlich müssen wir eine Azure-App-Registrierung erstellen und ein Token erwerben, um den Zugriff vom AIP Scanner vor Ort auf den Tenant zu ermöglichen.

Microsoft 365: Data Loss Prevention Neue Azure App Registrierung

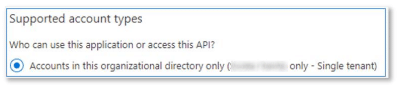

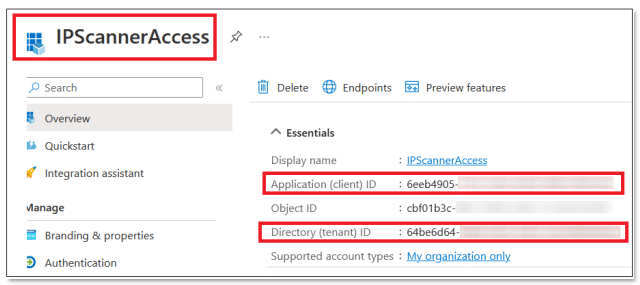

Eine unserer Voraussetzungen für den AIP-Scanner ist die Einrichtung einer Azure AD App-Registrierung, um die Datenübertragung vom Scanner-Dienst zum Tenant zu handhaben. Obwohl App-Registrierungen in Kapitel 2 ausführlich besprochen wurden, wollen wir hier die Schritte auf hohem Niveau wiederholen:

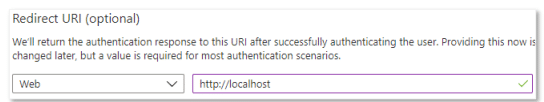

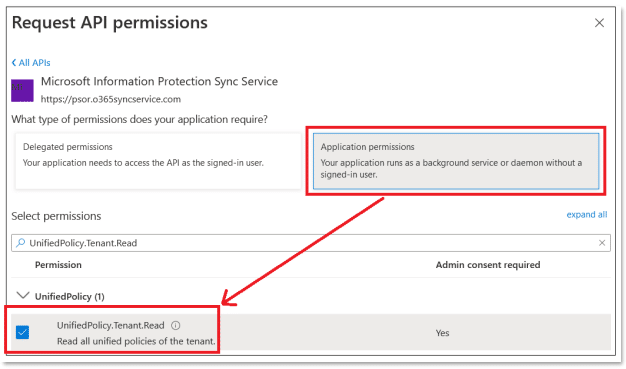

Sobald die App registriert ist, müssen wir zwei Einstellungen konfigurieren - API-Berechtigung-en und ein App-Geheimnis. Öffne zunächst die App-Registrierung und navigiere dann zu API-Berechtigungen. Füge dort aus die Berechtigungen hinzu, wie in der Abbildung unten dargestellt.

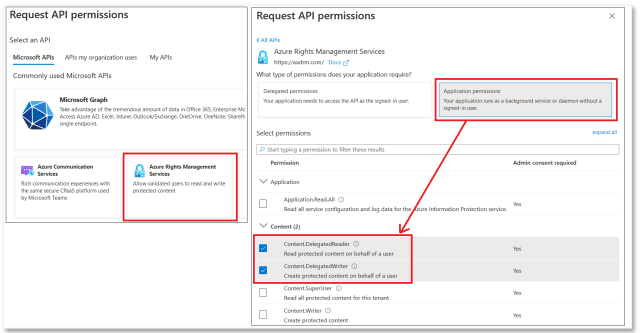

Um ein auf Informationsschutz basierendes Recht hinzuzufügen, müssen wir auf die Registerkarte "APIs, die meine Organisation verwendet" gehen und dann nach "Microsoft Information Protection Sync Service" suchen.

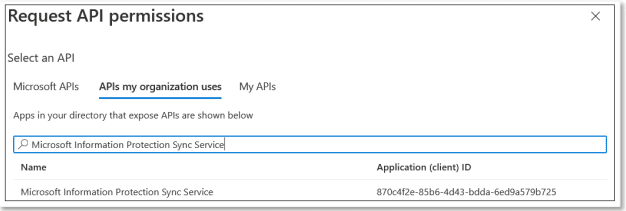

Wir suchen dann nach der Berechtigung „UnifiedPolicy. Tenant.Read“ unter Application permissions, wie in der Abbildung unten gezeigt:

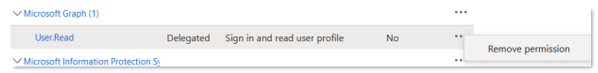

Beachte, dass die Microsoft Graph User.Read-Berechtigungen standardmäßig vorhanden sind und vor Abschluss der Konfiguration entfernt werden können.

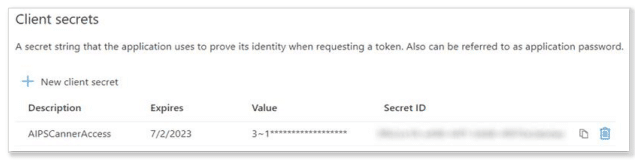

Navigiere anschließend zu Zertifikaten & Geheimnisse und klicke im Bereich Client-Geheimnisse auf Neues Client-Geheimnis.

Beachte, dass der Wert des Geheimnisses nach dem Speichern unkenntlich gemacht wird; stelle sicher, das Geheimnis zu kopieren, bevor wir diesen Bildschirm verlassen, um es für die AIP-Authentifizierung zu verwenden!

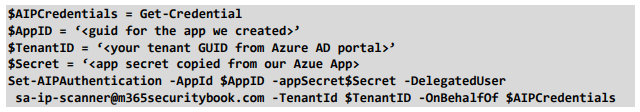

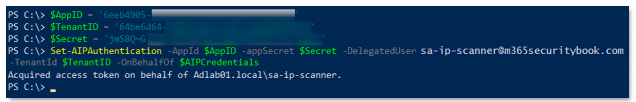

Mit der obigen Azure App-Registrierung können wir die AIP-Authentifizierung auf unserem AIP-Scanner-Server mit PowerShell konfigurieren:

Berechtigungsnachweise. Die Anmeldedaten müssen in der Form 'domain\username' vorliegen und sind für das AIP Scanner Dienst-Konto.

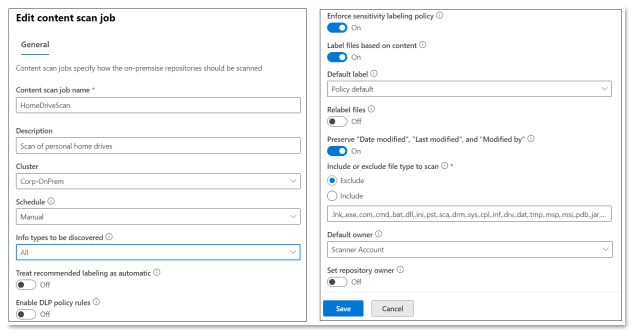

Inhaltlicher Scanauftrag

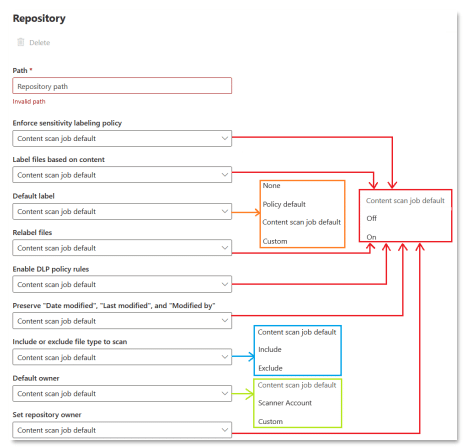

Um mit dem Scannen von Inhalten zu beginnen, müssen wir einen Auftrag erstellen, der dies für uns erledigt. Beachte, dass diese Einstellungen mit dem AIP-Scanner-Dienst synchronisiert werden und der AIP-Scanner-Dienst diesen Einstellungen folgt. Wenn wir einen neuen Auftrag erstellen, sollten wir beachten, dass es eine Reihe von Einstellungen gibt, wie die folgende Abbildung zeigt:

Nach dem Hinzufügen des Auftrags zum Cluster können wir die zu überprüfenden Repositories hinzufügen. Es gibt mehrere Optionen, die konfiguriert werden müssen. Die Standardoption ist die Verwendung der soeben erstellten Einstellungen für den Auftrag zur Inhaltssuche. Alternativ können wir eine oder mehrere Einstellungen überschreiben, um sie den Anforderungen des Repositories anzupassen.

Offline-AIP-Scanner-Konfiguration

Bei der Konfiguration des AIP-Scanners können wir entweder die grafische Benutzeroberfläche (GUI) verwenden, wie zuvor beschrieben, oder wir können die Scanner-Einstellungen lokal mit PowerShell konfigurieren. Dazu müssen wir zunächst die Konfigurationsverbindung zum AIP-Portal mit dem folgenden Befehl entfernen:

Als Nächstes konfigurieren wir einige grundlegende Einstellungen, um einen Scan zu starten. In der ersten Zeile konfigurieren wir den Content-Scan-Auftrag so, dass er automatisch ausgeführt wird, und schalten Enforcement aus, wenn wir das erste Mal scannen.

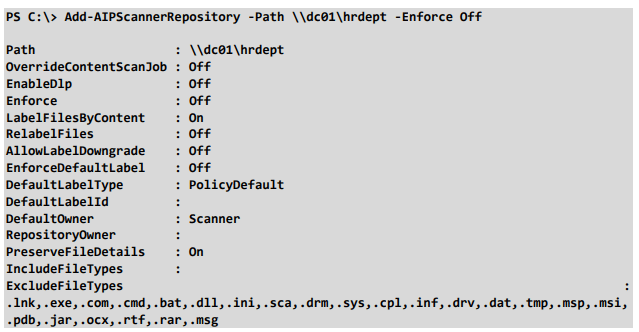

Als nächstes fügen wir ein Repository zum Scannen hinzu:

Schließlich können wir den Scanner-Dienst starten, um mit dem Scannen des Inhalts zu beginnen.

Microsoft 365: Data Loss Prevention Einstellungen für das AIP-Scanner-Repository

Repositories können aus Dateifreigaben, NAS-Speicher und SharePoint-Sites bestehen. Wir verwenden PowerShell, um diese Repositories zu einem Scan hinzuzufügen. Stelle außerdem sicher, dass das AIP-Scanner-Dienstkonto Zugriff auf die Ressourcen hat, die gescannt werden müssen. Andernfalls wäre der Scanner nicht in der Lage, die Dateien zu suchen, zu lesen und zu aktualisieren (für den Fall, dass ein Etikett während des Scans angewendet wird).

In unserem Beispiel haben wir bereits eine Dateifreigabe als AIP Scanner Repository definiert. Dann fügen wir eine weitere hinzu. Da zum Beispiel die Freigabe der IT-Abteilung bereits abgedeckt ist, können wir auch ein Repository für die Freigabe der Personalabteilung hinzufügen, die sich auf demselben Server befindet, wie folgt:

Überprüfung der Konfiguration

Sobald der AIP-Scanner und die erforderlichen AIP-Scanaufträge erstellt wurden, können wir unsere Einstellungen mit einigen zusätzlichen PowerShell-Cmdlets überprüfen oder dokumentieren, die im selben Modul verfügbar sind. Es sind drei Befehle verfügbar:

- Get-AIPScannerStatus: Gibt den Status des Scanners zurück.

- Get-AIPScannerContentScanJob: Ruft die Eigenschaften eines Content-Scan-Auftrags ab.

- Get-AIPScannerConfiguration: Informationen über die Scannerkonfiguration

- Get-AIPScannerRepository: Liefert eine Liste der für das Canning konfigurierten Repositories.

Microsoft 365: Data Loss Prevention AIP-Scanner-Diagnose

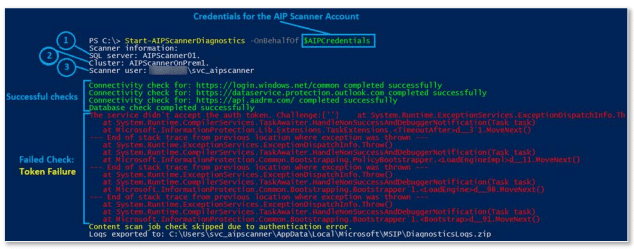

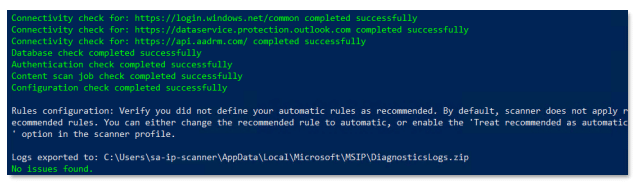

Wir können ein integriertes PowerShell-Cmdlet namens Start AIPSCannerDiagnostics verwenden, um einen Test des AIP-Dienstes zu initiieren. Beachte den OnBehalfOf-Parameter, da das Cmdlet als das AIP-Dienstkonto ausgeführt werden muss:

Das Cmdlet "Diagnose" kann verwendet werden, wenn der Scanner nicht richtig zu funktionieren scheint, Aufträge nicht ausgeführt werden, Etiketten nicht aufgebracht werden usw. Es kann nützlich sein, um mögliche Netzwerk- oder Konfigurationsprobleme zu erkennen. Eine Beispielausgabe ist in der folgenden Abbildung dargestellt.

In der obigen Abbildung können wir drei Konfigurationen sehen:

- Lokaler SQL-Server, der für den AIP-Scanner verwendet wird.

- AIP-Cluster wie in der AIP-Schnittstelle angegeben.

- AIP-Konto des Scanners.

Im obigen Beispiel ist der einzige Fehler die Verbindung zu Azure, d. h. die Azure-App, die zuvor eingerichtet wurde. In diesem speziellen Fall war das verwendete Geheimnis falsch. Nach dem Zurücksetzen wurde der Test dann erfolgreich bestanden:

Protokollierung

Die Protokolle sind standardmäßig aktiviert und werden an folgendem Ort gespeichert:

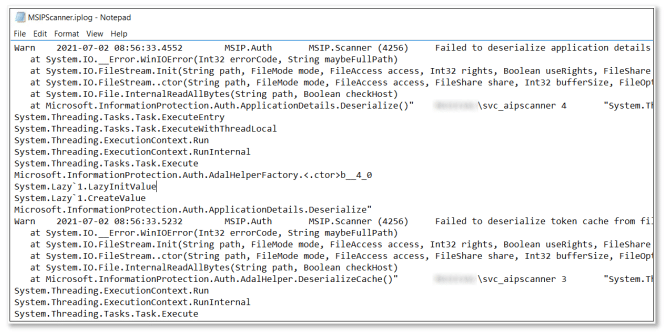

Das Protokoll enthält Informationen, die für die Fehlersuche beim Scanner verwendet werden können, sowie Details über die funktionierenden Hintergrundprozesse. Wenn wir die erzeugte Protokolldatei öffnen, können wir dieses Protokoll auf hilfreiche Diagnoseinformationen untersuchen:

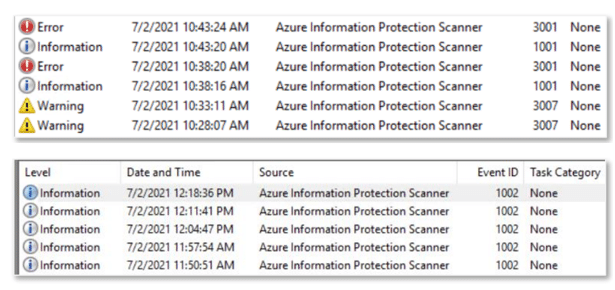

Ereignisprotokolle

Der AIP-Scanner protokolliert auch Details seiner Aktionen in den Windows-Ereignisprotokollen, und zwar in einem speziellen Satz von Ereignisprotokollen unter Anwendungen und Diensteprotokollen:

AIP-Scanner und DLP-Integration

Die DLP-Integration erweitert die Nutzung Ihrer zentralen DLP-Richtlinien in Office 365 und ermöglicht deren Verwendung für unsere Inhalte vor Ort. Auf diese Weise möchte Microsoft ein zentrales DLP-Kontrollfeld für unsere Inhalte in Office 365 oder vor Ort bereitstellen. Erfülle zunächst die beschriebenen Voraussetzungen und ändere dann ein vorhandenes AIP-Scanner-Repository mit PowerShell:

Der OverrideContentScanJob-Parameter wird benötigt, weil die AIP Scanner Content Scan Job-Einstellung für EnableDLP auf Off steht und Repositories normalerweise gezwungen sind, diese Einstellung zu akzeptieren.

Um AIP und DLP zu integrieren, benötigen wir außerdem eine DLP-Richtlinie, um einen bestimmten Typ sensibler Informationen festzulegen, nach dem gesucht werden soll. Beachte, dass die DLP-Richtlinie für lokale Repositories gelten sollte.

Nachdem wir die Repository-Optionen ausgewählt haben, bestimmen wir, welche Repositories für diese Einrichtung einbezogen bzw. ausgeschlossen werden sollen.

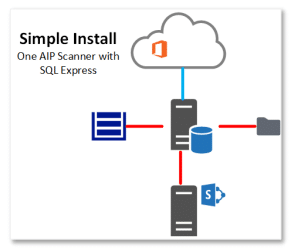

Microsoft 365: Data Loss Prevention Skalierbarkeit des AIP-Scanners

Der AIP-Scanner kann auf einem einzelnen Server unter Verwendung von SQL Express ausgeführt werden oder auf mehrere Scanner und einen SQL-Cluster skaliert werden, falls dies erforderlich ist. Der AIP-Scanner-Dienst besteht aus mehreren Komponenten, die bei der Planung der Installation berücksichtigt werden müssen: der AIP-Scanner-Dienst (die Anwendung selbst), eine SQL-Datenbank zur Speicherung von Daten und Ergebnissen sowie die zu scannenden Dateiserver, SharePoint-Server oder NAS-Geräte. Um eine AIP-Scanner-Installation zu skalieren, sollten auch einige andere Überlegungen angestellt werden:

- Ressourcen: Welche Ressourcen sind für AIP in Form von Server-Hardware (oder virtueller Hardware) verfügbar?

- Umgebung: Wie sieht ein normaler Servereinsatz in dieser Umgebung aus? Werden die meisten Anwendungen in einem Einzelservermodell eingesetzt oder sind sie komplexer und erfordern ein Clustering für alle Anwendungsinstallationen?

- Unterstützung: Wer wird diesen Support leisten und können die Mitarbeiter eine einfache oder komplexe Installation durchführen?

Lass uns dies anhand einiger Szenarien näher untersuchen. In diesem ersten Szenario haben wir ein Unternehmen mit begrenzten Ressourcen, sowohl was das IT-Personal als auch die Serverressourcen im Rechenzentrum betrifft. Der AIP-Scanner-Dienst befindet sich auf demselben Server, auf dem entweder SQL Server oder SQL Express läuft. Die vorgeschlagene Architektur würde wie folgt aussehen:

Diese Architektur ist zwar einfach und leicht zu pflegen, aber sie ist nicht in der Lage, die Anforderungen größerer Organisationen mit Dutzenden oder Hunderten von zu scannenden und zu verwaltenden Ressourcen zu erfüllen.

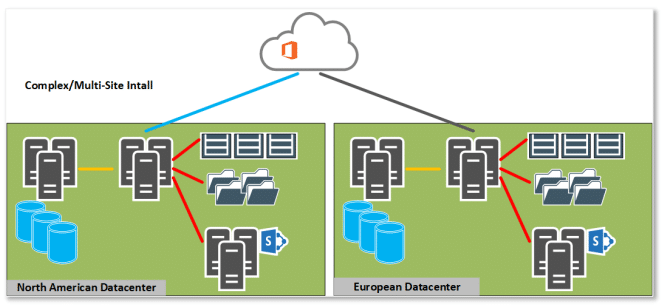

In unserem nächsten Anwendungsszenario geht es um ein multinationales Unternehmen, das mehrere geografische Standorte scannen und ein hohes Maß an Redundanz und Verfügbarkeit aller im Unternehmen installierten Anwendungen aufrechterhalten muss. In diesem Fall müssen wir in der Lage sein, den AIP-Scanner und seine Backend-Ressourcen entsprechend zu skalieren. Dies kann mit verschiedenen AIP-Scanner-Clustern und SQL-Clustern auf dem Backend erreicht werden.

Überlegungen zur Bereitstellung

Um unsere lokalen Dateiserver, SharePoint-Websites und andere Repositories zu schützen, ist die Bereitstellung eines AIP-Scanners als Teil unserer Microsoft 365-Integration entscheidend. Vor der Bereitstellung ist es wichtig, die Größe und den Umfang der zu schützenden Dokumente zu berücksichtigen. Wir sollten auch prüfen, ob geografische, Dateigrößen- oder Dateitypprobleme den Prozess behindern könnten.

Darüber hinaus ist es wichtig, die Skalierbarkeit, die Ressourcenzuweisung, die Unterstützungs-möglichkeiten für IT-Mitarbeiter und alle erforderlichen Netzwerkressourcen zu berücksichtigen. Je nach Zeitplan und Ressourcenbeschränkungen können zusätzliche Fachkenntnisse und Ressourcen erforderlich sein, um eine erfolgreiche Einführung zu gewährleisten.

Da der MIP Network Discovery-Prozess Teil des Azure Information Protection-Moduls ist, sollte er in unseren allgemeinen AIP-Schutzplan und -Prozess einbezogen werden. In größeren Umgebungen muss es möglicherweise auf einem separaten Server installiert werden. Microsoft empfiehlt die Verwendung eines SQL-Servers oder eines Clusters von SQL-Servern für das Backend, und nicht SQL Express, das nur für Testzwecke geeignet ist.

Microsoft 365: Data Loss Prevention Data Loss Prevention: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen Überblick gezeigt zu haben, welche Möglichkeiten wir mit der Data Loss Prevention im Microsoft 365 Umfeld haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft 365 Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!