Einer der Grundpfeiler einer guten IT-Security ist der Schutz unserer Identitäten - ob dies nun Benutzer, Service-Accounts oder Admin-Konten sind. Dieser Umstand gab die Inspiration zu dieser Sammlung von Härtungs-Tipps im Identity-Management aus meiner Arbeitspraxis.

Wie bei so gut wie allen Security-Empfehlung gilt es natürlich auch hier zu beachten, dass die jeweiligen Konfigurationstipps zur Härtung stehts individuell auf die eigene Umgebung und Anforderungen des Unternehmens anzupassen sind.

Manche Aspekte im Bereich des Identity-Managements sind bestimmt als Klassiker anzusehen und hat man als IT-Administrator, Cloud Architekt oder Security Consultant schon öfters gehört und gelesen.

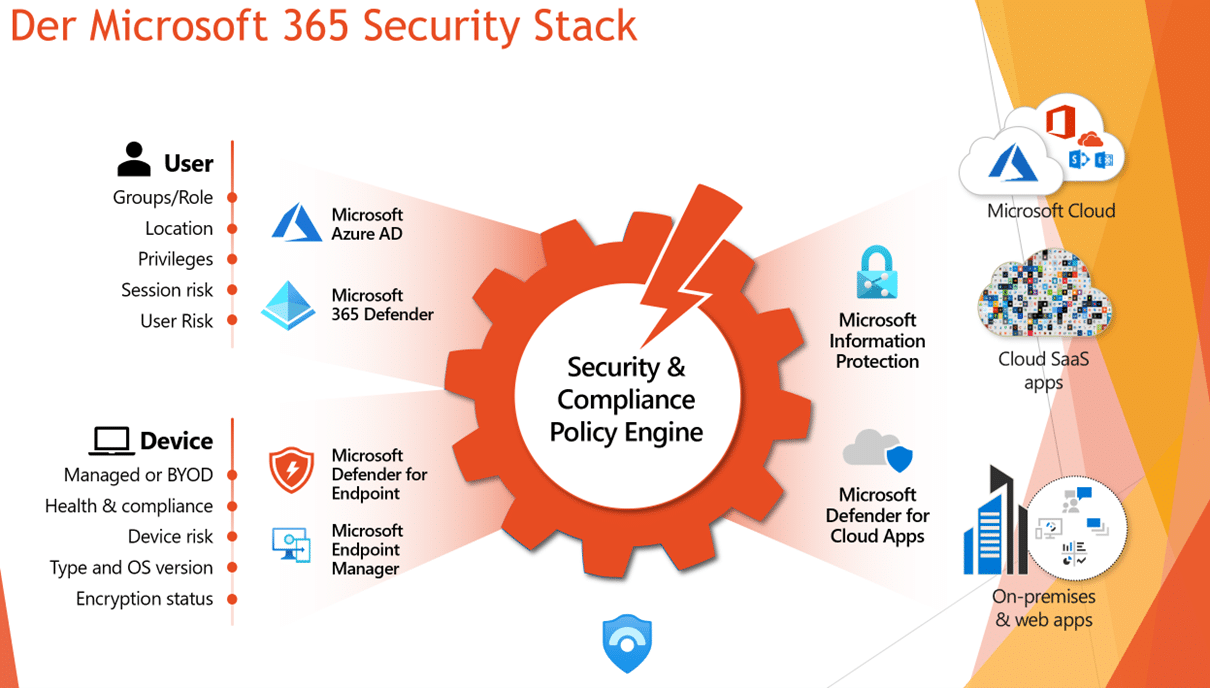

Wir dürfen auch nicht vergessen, dass im Rahmen eines Microsoft 365 Security Checks und einer Tenant Härtung das Identity-Management zwar ein elementarer Bereich ist, jedoch am Ende auch nur ein Bestandteil eines komplexen Systems und sich einreiht in eine große Vielfalt verschiedener Security-Bereiche und Lösungen, die man stehts ganzheitlich betrachten sollte.

In diesem Beitrag Fokussieren wir uns auf Härtungs-Tipps im Identity-Management, werden jedoch im weiteren Verlauf auch andere Teilbereiche anschneiden. Natürlich enthält mein Beitrag für Euch zwar einige (hoffentlich) wertvolle Hinweise und Tipps, jedoch kann ich nur schwierig jegliche Denkbare Lösung in der Tiefe erklären.

Ich bin mir sicher, jeder wird sich die für sich wichtigsten Punkte mitnehmen können. Schauen wir uns also die ersten Empfehlungen gemeinsam an.

Allgemeine Hinweise zur meinen Härtungs-Tipps im Identity-Management

Allgemein möchte ich nochmals gerne folgenden Hinweis geben, sollte er vorhin nicht komplett klar geworden sein:

In meinen Hinweisen zur Härtung im Identity-Management, speziell im Kontext von Microsoft 365, umreiße ich wertvolle Tipps. Diese decken einige Aspekte ab, bieten jedoch keine Liste aller potenziellen Gefahren und wie man diese vermeiden kann, wobei wir in diesem Beitrag schon recht weit gehen.

Mein Ziel ist es, grundlegende Schritte und bewährte Praktiken hervorzuheben, um die Sicherheit in eurem Microsoft 365 Tenant zu erhöhen, während ich gleichzeitig darauf hinweise, dass individuelle Bedürfnisse natürlich variieren können.

Anwendung einer Multi-Faktor Authentifizierung

Habe ich schon Klassiker erwähnt? Wir wären direkt beim ersten.

Die Multi-Faktor Authentifizierung ist ein für viele Unternehmen und IT-Administratoren leidiges Thema. Wir alle wissen, dass die reine Kombination aus Benutzername und Passwort heute definitiv nicht mehr als sicher angesehen werden kann, vielmehr ist es bei dieser Kombination nur eine Frage der Zeit, bis ein Account geknackt wird und wir einen Fall von Leaked Credentials haben!

Es gibt zwar eine Ausnahme in Form eines Break-Glass Account, über den ich gleich mehr erzählen werde, jedoch sollten im Idealfall alle Konten in unseren Microsoft 365 Tenant über einen zweiten Faktor bei der Anmeldung verfügen.

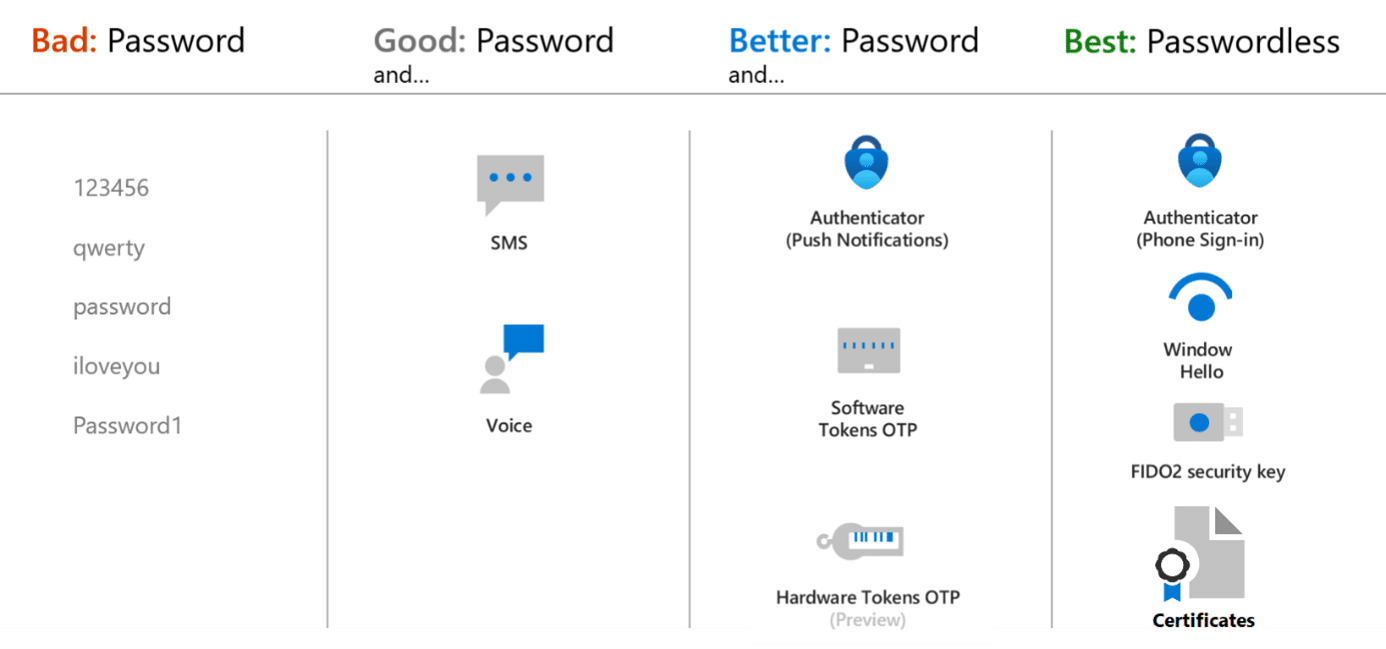

Natürlich müssen wir hier noch zwischen den verschiedenen Multi-Faktor Methoden unterscheiden, da es auch hier einen signifikanten Unterschied zwischen mehr und weniger sicheren Methoden gibt, aber dies soll nicht als Argument gelten, um den zweiten Faktor nicht zu verwenden. Alles ist besser als eine Kombination aus Benutzername und Passwort!

Wir werden potenziell nicht in der Lage sein – bedingt durch das verfügbare Budget oder andere Faktoren – eine Passwordless-Technologie, wie einen FIDO2 Security Key, anzuwenden.

Auch wenn eine Push-Notification oder SMS-Nachricht in der Gesamtstärker niedriger Einzustufen ist, so gilt diese doch immer noch als sicherer als ein reiner Benutzername mit Passwort.

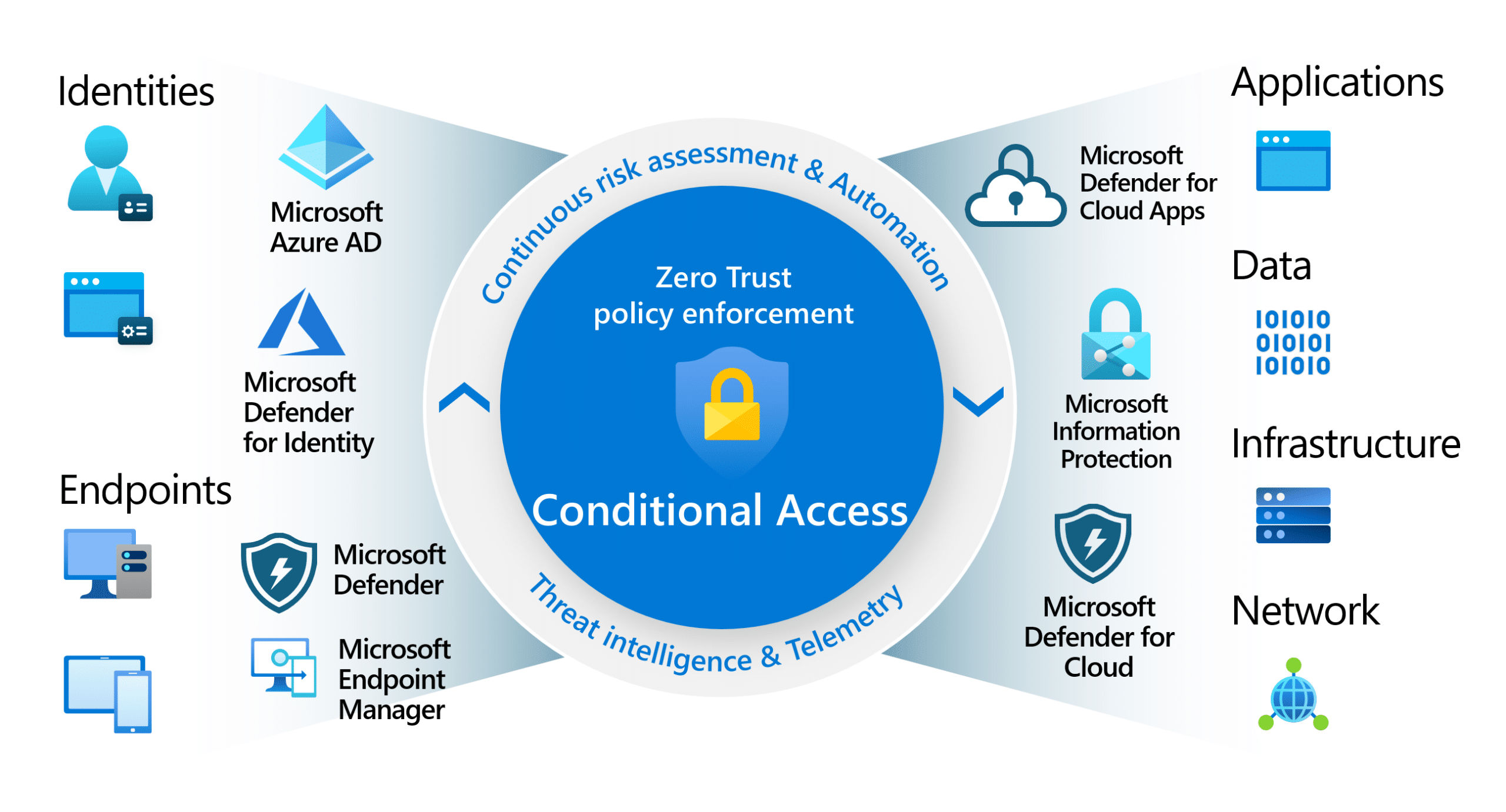

Wenn wir dann darauf aufbauend weitere Security-Mechanismen wie dem Conditional Access aus dem Entra Admin Center einbauen, stärken wir unser Identity Management schon massiv.

Hinweis: Viele Benutzer sträuben sich gegen die Einführung einer Zwei-Faktor Authentifizierung und empfinden diese als umständlich. Manchmal höre ich auch von Geschäftsführern: „Wenn bei uns Daten wegkommen sollten, dann ist dies nicht so schlimm, die Konkurrenz kann damit eh nichts anfangen.“

Auch wenn man bei der Einführung von Security-Lösungen natürlich nach Möglichkeit auch die Nutzerfreundlichkeit berücksichtigen sollte, dann ist der Mehrwert durch die Einführung von Multi-Faktor so enorm, dass jegliches Komfort-Argument keinen Einfluss auf die Entscheidung haben sollten.

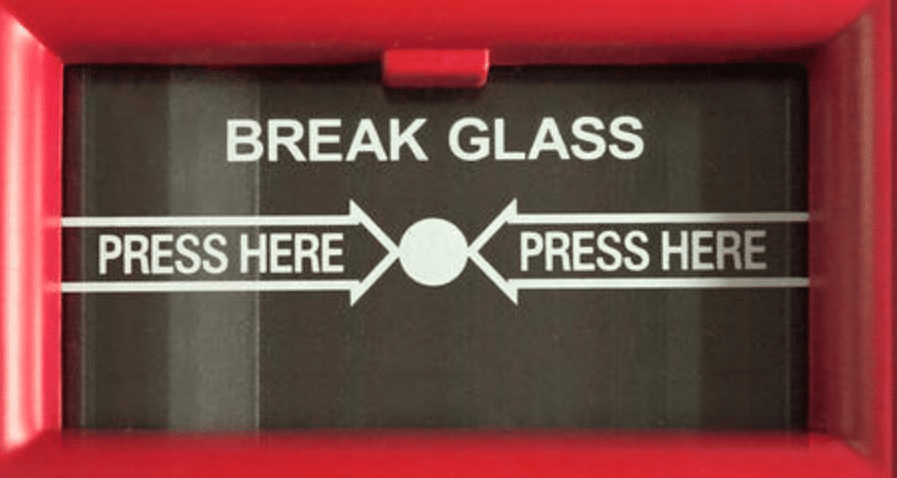

Einrichten eines Break-Glass Accounts

Ich habe zwar vorhin geschrieben wie wichtig es ist seine Identitäten im Microsoft 365 über einen zweiten Faktor abzusichern, jedoch sollte man im gesamten Komplex auch über einen Break-Glass Account verfügen.

Ein "Break Glass Account" ist ein separates Konto, das normalerweise nicht tagtäglich verwendet wird, sondern nur in Notfällen oder kritischen Situationen aktiviert wird.

Solch ein Break Glass Account wird nur in Situationen verwendet, wenn andere Zugangsmechanismen nicht funktionieren (Stichwort: Zwei Faktor-Authentifizierung oder Conditional Access) und dadurch der Zugriff blockiert wäre.

Ganz wichtig ist, dass die Verwendung des Break Glass Accounts streng protokolliert wird, um Aktivitäten nachverfolgen und überwachen zu können. Dies gewährleistet eine bessere Sicherheit und Compliance.

Aus organisatorischer Sicht sollte es klare Richtlinien und Genehmigungsverfahren für die Verwendung des Break Glass Accounts geben, um sicherzustellen, dass der Zugriff kontrolliert und überwacht stattfindet.

Es gilt somit festzuhalten:

Im Rahmen unserer Microsoft 365 Tenant Härtung sollten wir auch die Verwendung eines Break-Glass Accounts berücksichtigen. Diesen gilt es auf alle Fälle entsprechend in ein Monitoring zu stecken und sobald eine Anmeldung stattfindet, gehen Warnsignale und co. an.

Härtungs-Tipps im Identity-Management - Konfiguration vom Bedingten Zugriff / Conditional Access:

Der "Conditional Access" (zu deutsch: Bedingter Zugriff) ist ein Security-Feature, um den Zugriff auf Ressourcen, Anwendungen und Daten basierend auf vordefinierten Bedingungen und Richtlinien zu steuern.

Es ermöglicht uns granulare Kontrollen darüber zu konfigurieren

auf unterschiedliche Ressourcen und Informationen zugreifen darf.

Conditional Access kann in verschiedenen Umgebungen angewendet werden, einschließlich Cloud-Diensten, lokalen Netzwerken und auch (mobilen) Endgeräten.

Als IT-Administratoren können wir damit festlegen, dass Benutzer bestimmte Sicherheitsvoraussetzungen erfüllen müssen, bevor sie Zugriff erhalten. Dadurch wird das Risiko verringert, dass nicht autorisierte Personen oder Endgeräte Zugriff auf Unternehmensressourcen erhalten.

Folgende Bedingungen können wir bei der Nutzung des Conditional Access u.a. berücksichtigen:

Ein mögliches Szenario zur Nutzung der Conditonal Access kann z.B.: beim Zugriff auf (Cloud-)Anwendungen sein:

Ein Unternehmen verwendet Microsoft 365 für die Zusammenarbeit und den Dateiaustausch. Die IT-Abteilung konfiguriert Conditional Access, um sicherzustellen, dass Benutzer nur von bekannten und sicheren Geräten auf ihre Microsoft 365-Apps zugreifen können. Wenn ein Benutzer versucht, von einem unbekannten oder unsicheren Gerät auf die Dienste zuzugreifen, wird ihm der Zugriff verweigert oder MFA wird verlangt.

Härtungs-Tipps im Identity-Management: User-consent Mechanismen einschränken:

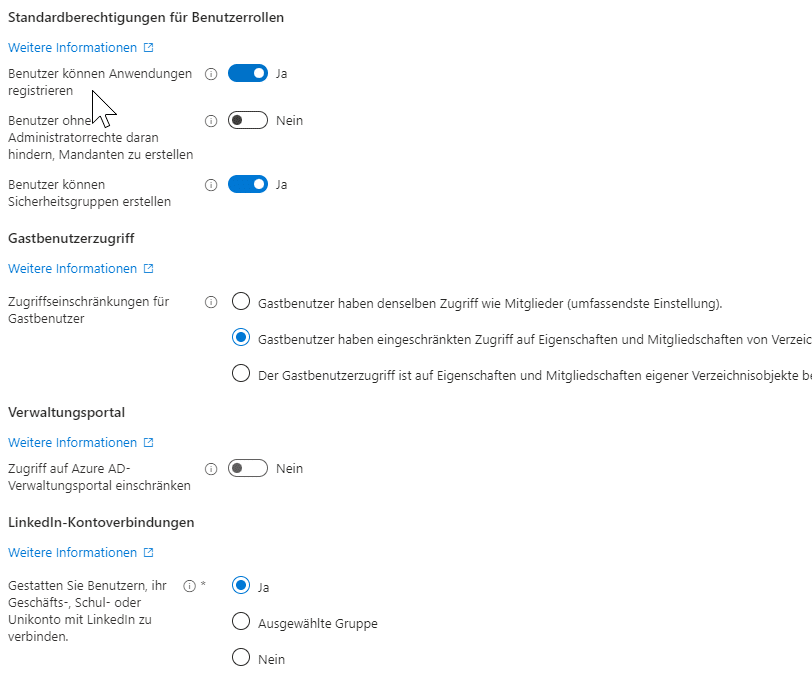

Im Allgemeinen kann man festhalten, dass ein Microsoft 365 Tenant in seinem Standard, sprich seiner Ursprungsform, recht viele Optionen aktiviert lässt, die es unseren Nutzern ermöglichen verschiedene User-consten Mechanismen zu verwenden.

Dazu gehört u.a. die Möglichkeit eigene Custom-Tenants einzurichten, Geräte im Entra ID zu registrieren (sehr häufig finden wir solche Geräte dann als Azure AD Registered Geräte in unserem Tenant wieder), Microsoft 365 Test-Lizenzen zu aktivieren oder auch Dritt-Anbieter-Apps können im Standard in unserer App-Landschaft registriert und genutzt werden.

Dies hat verschiedene Aspekte, die die Sicherheit unseres Tenants beeinflussen können. Wir sollten stehts versuchen einen möglichst ‚sauberen‘ Geräte- und App-Park zu haben. Einerseits behalten wir dadurch die Übersicht und erhalten zugleich eher die Möglichkeit Auffälligkeiten oder Gefahren zu erkennen.

Weiterhin gilt es den Aufbau einer Schatten-IT zu verhindern. Wir sollten im zentralen Management festlegen, ob Daten und deren Zugriffe über einen OneDrive und SharePoint passieren und eben nicht über einen nicht verwalteten Speicher, wie z.B.: Google Drive oder DropBox.

Auch das Gruppen-Management und der nicht administrative Zugriff auf das Azure Portal gehört dazu. Selbst wenn die Nutzung vom Azure Admin-Portal für die meisten Nutzer nicht von Interesse sein wird, so gilt es trotzdem auch hier den Zugriff zu schließen. Es sollte auch kein lesender Zugriff bestehen!

Aktivierung der Phishing-Schutz Funktionen

Im Rahmen des Microsoft 365 Defender – explizit hier der Komponente des Defender for Office 365 – können wir verschiedene Phishing-Schutz Funktionen in unserem Tenant aktivieren.

Härtungs-Tipps im Identity-Management:

Klären wir einmal kurz was Phishing genau ist:

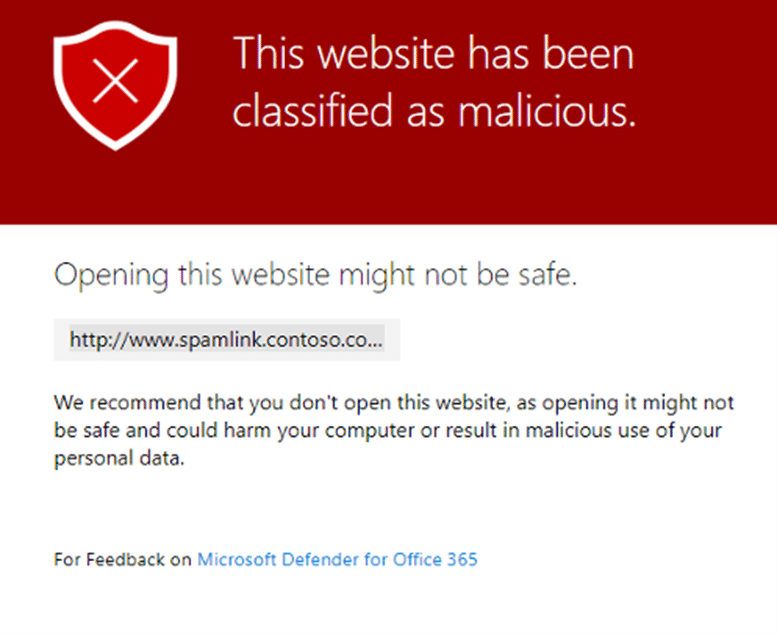

Phishing ist eine Technik, bei der Angreifer gefälschte E-Mails, Nachrichten oder Websites verwenden, um sich als vertrauenswürdige Quellen auszugeben, um persönliche Informationen wie Passwörter, Kreditkartendaten oder finanzielle Details von Opfern zu stehlen. Opfer werden in der Regel dazu verleitet, auf gefälschte Links zu klicken oder vertrauliche Daten preiszugeben.

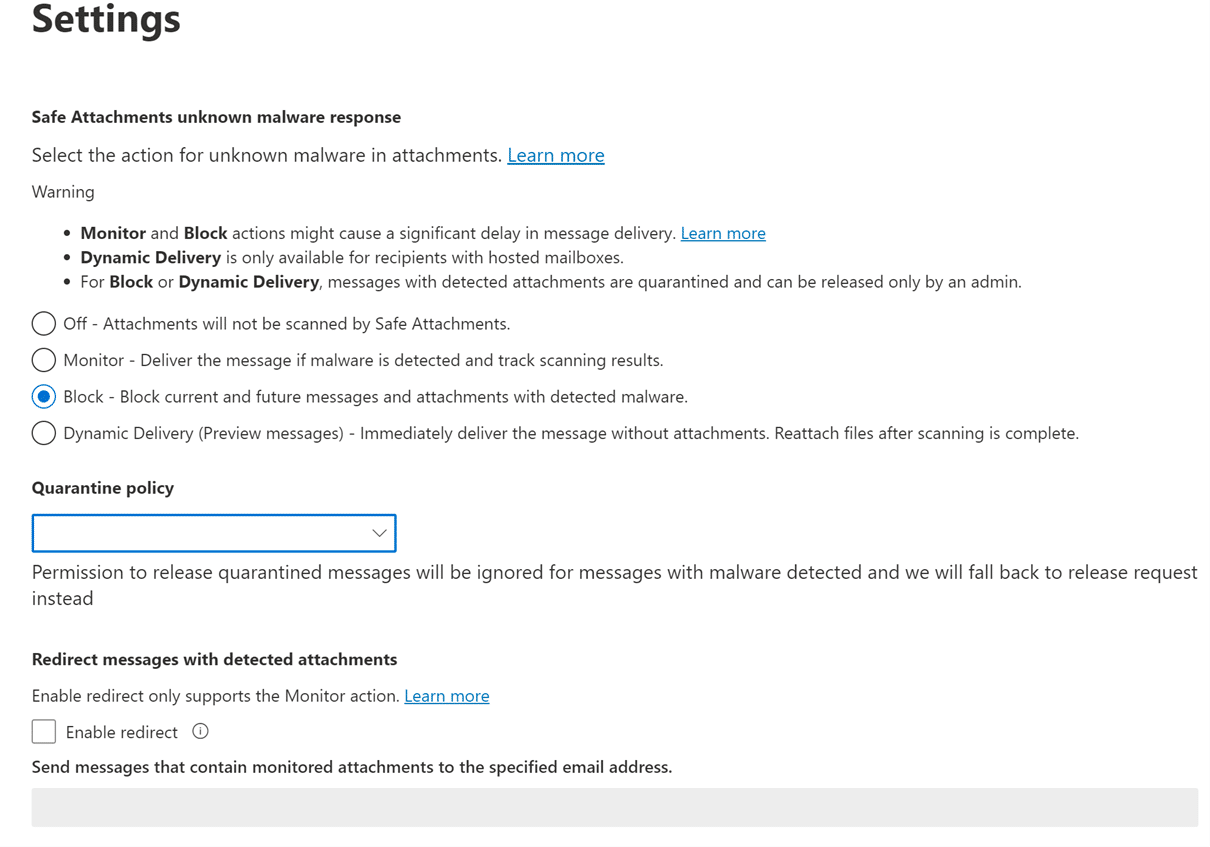

Genau hier kommt der Defender for Office 365 mit seiner Safe Links- und Safe Attachments-Funktionalität ins Spiel.

Safe Links ist eine Sicherheitsfunktion innerhalb des Microsoft 365 Defenders, die eine URL-Prüfung in Echtzeit durchführt. Sie wandelt eingehende Links in eine sichere, gepufferte Form um, die dann von der hausinternen Advanced Threat Protection (ATP) analysiert wird.

Dies ermöglicht die Erkennung und Blockierung von schädlichen URLs, bevor sie den Endbenutzer erreichen, wodurch potenzielle Bedrohungen wie Phishing und Malware minimiert werden. Dies gilt nicht nur für Links in E-Mails, sondern entsprechend auch für Links in Microsoft Teams und Office Online-Applikationen.

Erweitert wird dies durch Safe Attachments. Man kann beide Funktionen im Kombination, als auch losgelöst voneinander verwenden. Safe Attachments ist ein Security-Feature, welches eine sandkastenbasierte Analyse für E-Mail-Anhänge verwendet. Dabei werden potenziell schädliche Dateien in einer isolierten Umgebung (sprich: Sandbox) ausgeführt, um die Dateinintegrität zu überwachen und mögliche Malware- oder Exploit-Aktivitäten zu identifizieren.

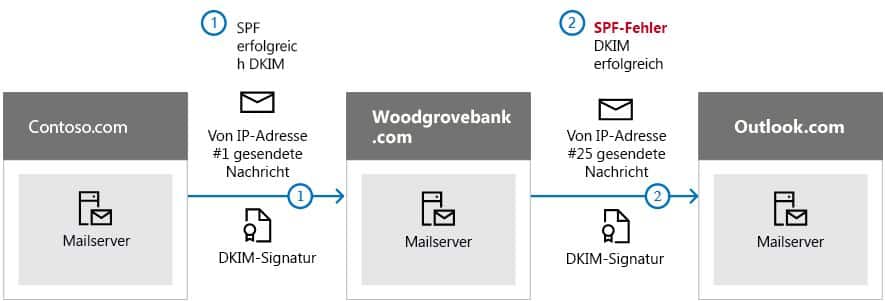

Erweitern kann man dies u.a. auch um die Spoofing Protection. Die Spoofing-Schutzfunktion in Microsoft 365 zielt darauf ab, E-Mail-Betrug durch Absenderfälschung zu bekämpfen. Sie verwendet DKIM (DomainKeys Identified Mail) und SPF (Sender Policy Framework) Verifikationen, um die Authentizität von E-Mails zu überprüfen und gefälschte Absender zu erkennen. An dieser Stelle arbeiten wir logischerweise auch viel mit den CNAME- und SPF-Einträgen bei unserem Domänen-Registrator.

Härtungs-Tipps im Identity-Management: Administratoren-Accounts

Mit großer Macht kommt große Verantwortung – dies gilt auch für Administratoren Accounts.

Der Einsatz von administrativen Zugängen ist unumgänglich, entsprechend wichtig ist es diese Zugänge technisch und organisatorisch möglichst stark abzusichern. Viel zu häufig sehe ich, wie unzählige Globale Administratoren im Unternehmens-Tenant angewendet und ohne zweiten Faktor oder irgendeinem anderen Mechanismus abgesichert sind.

Dabei sind solche Administrator-Accounts (ob der globale Administrator oder eine limitierte Admin-Rolle) von entscheidender Bedeutung für die Bewertung unserer IT-Sicherheit.

Eine Kompromittierung dieser Accounts durch Phishing, Credential Leak oder Brute-Force-Angriffe könnte zu weitreichenden Folgen führen. Die Überwachung und Absicherung von Administratoren-Accounts ist deshalb essenziell – dazu gehört u.a.:

Eine Unterstützung dabei kann der Microsoft 365-Dienst des Privileged Identity Management sein. Schauen wir uns diesen einmal genauer an.

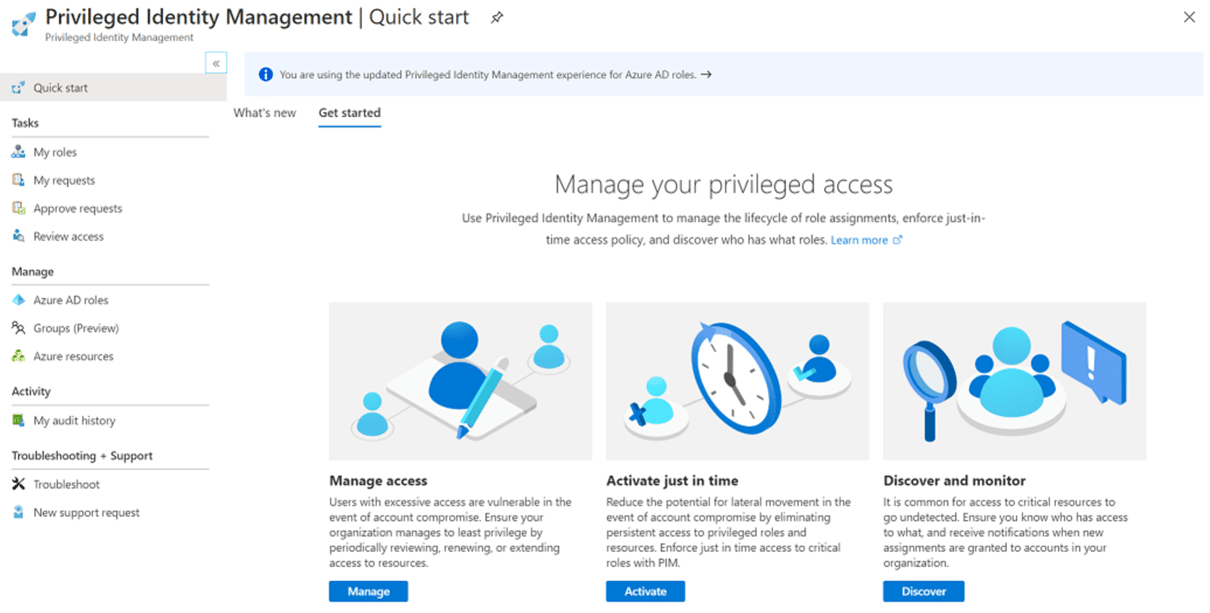

Nutzung von Privileged Identity-Management

Das Konzept des Privileged Identity Management (in Kuzrform auch „PIM“ genannt) im Microsoft 365 bezieht sich auf die Verwaltung von privilegierten Identitäten, insbesondere Administrator-Accounts, um sicherzustellen, dass diese Konten nur dann erhöhte Berechtigungen erhalten, wenn sie benötigt werden, und um die Zugriffe auf zeitlich begrenzte und überwachte Sitzungen zu beschränken. Wir sprechen hier auch von einem Just-in-Time-Zugriff.

Durch PIM kann – muss allerdings nicht zwingend – jede Aktivierung der Rolle durch einen oder mehrere Vorgesetzten oder Team-Mitglieder freigegeben werden. Eine Freigabe bzw. Aktivierung wird entsprechend im Azure Portal oder dem Entra ID hinterlegt, so dass es für alle Beteiligten auch nachzuvollziehen ist, wann Rollen beantragt und freigegeben wurde.

Härtungs-Tipps im Identity-Management - Der grobe Ablauf zur Einrichtung von Privileged Identity Management in Microsoft 365 umfasst:

Anonymisierung der Administrator-Accounts

Ein oftmals unterschätzter und nicht angewendeter Schutz ist die Anonymisierung von Administrator-Accounts.

Das Anonymisieren von solchen Konten im Verzeichnis beinhaltet das Entfernen von persönlichen Identifikationsmerkmalen aus den Kontodetails, um die Zuordnung zu individuellen Personen zu verschleiern. Auch sollten idealerweise wiederkehrende Namensmuster (z.B.: aaron.siller.admin oder Aaron-ADM) vermieden werden.

Dies ist sinnvoll, da es die Angriffsfläche reduziert und die Auswirkungen von unberechtigtem Zugriff auf sensible Systeme minimiert. Durch die Anonymisierung wird es für potenzielle Angreifer schwieriger, spezifische Konten zu identifizieren und gezielte Angriffe durchzuführen. Aber natürlich muss man auch sagen, dass dies schon in vielen Fällen eine der letzten Prozentpunkte ist, wenn es um die Erhöhung der Identitäten in unserem Tenant gilt.

Härtungs-Tipps im Identity-Management: Cloud-Only Konten?

Es sei noch kurz angemerkt, dass Admin-Konten im Microsoft 365 vorzugsweise "Cloud Only" sein sollten, also ausschließlich in der Cloud verwaltet werden. Wieso eigentlich?

Cloud Only-Admin-Konten bieten im Falle eines Credential-Leaks eine geringere Angriffsfläche, da mit denselben Zugangsdaten nicht direkt eine Verbindung zu einem Administrativen-Account auf lokaler Ebene hergestellt werden kann. Durch moderne Authentifizierungsmethoden, Cloud-basierte Sicherheitsmaßnahmen (PIM oder Identity Protection) und einer Multi-Factor Authentication (MFA) wird das Risiko von Kompromittierungen weiter reduziert.

Durch die reine Cloud-Verwaltung ermöglichen wir uns eine zentrale Steuerung von Admin-Konten über die reine Microsoft 365-Konsole. Diese Skalierbarkeit erleichtert die Hinzufügung oder Entfernung von Admin-Konten je nach Bedarf, ohne das hybride Szenario dabei berücksichtigen zu müssen.

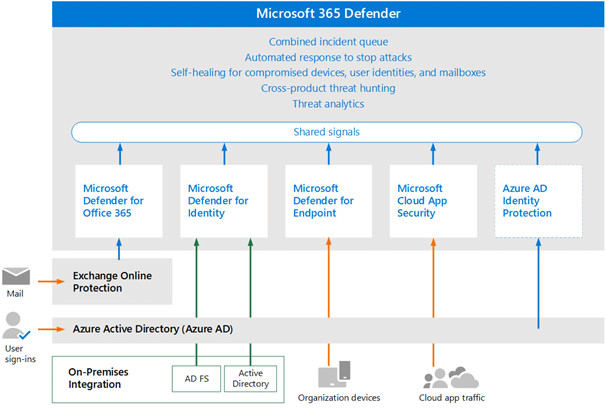

Härtungs-Tipps im Identity-Management: Anbindung an den Microsoft 365 Defender Stack

Der Microsoft 365 Defender Stack als integrierte Suite verschiedener Sicherheitslösungen innerhalb der eigenen Microsoft 365-Umgebung hilft uns ebenfalls dabei Aktivitäten und Bedrohung unserer Identitäten zu überwachsen und entsprechend weiter abzusichern.

Härtungs-Tipps im Identity-Management - Schauen wir uns einmal die Bestandteile des Microsoft 365 Defenders an:

Monitoring, Loging und Alerts

Es gibt zahlreiche Möglichkeiten unsere Benutzeraktivitäten – und eventuelle Gefahren – zu überwachen und zu protokollieren. Microsoft 365 bietet uns auch hierfür eine ganze Anzahl verschiedener Tools an. Schauen wir uns diese Härtungs-Tipps im Identity-Management einmal an:

1. Auditprotokollierung für Benutzeraktivitäten: die Auditprotokollierung für verschiedene Dienste wie Exchange Online, SharePoint Online und OneDrive for Business dient dazu Benutzeraktionen wie Anmeldungen, Dateizugriffe, E-Mail-Vorgänge und Änderungen in Inhalten nachzuverfolgen.

2. Unified Audit Log: Das Unified Audit Log bietet eine zentrale Ansicht aller Aktivitäten im Zusammenhang mit Sicherheit und Compliance. So können wir nach bestimmten Ereignissen suchen, um verdächtige Aktivitäten zu erkennen, wie z. B. fehlgeschlagene Anmeldeversuche oder Änderungen von Berechtigungen.

3. Bedrohungsinformationen und die intelligenten Sicherheitswarnungen: Ist eine Funktion vom Microsoft Defender for Office 365. Hierbei werden Sicherheitswarnungen für potenzielle Bedrohungen wie Phishing-Angriffe oder verdächtige Anhänge generiert. Diese Warnungen bieten Einblicke in potenzielle Gefahren und ermöglichen proaktive Reaktionen.

4. Defender for Identity (ehemals Azure Advanced Threat Protection): Wird in hybriden Szenarien angewendet, um Identitätsbedrohungen zu erkennen, die auf verdächtigem Verhalten und Angriffsversuchen basieren. Wir erhalten Warnungen über verdächtige Aktivitäten, z. B. Pass-the-Hash-Angriffe oder Anomalien bei Anmeldemustern.

5. Data Loss Prevention (DLP) Protokolle: Mit DLP-Richtlinien verhindern wir den unautorisierten Austausch sensibler Daten. Durch die Nutzung von DLP-Protokollen können wir feststellen, ob Benutzer versuchen geschützte Daten zu teilen und diese entsprechend durch den Einsatz von Automatismen daran hindern.

Durch die Implementierung dieser Überwachungs- und Protokollierungsmechanismen können wir eine bessere Sichtbarkeit in Bezug auf Benutzeraktivitäten und potenzielle Gefahren erhalten. Der Schlüssel zum Erfolg baut aber natürlich auf einer entsprechenden Konfiguration und Klarheit darüber, welche Services lizenziert sind und entsprechend zu unseren Use-Cases passen.

Härtungstipps im Identity-Management: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen Überblick und ersten Eindruck gegeben zu haben, welche Möglichkeiten wir bei der Absicherung und Härtung unserer Identitäten im Microsoft 365 haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft 365 Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!