Conditional Access Policies sind ein wesentlicher Bestandteil deiner Cloud-Sicherheitsumgebung. Als Zugriffssicherheitssystem helfen dir Richtlinien für bedingten Zugriff, wichtige Informationen zur Benutzeridentität und Zugriffskontrolle zu kontrollieren und unbefugten Zugriff zu verhindern.

Die Conditional Access Policies erlauben es uns, Kontrolle über unsere Benutzer und Ressourcen zu erhalten und zeitgleich die Governance im Unternehmen zu erhöhen.

In diesem Blog-Beitrage zeige ich Dir einige wichtige Funktionen und wie wir diese Lösung gewinnbringend in unserem Microsoft 365 Tenant konfigurieren und schließlich auch anwenden können, um die Sicherheit zu maximieren.

Was sind Conditional Access Policies?

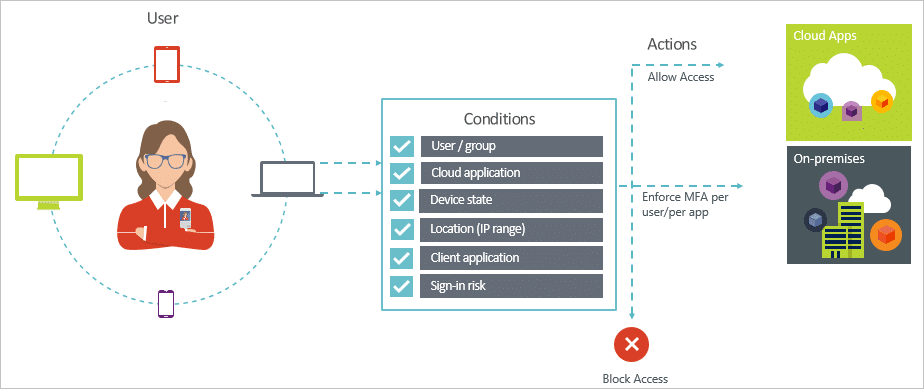

Um zu verstehen, was Conditional Access Policies genau sind, müssen wir wissen, dass diese konfigurierbare Regelwerke in Microsoft Entra darstellen, die den Benutzerzugriff auf Cloud-Anwendungen basierend auf verschiedenen technischen Faktoren wie Gerät, Standort und Benutzerrisikostufe steuern.

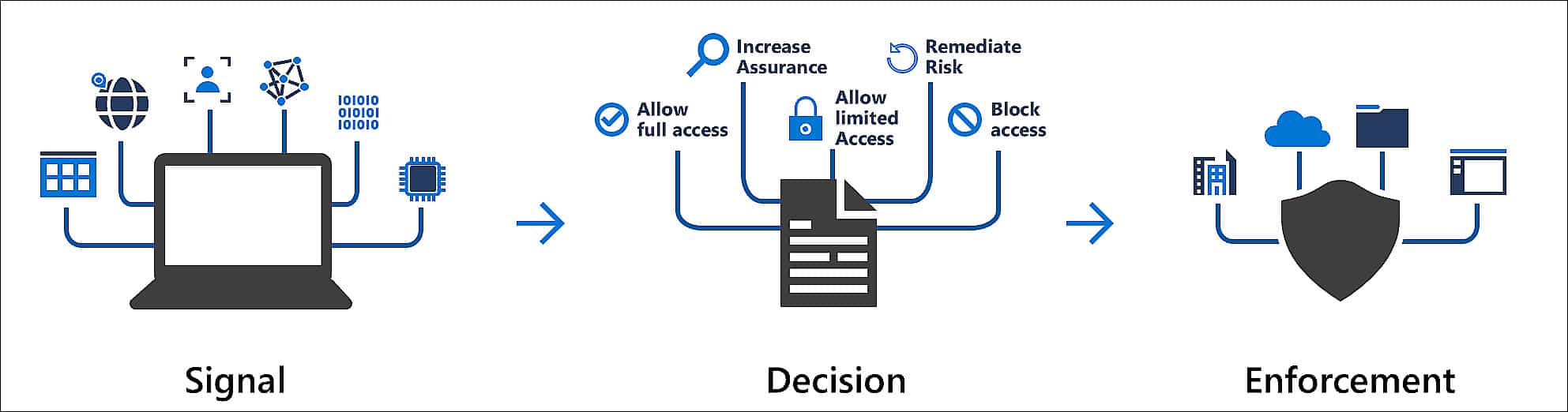

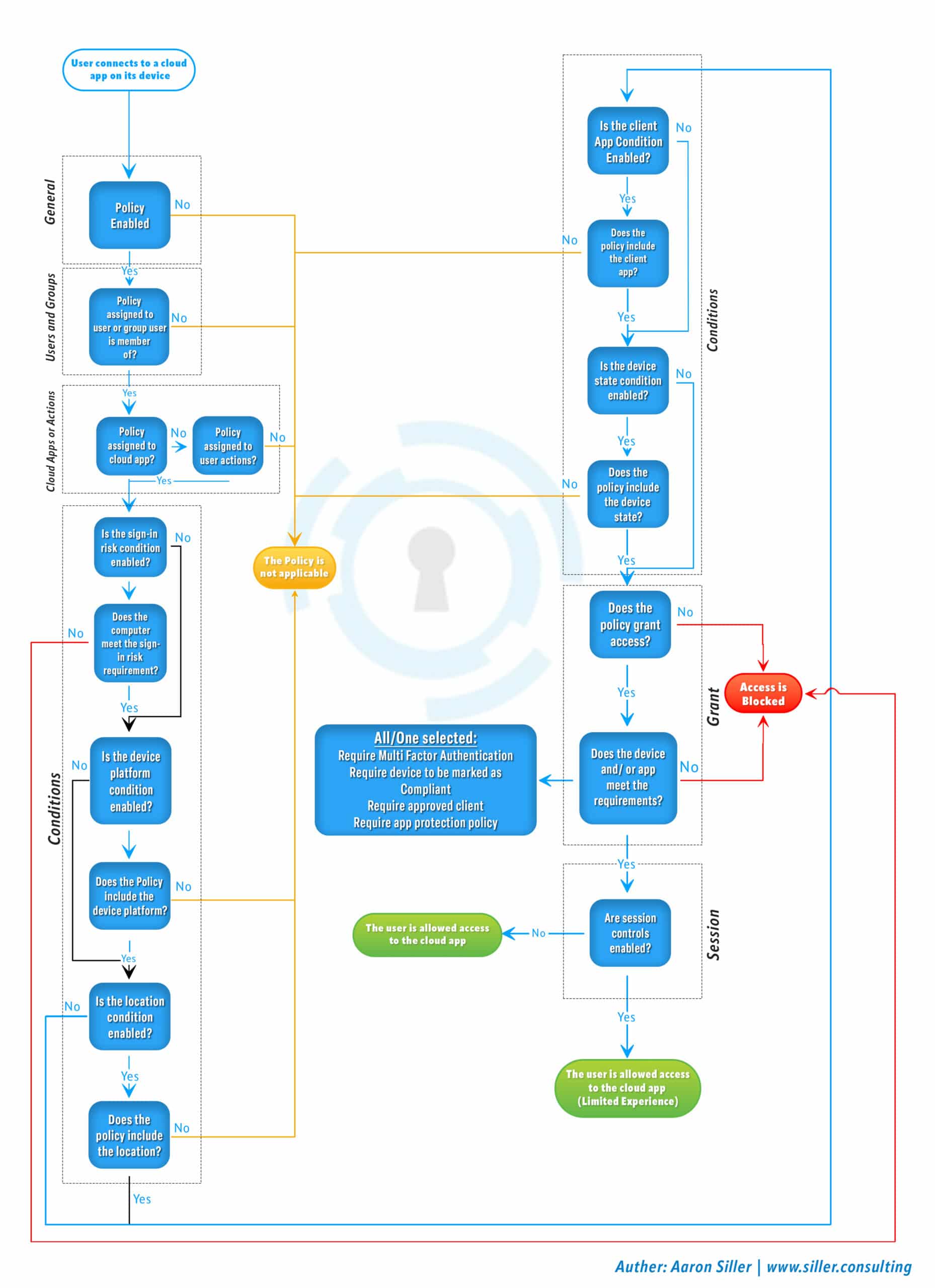

Die Richtlinienlogik folgt dem Prinzip: "Wenn dies eintritt (die Bedingungen), dann führe das aus (Steuerungen)." Microsoft definiert diese als Zugriffs-Szenarien, die durch von uns festgelegte Bedingungsen ausgelöst werden.

Bei Erfüllung dieser Bedingungen wird eine bestimmte Zugriffskontrolle gewährt. Beispielsweise:

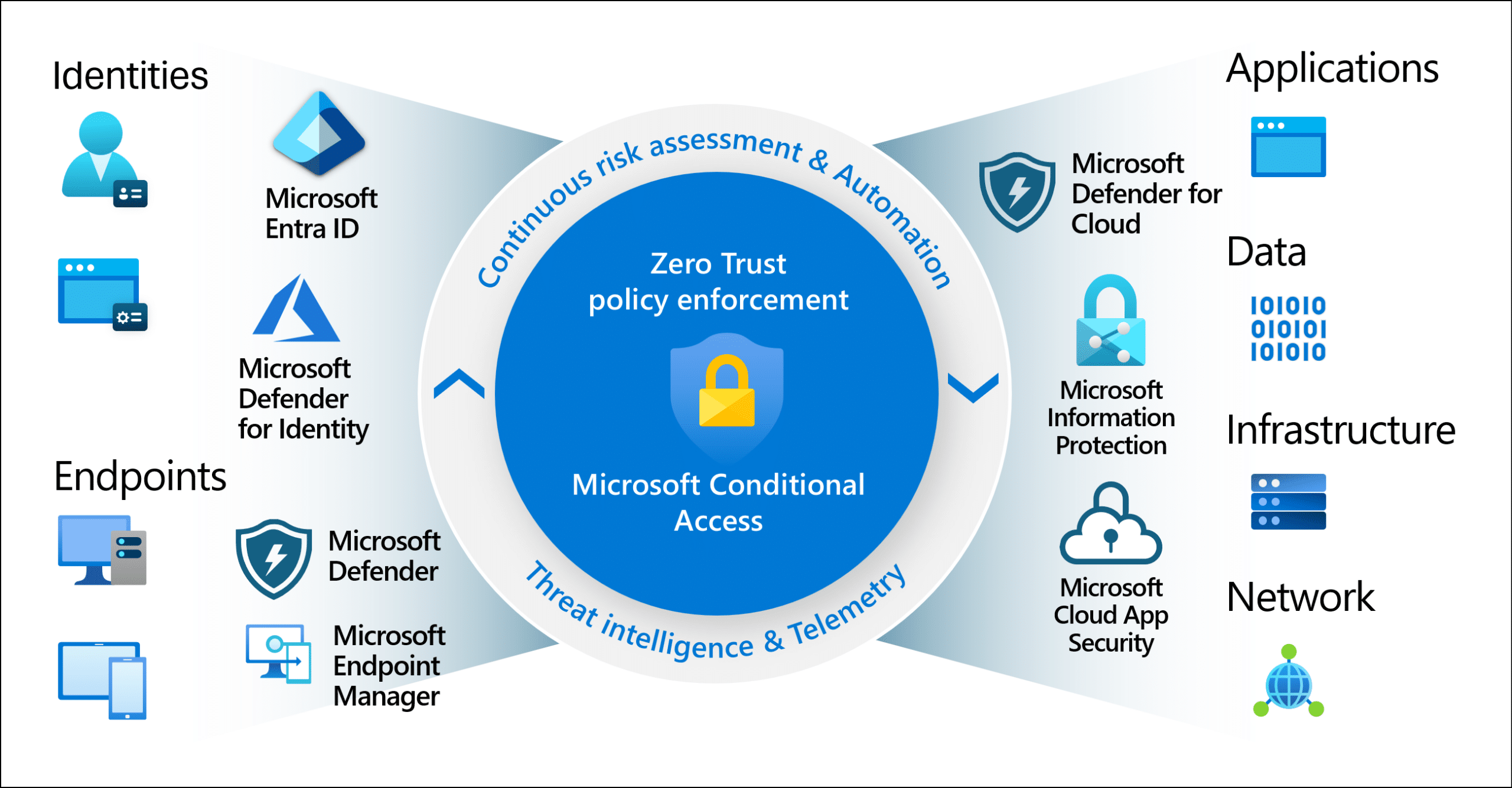

Microsoft Entra ID implementiert Conditional Access Policies, Geräte-Compliance-Prüfungen und Zugriffskontrollen als mehrstufiges Sicherheitssystem gegen nicht autorisierte Anmeldeversuche.

Grundlagen von Conditional Access

Conditional Access ist ein Sicherheitsfeature von Microsoft 365, das es ermöglicht, den Zugriff auf Unternehmensressourcen basierend auf bestimmten Voraussetzungen zu steuern. Diese Funktion, auch bekannt als "bedingter Zugriff", ist eine der effektivsten Methoden, um den Zugriff auf Unternehmensressourcen abzusichern. Durch die Implementierung von Conditional Access können Unternehmen sicherstellen, dass nur autorisierte Benutzer unter definierten Bedingungen auf sensible Daten und Anwendungen zugreifen können.

Conditional Access Policies ermöglichen es Administratoren, spezifische Bedingungen festzulegen, die erfüllt sein müssen, bevor ein Benutzer Zugriff erhält. Diese Bedingungen können auf verschiedenen Faktoren basieren, wie z.B. dem Gerätetyp, dem Standort des Benutzers oder dem Anmelderisiko. Sobald die festgelegten Bedingungen erfüllt sind, können entsprechende Zugriffskontrollen wie die Multi-Faktor-Authentifizierung (MFA) oder die Blockierung des Zugriffs aktiviert werden.

Durch die Nutzung von Conditional Access in Microsoft Entra ID können Unternehmen eine Zero-Trust-Sicherheitsstrategie umsetzen, bei der jeder Zugriff als potenziell unsicher betrachtet wird, bis das Gegenteil bewiesen ist. Dies erhöht die Sicherheit erheblich und schützt vor unautorisierten Zugriffen und potenziellen Bedrohungen.

Baseline Policies

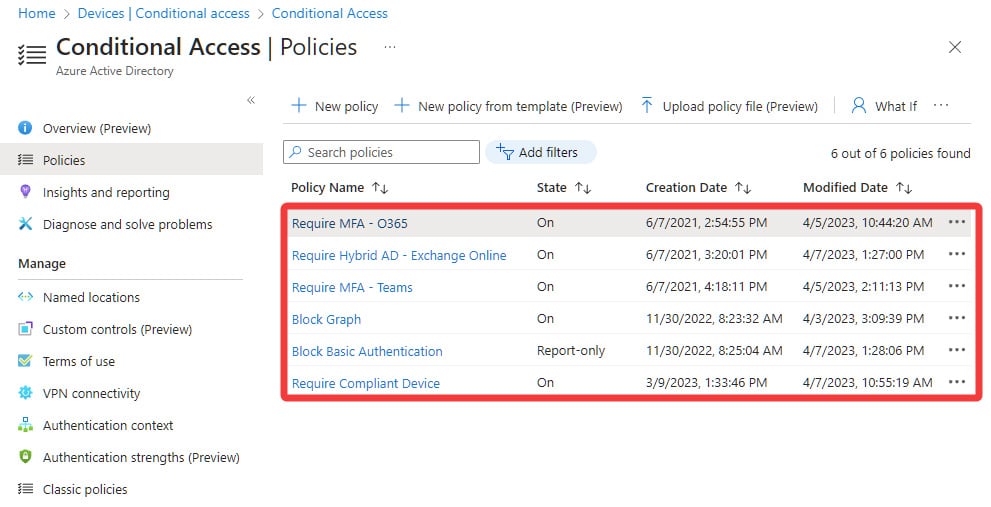

Microsoft stellt Baseline Policies bereit, die IT-Administratoren die schnelle Implementierung von Best Practices ermöglichen. Diese Richtlinien adressieren häufige Sicherheitsszenarien und minimieren Risiken im Zusammenhang mit schwacher Authentifizierung. Aktuelle Baseline Policies umfassen:

Baseline Policies können direkt aktiviert werden, um u.a. administrative Konten zu schützen. Die ausschließliche Nutzung dieser Baseline Policies deckt allerdings möglicherweise nicht alle für Dein Unternehmen erforderlichen Szenarien ab. Unternehmen profitieren natürlich von der Entwicklung "maßgeschneiderter Conditional Access Policies" für deine spezifischen Umgebungen.

Studien zeigen, dass die Implementierung von Multi-Faktor-Authentifizierung (MFA) 94% der automatisierten Angriffe verhindert. Die Etablierung MFA-basierter Richtlinien verstärkt deine Sicherheitsposition unmittelbar.

Aufbau einer Conditional Access Policy

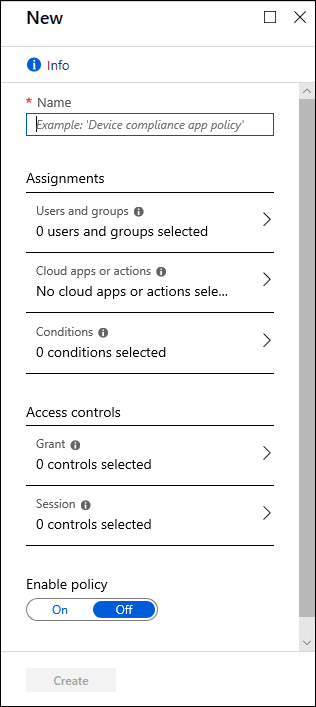

Eine Conditional Access Policy besteht aus zwei primären Komponenten: Zuweisungen (Bedingungen) und Zugriffskontrollen (Aktionen). Microsoft kategorisiert die Bedingungen unter "Zuweisungen" und die entsprechenden "dann tue dies"-Elemente unter "Zugriffskontrollen".

Die Richtlinienkonfiguration umfasst allgemeine Einstellungen wie den Richtliniennamen und die Option zur Aktivierung oder Deaktivierung. Dies ermöglicht dir als Administrator eine klare Planung durch die Definition des anwendbaren Szenarios und die Festlegung der Zugriffskontrollen.

Zuweisungen (Bedingungen)

Beachte, dass User-Agent-Strings gefälscht werden können. Wenn du dich ausschließlich auf die Geräteplattform-Erkennung verlässt, kombiniere diese mit anderen Prüfungen wie der Geräte-Compliance-Anforderung für erhöhte Sicherheit.

Zugriffskontrollen

Zugriffskontrollen beantworten die Frage "dann tue dies", sobald die Zuweisungen ausgelöst werden. Conditional Access Richtlinien erhöhen die Sicherheit, indem sie spezifische Anforderungen für den Zugriff festlegen. Die Optionen umfassen:

Zugriff blockieren: Verweigert die Anmeldung sofort, wenn bestimmte Bedingungen nicht erfüllt sind.

Zugriff gewähren: Erlaubt die Anmeldung unter einer oder mehreren zusätzlichen Anforderungen:

Du kannst die Zugriffskontrollen basierend auf der Risikotoleranz deines Unternehmens konfigurieren. Du hast die Wahl zwischen "alle ausgewählten Kontrollen" oder "eine der ausgewählten Kontrollen", was dir Flexibilität in der Kontrollanwendung bietet.

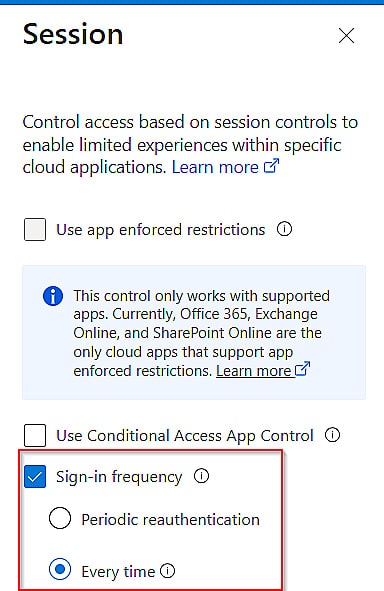

Sitzungskontrollen

Nach der Zugriffsgewährung können Sitzungskontrollen zur weiteren Gestaltung der Benutzererfahrung angewendet werden:

Lizenzen

Um Conditional Access nutzen zu können, benötigst Du mindestens die Lizenz Microsoft Entra ID P1. Diese Lizenz ermöglicht die Nutzung grundlegender Conditional Access Policies, die es Administratoren erlauben, den Zugriff auf Cloud-Anwendungen basierend auf verschiedenen Bedingungen zu steuern. Für erweiterte Funktionen, wie die Implementierung von risikobasierten Richtlinien, ist die Lizenz Microsoft Entra ID P2 erforderlich.

Microsoft Entra ID P1 oder Business Premium ist notwendig für alle Benutzer, einschließlich Servicekonten, um sicherzustellen, dass alle relevanten Sicherheitsrichtlinien angewendet werden können. Diese Lizenzen bieten die notwendigen Tools und Funktionen, um eine umfassende Sicherheitsstrategie zu implementieren und den Zugriff auf Unternehmensressourcen effektiv zu verwalten.

Die richtige Lizenzierung ist entscheidend, um die vollen Vorteile von Conditional Access Policies nutzen zu können. Unternehmen sollten sicherstellen, dass alle Benutzer und Servicekonten die erforderlichen Lizenzen besitzen, um die Sicherheitsrichtlinien vollständig umsetzen zu können.

Implementierung von Conditional Access

Wenn du Conditional Access gründlich planst und umsetzt, wollen wir natürliche Störungen (False Positives) für unsere Benutzer auf ein Minimum reduzieren. Wichtig ist, dass du verstehst, wie Conditional Access Policies funktionieren und wie du in deine bestehende IT-Infrastruktur integrierst.

Überprüfe und optimiere deine Conditional Access Policies regelmäßig, damit du auf neue Bedrohungen und sich ändernde Anforderungen reagieren kannst und deine Ressourcen stets bestmöglich geschützt sind.

Wichtige Regeln und Workflow-Phasen

Wenn mehrere Conditional Access Policies für einen einzelnen Benutzer gelten, der auf eine Cloud-Anwendung zugreift, müssen alle Richtlinien Zugriff gewähren, damit der Benutzer Zugang erhält. Diese mehrschichtige Richtlinienüberprüfung gewährleistet eine robuste Sicherheitsposition. Eine Regel kann beispielsweise bestimmte Benutzer von der Multi-Faktor-Authentifizierung ausnehmen.

HINWEIS: Zugriff blockieren hat Vorrang vor jeder anderen Konfiguration. Wenn eine einzige Richtlinie eine Blockierung anzeigt, wird dem Benutzer der Zugriff sofort verweigert. Zusätzlich werden alle Zuweisungen innerhalb einer einzelnen Richtlinie mit einem logischen UND verknüpft.

Entwicklung einer effektiven Conditional Access Strategie

Eine gut durchdachte Conditional Access Strategie umfasst typischerweise:

Fazit

Conditional Access Policies passen die Benutzeranmeldung basierend auf Faktoren wie Geräte-Compliance, Standort, Benutzerrollen und Anmelderisiko an. Durch die Kombination von Baseline Policies, Multi-Faktor-Authentifizierung, Geräte-Compliance-Prüfungen und Zugriffskontrollen können Administratoren Microsoft-Dienste wie SharePoint Online effektiv schützen. Security Defaults bieten grundlegenden Schutz, sind jedoch weniger flexibel als benutzerdefinierte Richtlinien.

Das Kernkonzept besteht darin, Bedingungen festzulegen, die bei Erfüllung entweder Zugriff mit einer Bedingung gewähren oder eben verhindern/blockieren. Diese Methode reduziert das Risiko nicht autorisierten Zugriffs und gewährleistet die Einhaltung organisatorischer Standards.

Zentrale Elemente umfassen:

Letztendlich fungieren Conditional Access Policies als umfassende Sicherheitscheckliste bei jeder Anmeldung und stellen sicher, dass alle Anforderungen erfüllt sind, bevor Benutzern Zugriff auf Unternehmensdaten gewährt wird.

Die Kombination dieser Richtlinien mit PIM, Identitätsschutz und Microsoft Cloud App Security schafft eine dynamische Verteidigungsstruktur, die sich an neue Bedrohungen und Geschäftsanforderungen anpasst.

Bereit, Deinen Microsoft 365 auf das nächste Level zu bringen?

Wenn Du Expertenberatung oder praktische Hilfe bei der Implementierung dieser Strategien benötigst, kontaktiere uns bitte über das Kontaktformular unten. Ein sicherer Tenant ist entscheidend für den Schutz sensibler Daten. Gemeinsam werden wir eine sichere, effiziente Umgebung gestalten, die Deine sich entwickelnden Geschäftsanforderungen unterstützt.

Ich hoffe Dir in dem Beitrag einen Überblick und ersten Eindruck gegeben zu haben, welche Möglichkeiten wir mit Conditional Access Policies haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Microsoft Defender for Cloud Apps, Microsoft Intune, der Enterprise & Mobility-Suite, dem Microsoft 365 Defender oder der Microsoft Information Protection.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!