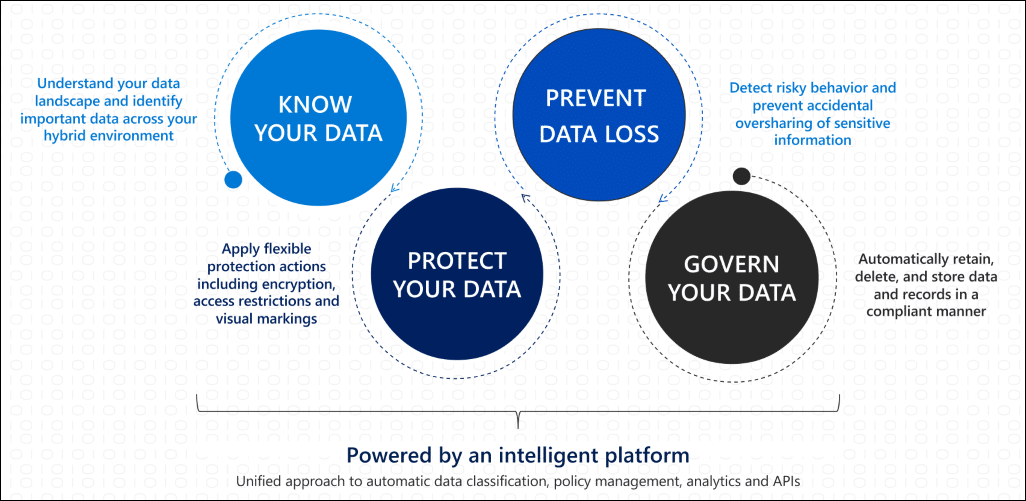

Die Microsoft Information Protection (MIP) - ehemals auch als Azure Information Protection (AIP) bekannt - ist ein Dienst aus dem Microsoft 365 Security Stack der Unternehmen dabei unterstützt, wichtige und sensible Informationen zu schützen und den eine Zugriffssteuerung zu verwenden.

Mit der Information Protection können wir Daten klassifizieren, verschlüsseln und entsprechende Sicherheitsrichtlinien anwenden, um den Zugriff und die Verwendung nicht nur innerhalb, sondern auch außerhalb des Unternehmensnetzwerks zu steuern.

In diesem Beitrag zeige ich Dir Historie der Information Protection, wie wir sie in unserem Microsoft 365 Tenant konfigurieren und schließlich auch anwenden können.

Azure Information Protection - was den nun?

Im Rahmen der Anpassung seiner Services und Dienste hat Microsoft das Compliance Center in das sogenannte Microsoft Purview Compliance Center umbenannt. Im Verlauf der Zeit wurde somit somit auch aus der Azure Information Protection (AIP) die Microsoft Purview Information Protection (MIP) oder auch einfach nur Information Protection.

Die Administration der Information Protection wurde auch aus dem Azure Portal mittlerweile vollständig in das Compliance Center übertragen. Im Azure Portal selbst erhalten wir mittlerweile auch den Hinweis, die Administration doch im Microsoft Purview Compliance Center durchzuführen - der Zugriff im Azure Portal ist entsprechend auf lesenden Zugriff beschränkt.

Dies nur als ein Verständnis zur Namensgebung und Historie der (Azure) Information Protection im Microsoft Cloud Umfeld. Im Verlauf des Blogbeitrags werde ich primär den Begriff Information Protection verwenden.

Information Protection - Bestandteile

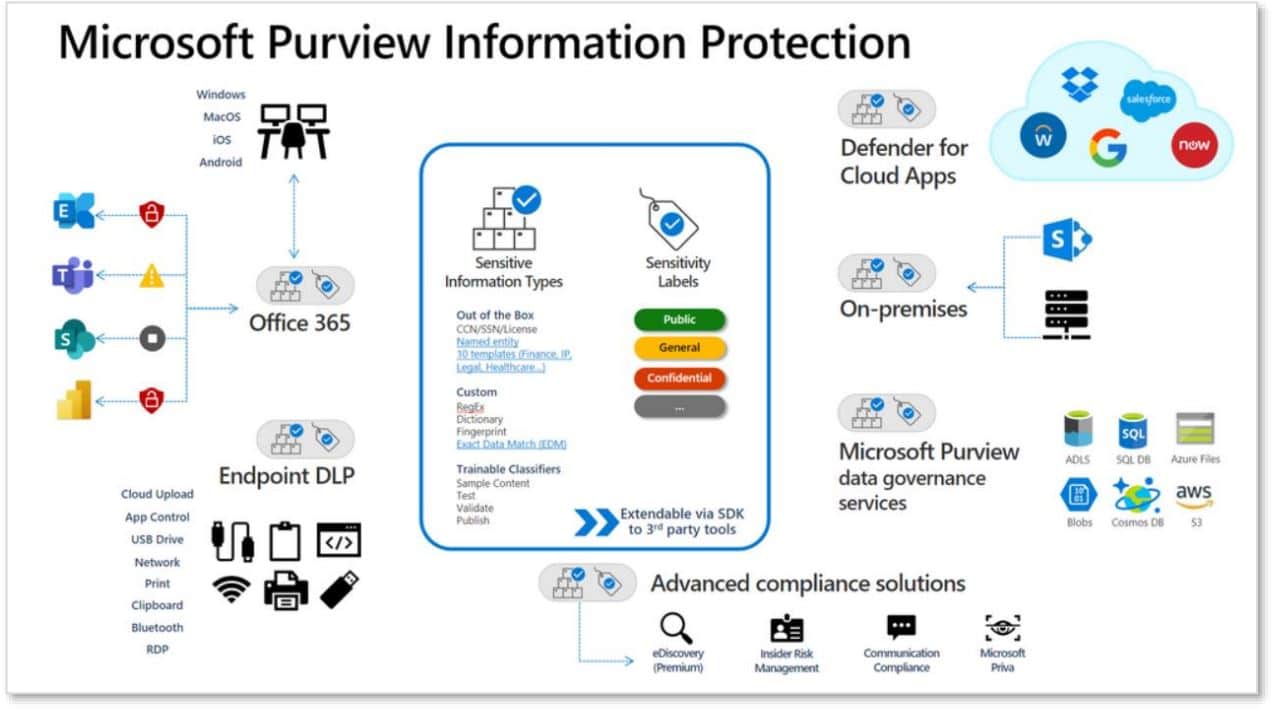

Microsoft Purview Information Protection umfasst Lösungen, die dazu beitragen können Daten und Informationen zu schützen, die im eigenen Microsoft 365 Tenant vorhanden sind oder mit Personen und Unternehmen von Außen geteilt werden.

Einige Bestandteile der Information Protection sind:

Information Protection - Lizenzierung

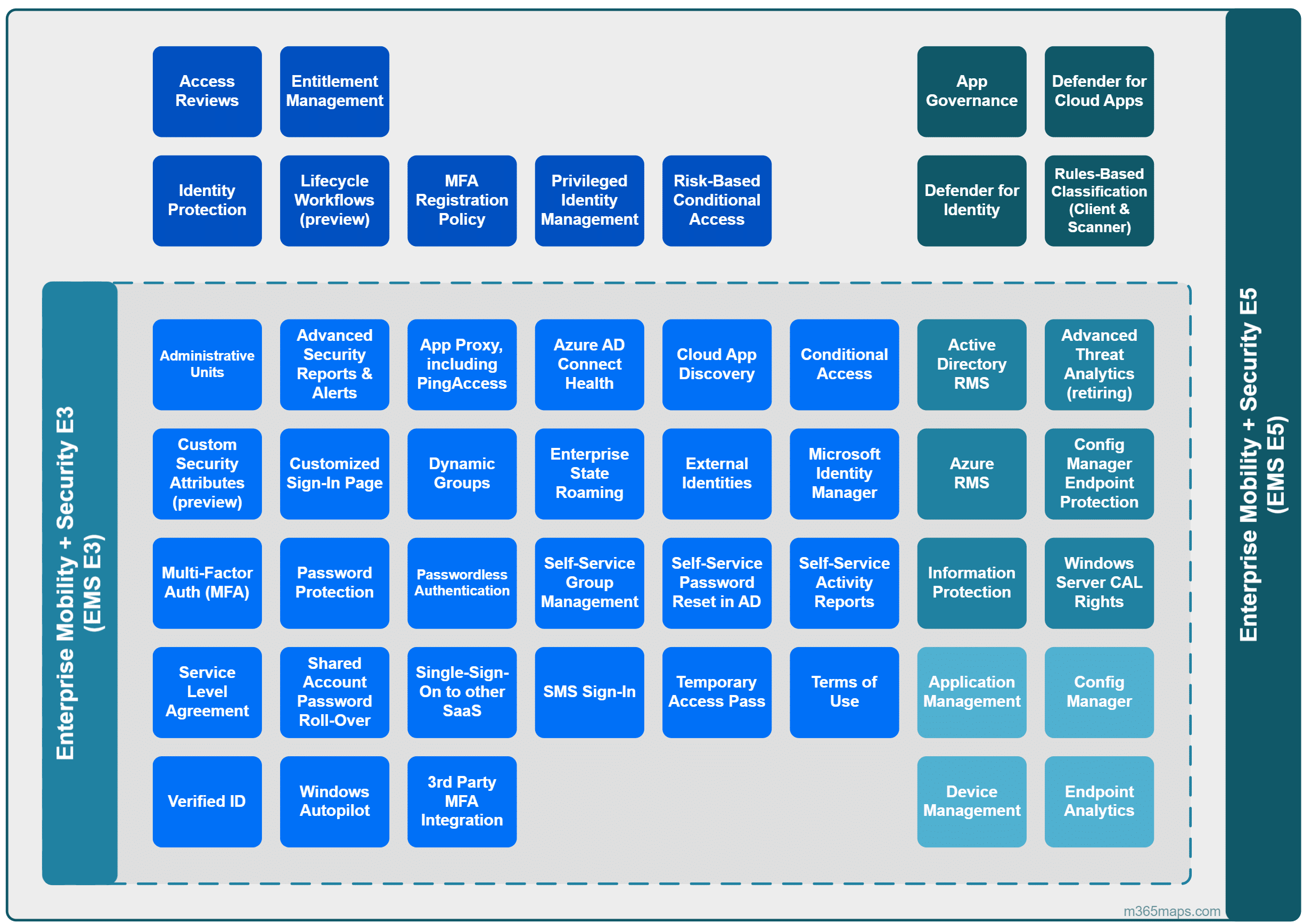

Wenn wir nicht gerade über eine Microsoft 365 E5-Lizenz verfügen - dem Ferrari unter den Lizenzen - kann es mitunter schwierig sich im Lizenz-Dschungel zurecht zu finden.

Zum Schutz von Informationen mit dem Unified Labeling Client benötigen wir eine Azure Information Protection P1-Lizenz. Das auslesen geschützter Information benötigt hingegen keine Lizenzen von uns!

Je nach erforderlicher Funktion arbeiten wir entweder mit einem Lizenz-Paket (z. B. Enterprise Mobility + Security (EMS)) oder aber erwerben den Dienst als separates Add-On. Ein solches Beispiel ist der Azure Information Protection Plan 1/ Plan 2. Beide Pläne können separat erworben oder als Teil der EMS E3 bzw. EMS E5-Pakete gefunden werden. Diese Pakete sind wiederum Teil der größeren Microsoft 365 E3 und E5 Lizenzen.

Eine Übersicht zu den Funktionen der EMS-Lizenz-Pakete habe ich hier bereitgestellt.

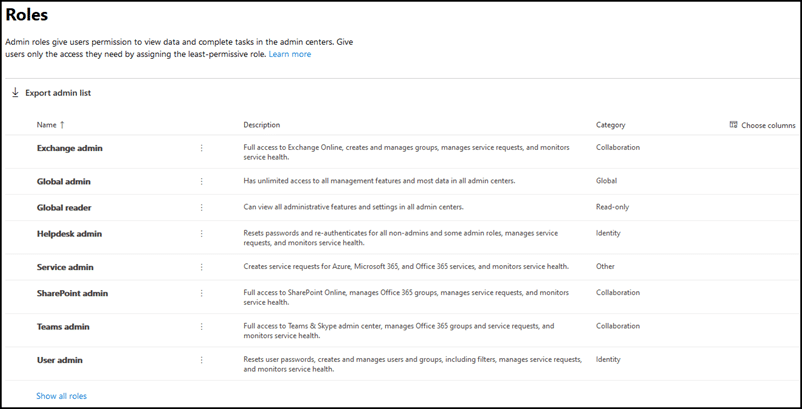

Information Protection und die Administrativen Rollen

Wie viele andere Funktionen im Microsoft 365 gibt es auch für den Bereich der Information Protection separate administrative Rollen die einem IT-Administrator mehr oder auch weniger Berechtigungen gibt.

Information Protection Reader

Die Rolle des Protection Readers ermöglicht dem Benutzer Zugriff auf Informationen und Berichte im Security Center sowie im Purview Compliance Portal.

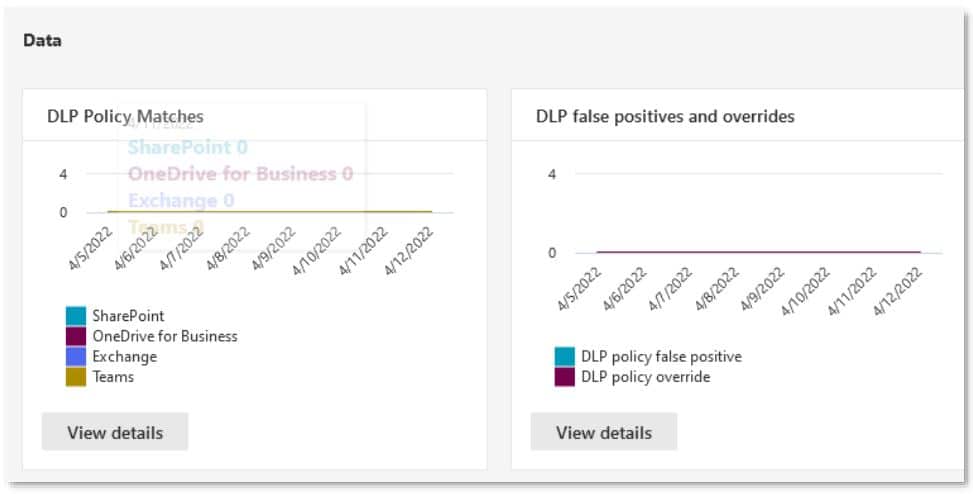

Dort können die Informationen u.a. zu den Data Loss Prevention Matches, den Verwendeten Labels und der automatischen Klassifizierung ausgelesen werden.

Information Protection Analysts

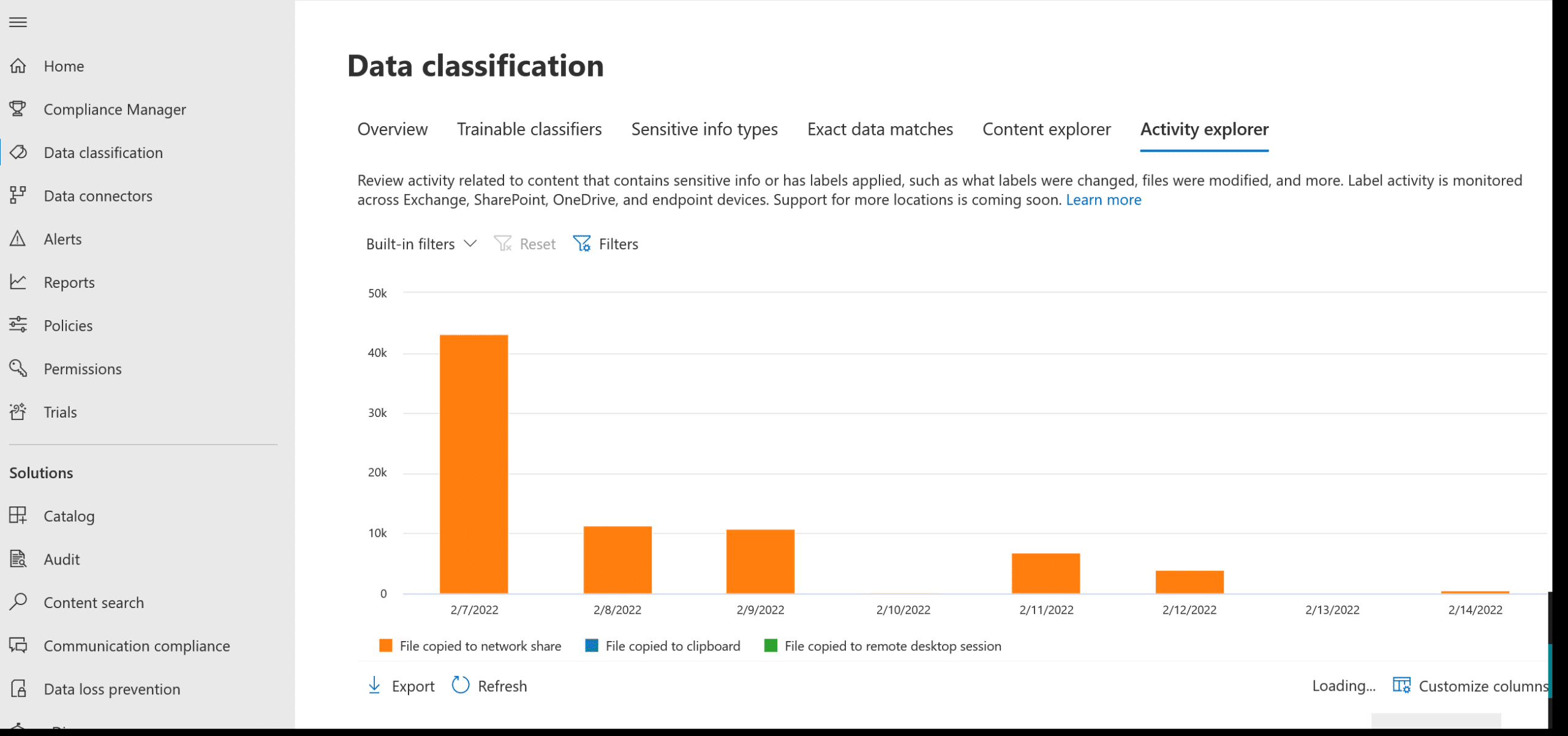

Diese Rolle ist darauf ausgelegt, sich auf eine eingehendere Analyse von DLP-Warnungen und Elementen zu konzentrieren, die im Activity Explorer angezeigt werden.

Ein Benutzer mit dieser Rolle kann die Warnungen und Aktivitäten im Explorer verwalten und für sich filtern. Er ist nicht nur auf die Data Loss Prevention-Matches des Protection Readers beschränkt.

Information Protection Investigators

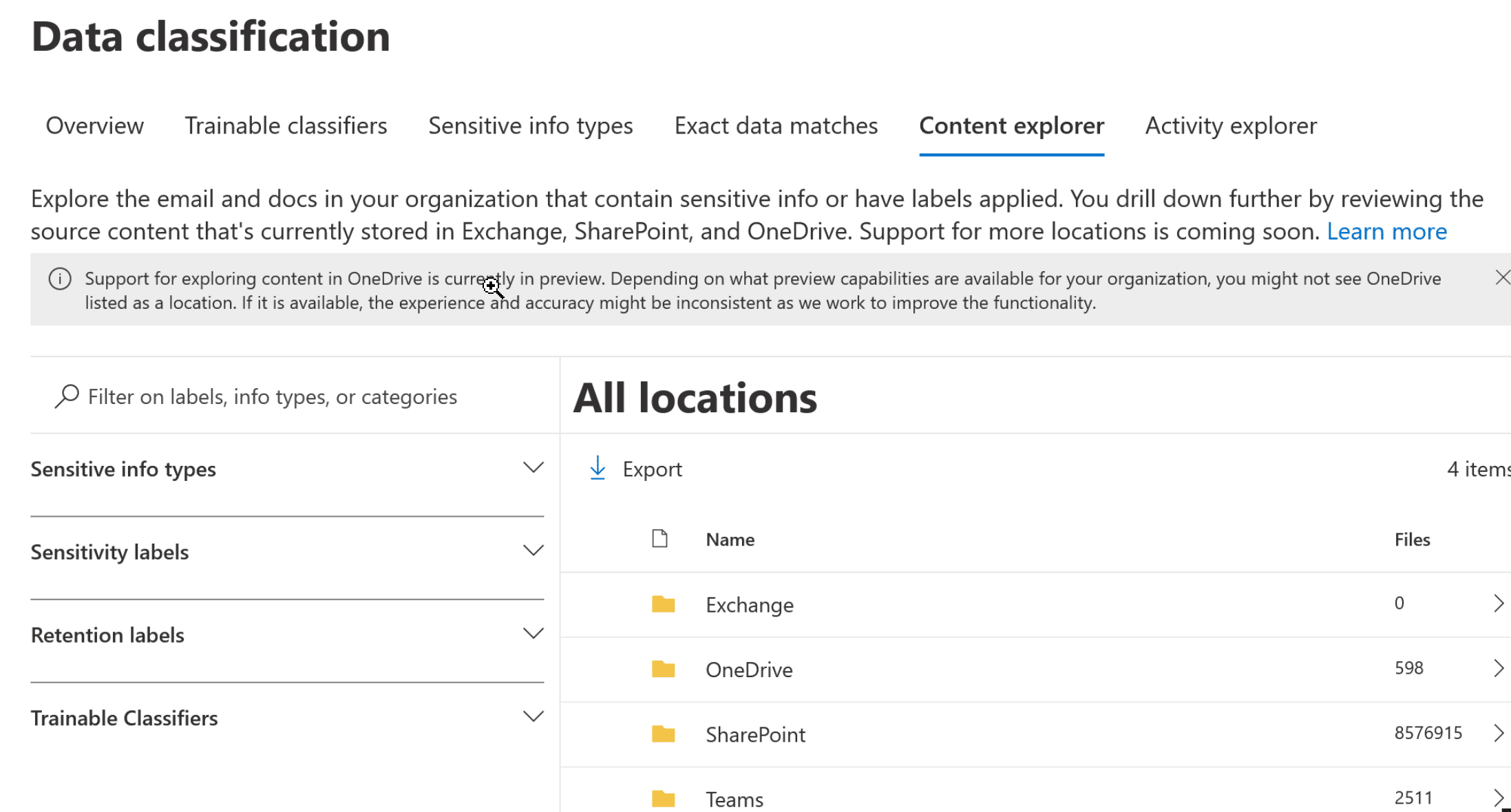

Die Rolle des Protection Investigators baut auf der Rolle des Analysten auf und fügt die Fähigkeit hinzu, den Content Explorer zu nutzen und den Inhalt einzusehen, der mit dem Match oder der Aktivität in Verbindung stand.

Information Protection Admin

Mit dieser Rolle kann ein Benutzer Änderungen an der Konfigurationen vornehmen. Hierzu zählen die DLP-Richtlinien, Sensitivity-Labels, die Label-Richtlinien und mehr.

Zusätzlich stehen einem Administrator mit der Rolle des Protection Admin alle Berichte und die zuvor genannten Explorer-Optionen zur Verfügung.

Information Protection - Klassifizierung von Daten

Die Datenklassifizierung bezeichnet den Vorgang, Daten und Dokumente in eine bestimmte Informationskategorie oder -art zu klassifizieren.

Die erforderliche Klassifizierung kann dabei intern, als auch extern vorgegeben sein. Eine Klassifizierung erhöht die Sichtbarkeit und das potenzielle Sensitivitätsniveau der (geschützten) Informationen. Dies wiederum hilft dabei, die erforderliche Awareness auch auf Benutzer-Basis zu stärken.

Innerhalb von Microsoft 365 können Informationen entweder manuell über Sensitivity- oder Retention-Labels klassifiziert werden oder automatisch durch KI-gestützte eine Mustererkennung.

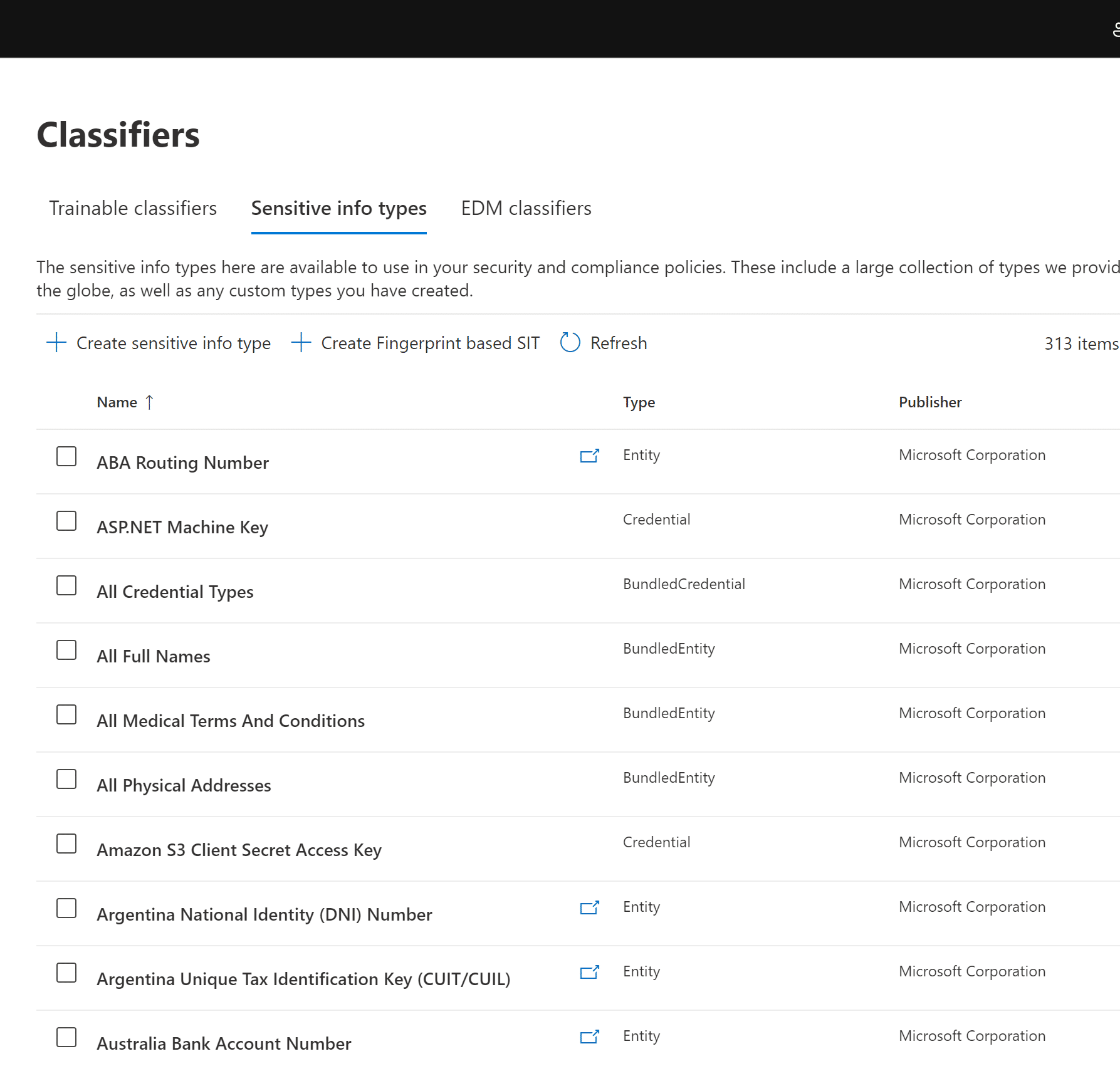

Verschiedene Sensible Informationstypen in Microsoft 365

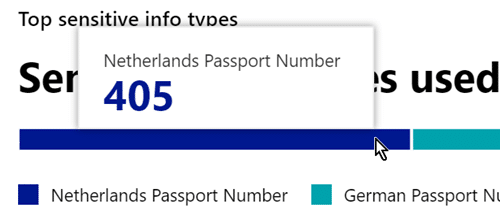

Die Sensiblen Informationstypen - auch Sensitive Information Types genannt - werden verwendet, um bestimmte Arten von Informationen zu erkennen und können an verschiedenen Stellen im Microsoft 365 eingesetzt werden:

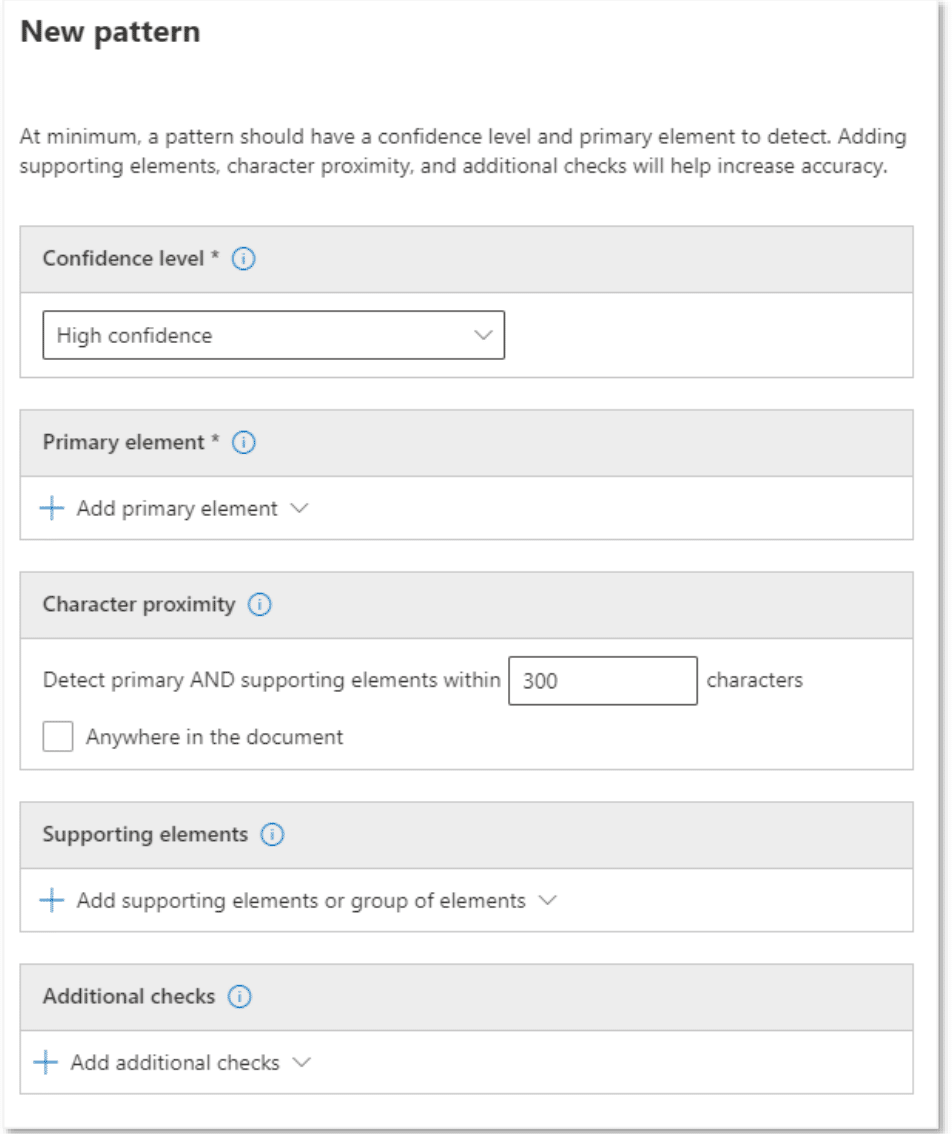

Jeder Sensible Informationstyp besteht aus mehreren Datenkomponenten - diese schließen sich wie folgt zusammen:

Ein primäres Element:

- Ein regulärer Ausdruck: eine benutzerdefinierte Abfrage, um Muster in den untersuchten Informationen zu finden.

- Eine Schlüsselwortliste: eine Liste von Wörtern, die in dem zu untersuchenden Element gefunden werden sollen.

- Ein Schlüsselwortwörterbuch: ein digitales Wörterbuch, das eine große Anzahl von Wörtern enthält, z. B. medizinische Fachterminologie oder technische Begrifflichkeiten.

Ein unterstützendes Element:

Es können ein oder mehrere sekundäre Elemente bereitgestellt werden, die dazu beitragen die Übereinstimmung zu erhöhen. Ein Beispiel für ein unterstützendes Element besteht darin, nach bestimmten Schlüsselwörtern in der Nähe des primären Elements zu suchen:

- Der Confidence Level (hoch/mittel/niedrig) der widerspiegelt, wie viele der unterstützenden Elemente zusammen mit dem primären Element erkannt wurden. Je mehr unterstützende Elemente übereinstimmen, desto höher ist die Trefferquote.

- Die Anzahl der Zeichen zwischen dem primären Element und den unterstützenden (sekundären) Elementen.

Weitere zusätzliche Überprüfungen können vorgenommen werden, um die Ergebnisse einzuschränken und false positive Meldungen möglich gering zu halten. Einige davon sind:

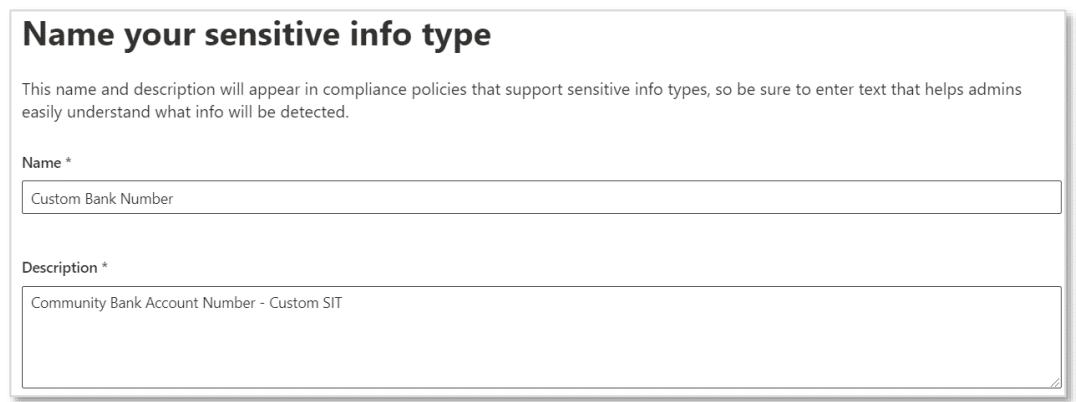

Erstellung von benutzerdefinierten Information Types

Da wir schnell in der Situation sein werden, dass die von Microsoft vordefinierten Information Type-Vorlagen nicht ausreichen, müssen wir uns entsprechend eigene Sensitive Information Types anlegen.

Benutzerdefinierte Sensitive Information Types (kurz: SIT) können entweder von Grund auf neu erstellt oder anhand eines vorhandenen Vorlage angepasst werden.

Bei der manuellen Erstellung müssen wir wissen und entsprechend festlegen, wonach der Algorithmus suchen soll und mit welchen primären und sekundären Elementen er arbeiten soll.

Bei der Erstellung eines individuellen SITs ist die Angabe verschiedener Parameter erforderlich:

- Das oder die primären Elemente,

- Ein oder mehrere unterstützende Elemente,

- Abstandsregeln,

- Zusätzliche Überprüfungshilfen

- Der gewünschte Confidence Level

Nach dem Erstellen wird das SIT nun zur Liste der verfügbaren Informationstypen hinzugefügt, und wir können es nun in beliebigen Objekten (DLP-Richtlinien, Sensitivity Label, ...) verwenden.

Bestehende Vorlagen anpassen

Wenn bestehende SITs in der Nutzung nicht den für unser Unternehmen gewünschten Effekt bringen, weil sie z.B.: zu viele false positive-Meldung hervorrufen oder die allgemeine Erkennungsrate zu niedrig ist, können wir diese für uns anpassen.

In diesem Fall müssen wir die Vorlage nicht von Grund auf neu erstellen, sondern bedienen uns einer bereits von Microsoft zur Verfügung gestellten Vorlage.

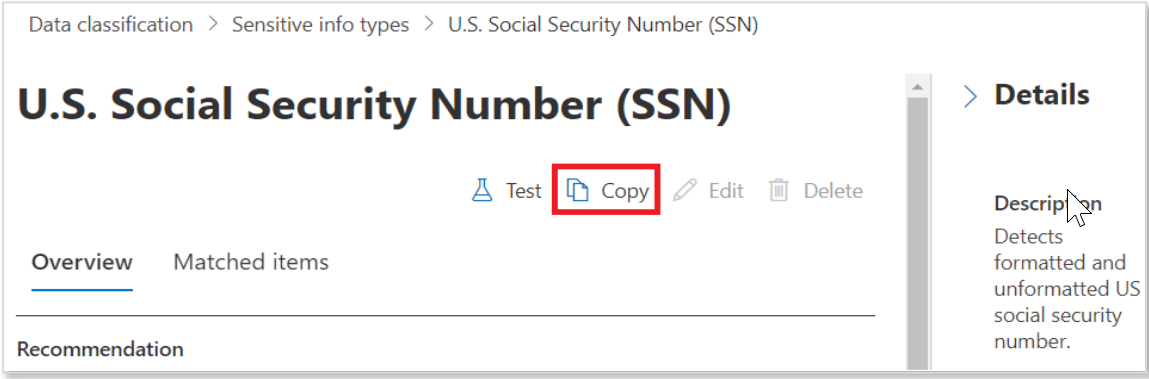

Zunächst müssen wir die vorhandene SIT kopieren:

Dazu wählen wir aus der Liste der SITs im Microsoft Purview Compliance Portal die Sensitivity Information Type unserer Wahl aus (als Beispiel hier die U.S. Social Security Number) und klicken auf "Kopieren". Nach einigen Augenblicken wird die SIT kopiert.

Genau wie beim Erstellen eines neuen SITs haben wir auch hier die Möglichkeit, die Muster zur Erkennung und den geforderten Confidence Level zu aktualisieren.

Anstatt jedoch bei einem leeren Dokument anzufangen, können wir nun eines der vorhandenen Muster auswählen und die dort befindlichen Informationen aktualisieren.

Information Protection - Exact Data Match (EDM)

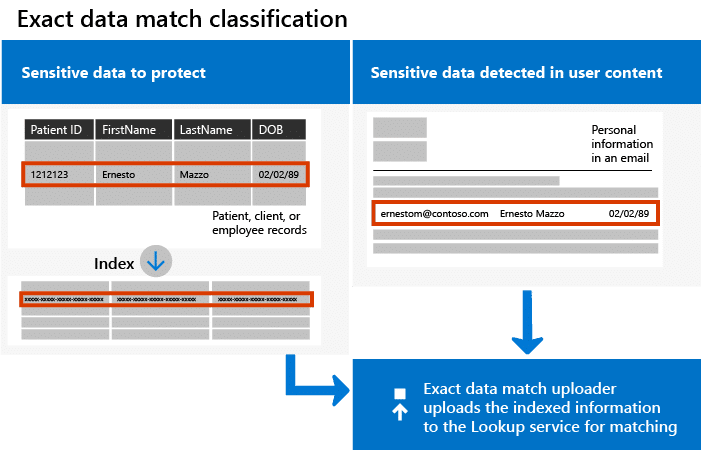

Wie bei den SITs kann auch die Exact Data Match (EDM) verwendet werden, um bestimmte Informationen in Dateien, Datenbanken usw. zu analysieren und auszuwerten.

Im Gegensatz zu den Sensitive Information Types, die auf Mustern, Schlüsselwörtern, Zeichenabständen und co. basieren, sucht Exact Data Match nach spezifischeren/strukturierteren Vorkommnissen von Informationen.

Dazu gehören (wiederkehrende) Werte in einem Datensatz: ein Beispiel dafür könnte eine Kundendatei einer Bank sein, die immer verschiedene Informationen wie Kontonummer, Vorname, Nachname, PIN usw. enthält.

Da der Exact Data Match auch ein (benutzerdefinierter) Sensitivity Information Type ist, kann er an denselben Stellen wie ein "regulärer" SIT verwendet werden, einschließlich DLP-Richtlinien und innerhalb der Microsoft Defender for Cloud Apps-Richtlinien.

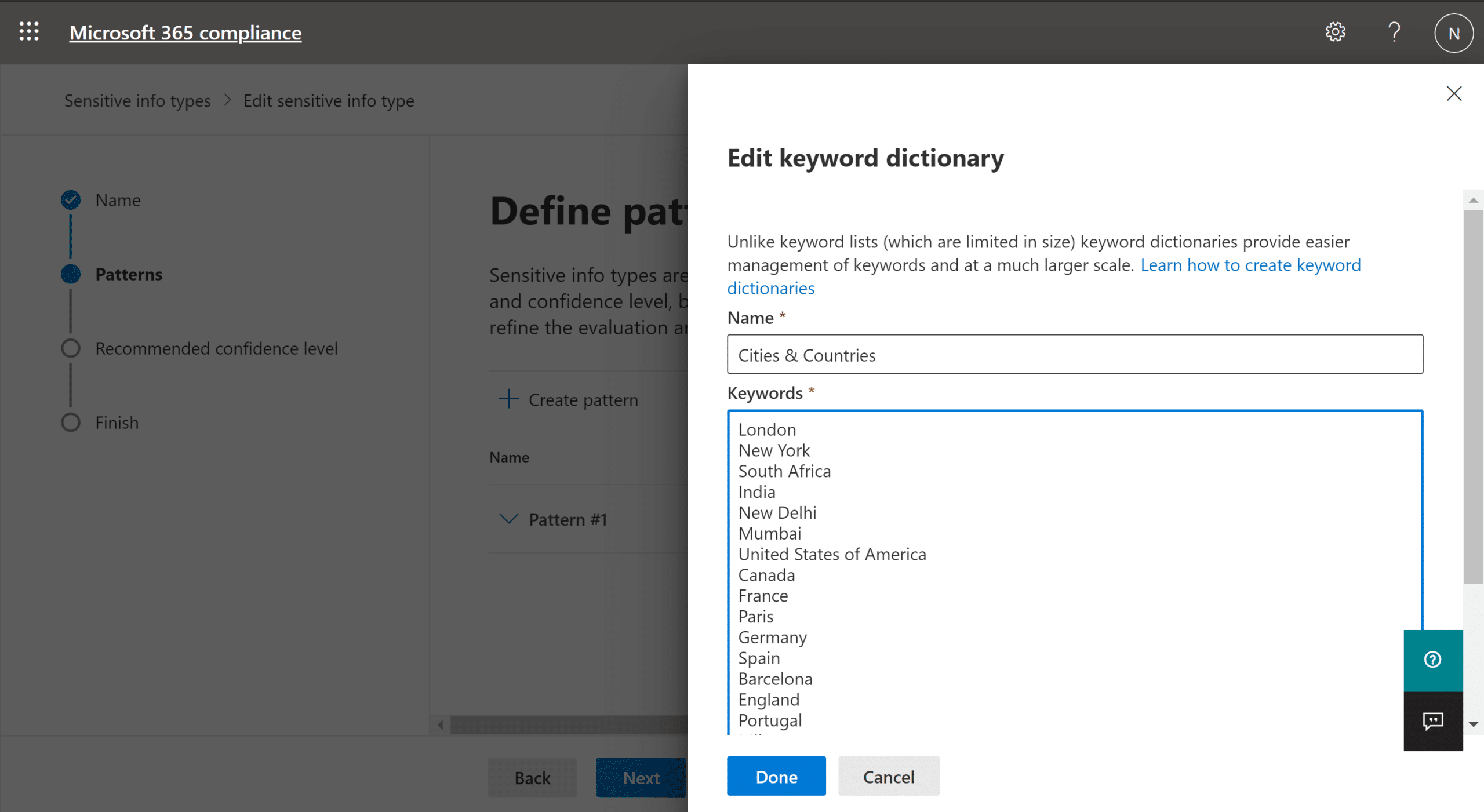

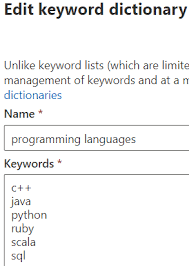

Information Protection - Erstellung von Wörterbüchern

Die Erstellung eines Wörterbuchs - im Compliance Center als Keyword Dictionary benannt - befindet sich innerhalb eines Sensitive Information Types und besteht normalerweise aus einer Liste von Wörtern.

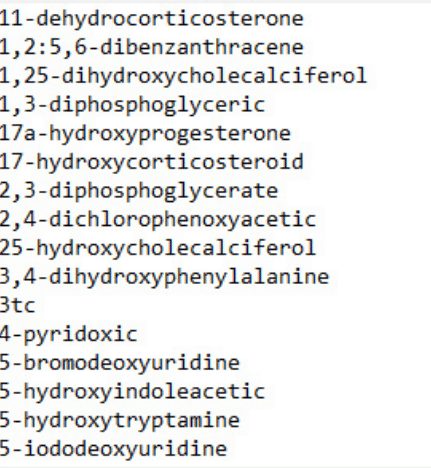

Ein Keyword Dictionary baut auf einer zu importierenden (externen) Datei als Referenz. Solch ein Keyword Dictionary könnte eine umfangreiche Liste von Wörtern enthalten, die mit der Gesundheitsbranche, Finanzbranche oder Begrifflichkeiten aus dem Umfeld des eigenen Unternehmens zusammenhängen.

Bei der Erstellung eines neuen Wörterbuchs sollten wir berücksichtigen, dass wir aktuell nur bis zu 50 verschiedene Wörterbücher erstellen können und jedes Wörterbuch nicht größer als 1 MB sein darf.

Die einzige Möglichkeit, ein Keyword Dictionary zu erstellen, ist die Verwendung von PowerShell. Aktuell stehen primär folgende Cmdlets zur Verfügung im Security and Purview Compliance Portal PowerShell-Modul zur Verfügung:

- Get-DlpKeywordDictionary

- New-DlpKeywordDictionary

- Remove-DlpKeywordDictionary

- Set-DlpKeywordDictionary

Standardmäßig sind in einem Mandanten keine Keyword-Dictionaries vorhanden. Um dies zu bestätigen, führen wir den Befehl "Get-DLPKeywordDictionary" aus.

Um die Funktion der "Keyword Dictionary" zu verwenden, erstellen wir zunächst ein neues Wörterbuch mit dem Cmdlet "New-DLPKeywordDictionary". Wir können ein neues Wörterbuch erstellen, indem wir die Wörter im Cmdlet angeben oder sie aus einer Datei lesen.

Beispiel eines Wöterbuchs

Anbei ein Beispiel mit einer Liste von Schlüsselwörtern:

$Keywörter ='First Name','Last Name','State','street address','city','county','zip code','Phonenumbers','Fax numbers','email address','Social Security numbers','Account number','Licensenumber','License Plate','Serial number' $EncodedKeywords = [system.Text.Encoding]::UTF8.GetBytes($PIIKeywords) New-DlpKeywordDictionary -Name 'Keywörter' -Description 'Personalisiertes Wörterbuch' -FileData $EncodedKeywords

In einem zweiten Beispiel verwenden wir eine Liste von medizinischen Fachbegriffen, die in einer Textdatei gespeichert sind:

Das Wörterbuch speichern wir mit dem Codierungstyp 'Byte' mit Hilfe dieses Befehls ab:

$FileData = Get-Content Wordlist.txt -Encoding Byte -ReadCount 0

Als nächstes verwenden wir die Datei und erstellen ein neues DLP-Keyword-Wörterbuch wie folgt:

New-DlpKeywordDictionary -Name 'Medizinische Begriffe' -Description 'Medizinisches Lexikon' -FileData $FileData

Bestehende Wörterbücher anpassen

Natürlich können wir auch bestehende Wörterbücher und deren Inhalte - somit Listen - anpassen.

Eine Liste kann recht statisch sein, aber gelegentlich sind Änderungen erforderlich, entweder durch Hinzufügen neuer Begriffe oder das Entfernen älterer Inhalte. Solche Ergänzungen als auch Entfernungen von Begriffen können während eines einzigen Updates vorgenommen.

Wir gehen hier ähnlich dem Prozess wie bei der Neuerstellung vor:

$FileData = Get-Content Wordlist.txt -Encoding Byte -ReadCount 0

Set-DlpKeywordDictionary -Name 'Medizinische Begriffe' -FileData $FileData

Nun können wir bei Bedarf auch gleichzeitig die Beschreibung ändern und möglicherweise das Datum der Änderung für zukünftige Referenz angeben:

Set-DlpKeywordDictionary -Name 'Medizinische Begriffe' -Description 'Medizinisches Lexikon - 2019-08-03'

Zusätzlich könnten wir Werte zu einem vorhandenen Wörterbuch hinzufügen:

$Original = (Get-DlpKeywordDictionary -Name 'Technische Dokumente').KeywordDictionary.split(',').Trim()

$Original += 'Robotik', 'Perfekte Erfindung'

$NewKeywords = $Original -Join ' , '

$Data = [system.Text.Encoding]::UTF8.GetBytes($NewKeywords)

Set-DlpKeywordDictionary -Identity "Technische Dokumente" -FileData $Data

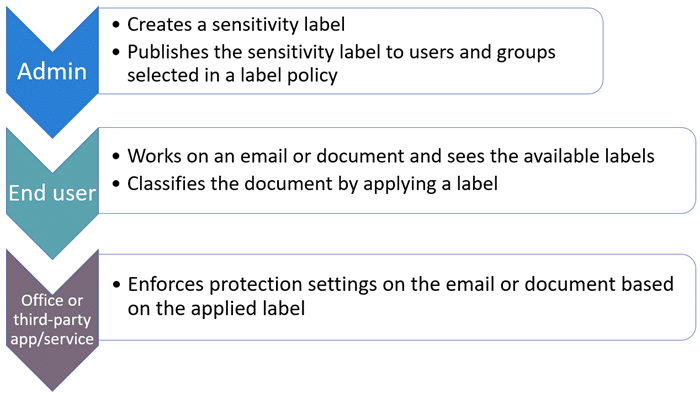

Information Protection - Sensitivity Labels

Sensitivity Labels sind wichtig, um Dokumente und die darin gespeicherten Informationen zu schützen.

Sie stellen die Weiterentwicklung dessen dar, was früher Azure Information Protection war, und haben zum Ziel, Informationen unabhängig von ihrem Speicherort zu schützen. Wenn einer Datei eine Bezeichnung zugewiesen wird, wird der damit verbundene Schutz auf die Datei angewendet und begleitet sie quasi überall hin.

Es können nur Clients geschützte Dateien öffnen, die auch über die konfigurierten Mittel verfügen verschlüsselte Dokumente zu verarbeiten. Es ist somit eine gewisse technische Kompatibilität zwischen den einzelnen Komponenten erforderlich, um einen reibungslosen Zugriff zu gewährleisten.

Dies ist eine wichtige Einschränkung, die insbesondere beim Teilen von Dokumenten außerhalb der eigenen Organisation zu beachten ist.

Festlegen einer Label Strategie

Es ist essenziel und sehr wichtig Zeit zu investieren, um über die Strategie der Datenklassifizierung und die zu verwendenden Labels in der eigenen Umgebung nachzudenken.

Mitunter könnte dies der schwierigste Teil der Implementierung von Sensitivity Labels sein.

Es gibt unterschiedlichste Rahmenbedingungen in einem Unternehmen zur Festlegung, welche Labels verwendet werden, wie sie benannt sein sollen und warum Option 'A' sinnvoller ist als 'B'.

Die Datenklassifizierung ist keine rein technologische Angelegenheit, sondern im ganz starken Maße auch eine organisatorische!

In der Vergabe von Labels zur Klassifizierung ist es wichtig, dass ein Benutzer bereits im Voraus verstehen sollte, welche Berechtigungen und Eigenschaften bei der Anwendung eines bestimmten Labels auf seine Dateien und Dokumente geändert werden. Daher ist auch die Vergabe von passenden Namen für Labels, die verdeutlichen wozu die Anwendung von Label XY führt ein sehr wichtiger Aspekt in der täglichen Nutzung und Schulung der Benutzer.

Wenn wir dies nicht von Grund auf vernünftig planen und entsprechend strategisch vorgehen, besteht die große Gefahr von alsch gekennzeichneten Informationen und einer Menge Ärger mit Userbase.

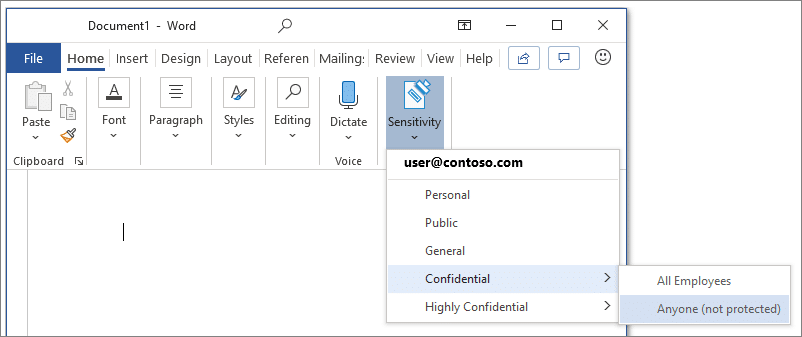

Es gibt zwei Ebenen von Labels: Top-Level-Labels und Sub-Labels.

Die Sub-Labels können verwendet werden, um dem Top-Level-Labels eine weitere Schutzebene hinzuzufügen oder um zwischen verschiedenen Arten von Daten zu unterscheiden, die mit dem Top-Label verknüpft sind - dies sehen wir auch bei dem obigen Screenshot.

Einige Beispiele für typische Labels in Unternehmen sind u.a.:

Wir haben auch die Möglichkeit benutzerdefinierten Schutz für ein Dokument hinzuzufügen, so dass Benutzer selbst den Lese- und Schreibzugriff definieren können. Dies erfordert allerdings auch eine tiefergehende Schulung des Benutzers und sollte nicht ad hoc für alle freigeschaltet werden.

Die Entwicklung einer guten Namenskonvention ist maßgebend für den Erfolg der (Azure) Information Protection. Die Label-Namen sollten Sinn ergeben ("Confidential", "Secret", "Public" usw.), aber sie sollten auch zur Unternehmenskultur passen.

Eine weitere Hilfe bei der Anwendung von Labels ist Markierungen zu verwenden:

Markierungen zusammen mit dem Schutz verhelfen dabei, visuelle Hinweise auf den Schutz und den Zweck eines Dokuments zu geben. Obwohl dies nicht zwingend erforderlich ist, kann es sowohl eine visuelle Highlighting für den Endbenutzer als auch ein Verständnis dafür bieten, was beim Anwenden des Labels XYZ geschieht. Markierungen können optional auch ohne Schutz angewendet werden.

Wir sollten uns auch eine gute Beschreibung der Labels überlegen:

Gute Beschreibungen sind wie gute Dokumentationen - je besser sie den Zweck und die Zusammensetzung des Labels erklären, desto besser ist die Erfahrung für den Benutzer.

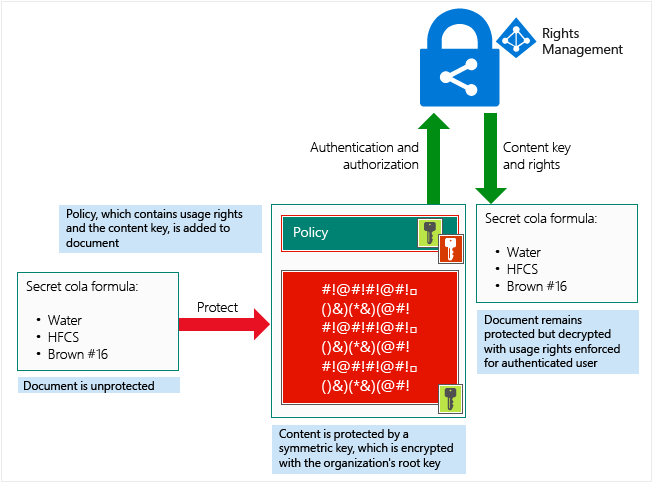

Wie funktionieren Sensitivity Labels?

Was passiert denn überhaupt, wenn wir ein Sensitivity Label anwenden? Je nach Anwendungsfall ist der dahinter stehende Verschlüsselungs- und Rechtemechanismus unterschiedlich.

Jedes Label enthält verschiedene Informationen, die definieren, wo ein Label angewendet werden kann, welcher und wie der Schutz angewendet wird usw. Aktuell können wir an folgenden Stellen Labels anwenden:

Verschlüsselungstypen

Wenn ein Dokument mit dem Rights Management geschützt ist, wird es mit einer der folgenden Methoden verschlüsselt.

Information Protection - Erstellung neuer Sensitivity Labels

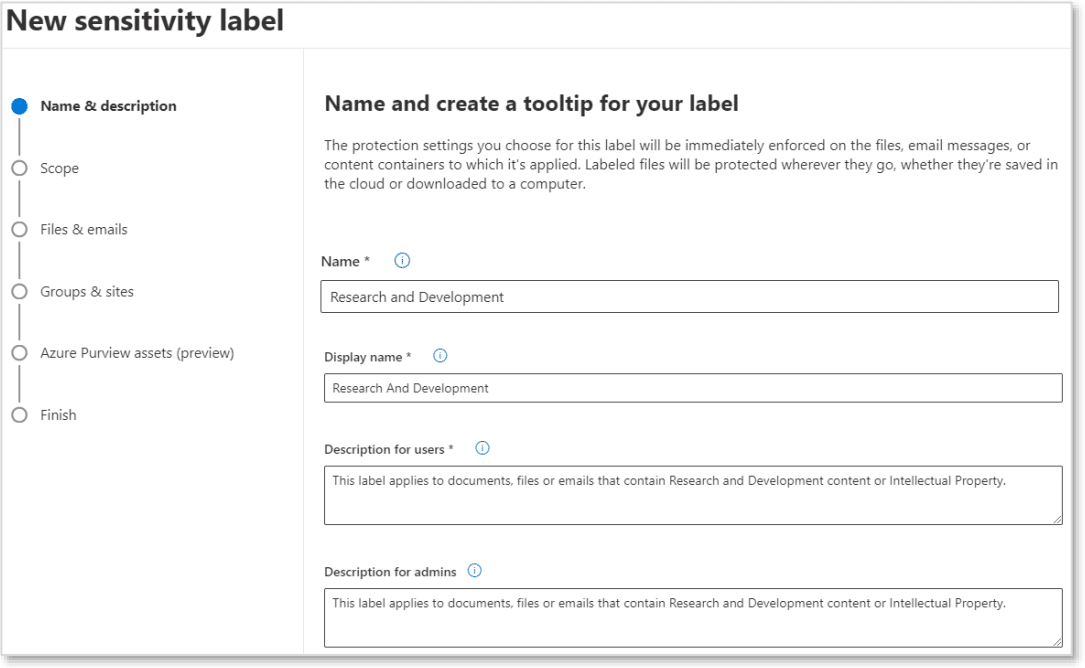

Bei der Erstellung von Sensitivity Labels müssen wir einige Punkte angeben - die gesamte Konfiguration der Labels findet im Microsoft Purview Compliance Center statt.

Je nach Anwendungsbereich werden unterschiedliche Optionen erforderlich sein. Folgende Informationen werden dabei von uns gefordert:

Nachdem wir die relevanten Informationen für das gewünschte Label ausgefüllt haben, klicken wir auf "Label erstellen". Nach einigen Augenblicken wird das neue Label in der Liste der Labels angezeigt.

Bei der Erstellung eines Labels ist der erste Schritt, einen Namen für Administratoren ("Name") anzugeben und einen Anzeigenamen ("Display name") festzulegen, den die Endbenutzer sehen, wenn sie ein Label anwenden möchten.

Als Nächstes müssen wir eine Kurzinformation ("Description for users") bereitstellen, die angezeigt wird, wenn der Mauszeiger über den Anzeigenamen des Labels bewegt wird. Zuletzt, und dies ist optional, gibt es eine Beschreibung für den/die Administrator(en), die nützlich ist, um anzugeben, wofür das Label gedacht ist und möglicherweise zusätzliche Informationen über den Grund und den Zeitpunkt seiner Erstellung bereitzustellen

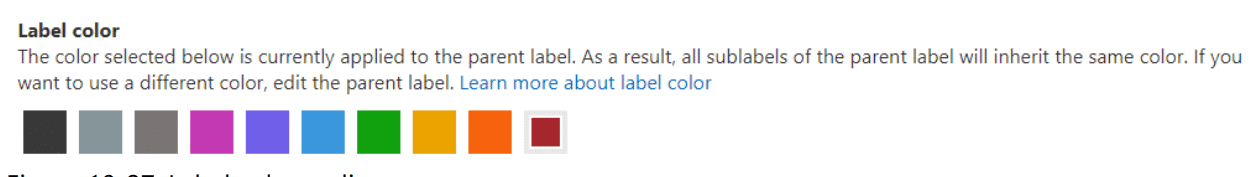

Zusätzlich zur Angabe eines Namens und einer Beschreibung für Benutzer bietet Microsoft auch die Möglichkeit, dem Label eine Farbe zuzuweisen, um den Benutzern visuell anzuzeigen, welches Label angewendet wird. Die Farbe kann auch als eine Art Warnhinweis (z.B.: durch die Nutzung von Rot) sein.

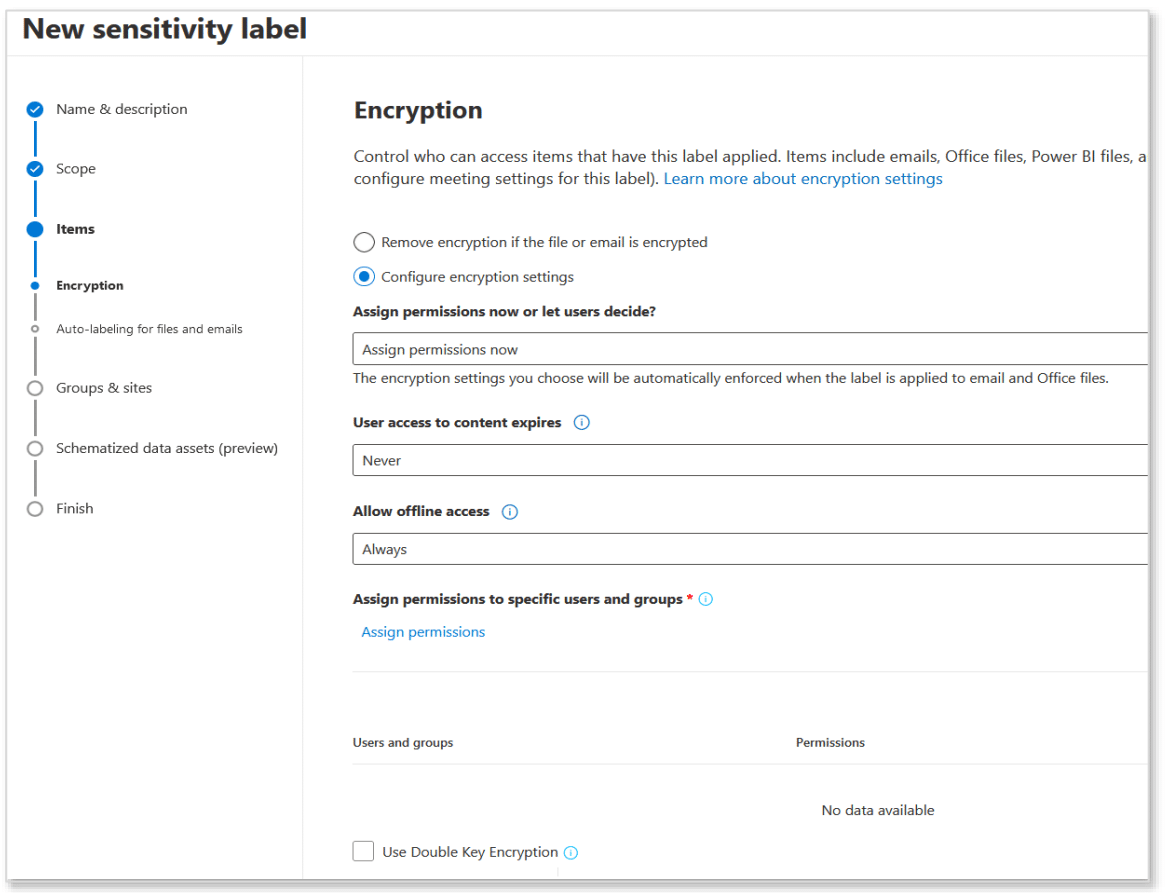

Verschlüsselung der Labels

Im Bereich der "Verschlüsselung" des Dokuments können wir die Zugriffe und Sicherheitsmechanismen konfigurieren, die wir auf dem Dokument platzieren möchten.

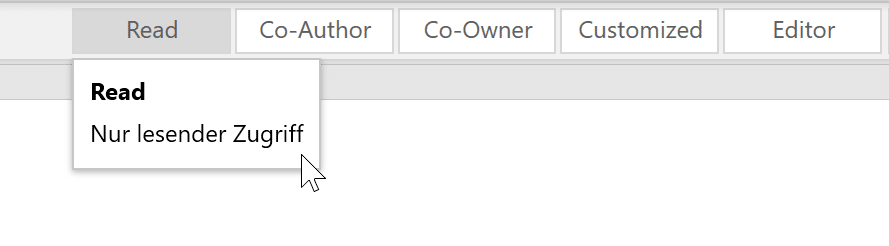

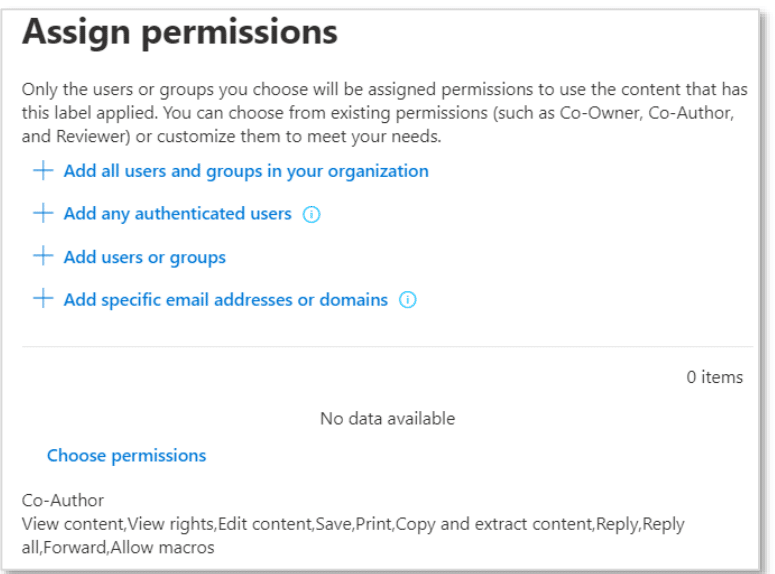

Bei der Verschlüsselung und den damit in Verbindung stehenden Berechtigungen können wir entweder im Voraus die Berechtigungen selbst festlegen oder einem Endbenutzer die Entscheidung überlassen. Bei den vordefinierten Berechtigungen können wir auf einen Satz folgender (Benutzer-) Gruppen zurückgreifen:

- Alle Benutzer und Gruppen in Ihrer Organisation: Alle Benutzer innerhalb der Organisation können darauf zugreifen.

- Jeder authentifizierte Benutzer: Neben den internen Benutzern, können auch externe Benutzer mit dem Label arbeiten.

- Benutzer oder Gruppen: Bestimmte Benutzer und Gruppen erhalten Zugriff auf das Label.

- Bestimmte E-Mail-Adressen oder Domänen: Nur authentifizierte Benutzer mit einer bestimmten Mail-Adresse oder Domain-Endung dürfen das Label verwenden.

Bei der Verschlüsselung gibt es auch noch einige interessante Zusatzkonfigurationen, diese sind u.a.:

User access to content expires: Hier entscheiden wir, wann der Zugriff auf den Inhalt abläuft: Niemals, an einem bestimmten Datum oder mehrere Tage nach Anwendung des Labels.

Allow offline access: Die Zeitspanne, bis eine neue Authentifizierung erforderlich ist, um auf den geschützten Inhalt zugreifen zu können. Diese Zeitspanne ist auf maximal 100 Tage begrenzt.

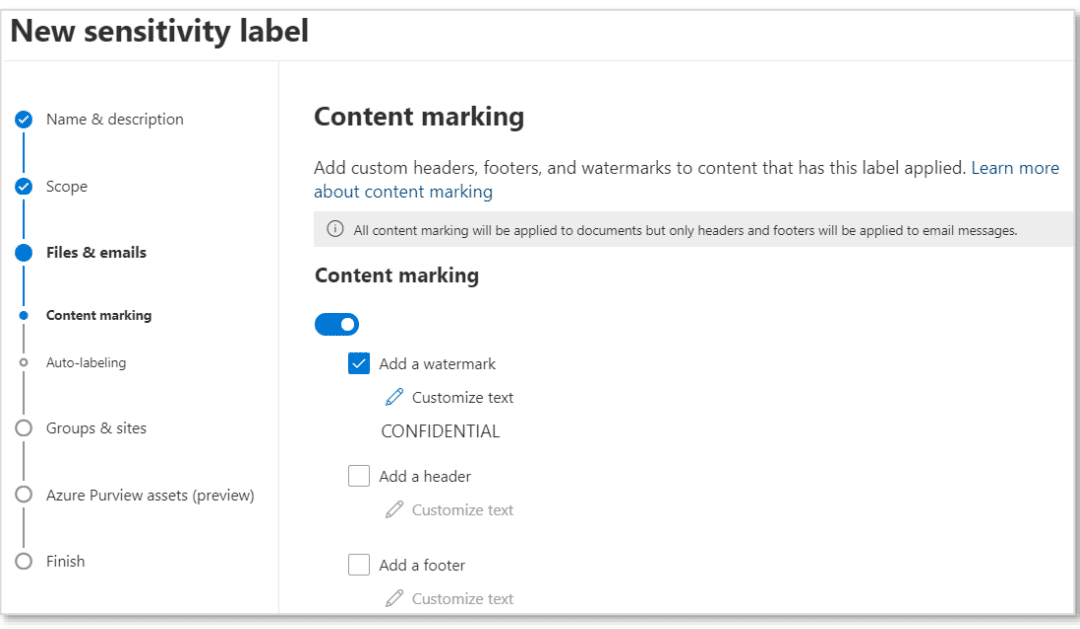

Anwenden der Inhaltsmarkierung

Zusätzlich zur Verschlüsselung von Dokumenten haben wir auch die Möglichkeit - wie zuvor beschrieben - Dokumente mit benutzerdefinierten Kopfzeilen, Fußzeilen und sogar Wasserzeichen zu kennzeichnen. Alle drei Optionen werden in Word, Excel und PowerPoint unterstützt. Outlook selbst unterstützt nur Kopf- und Fußzeilen.

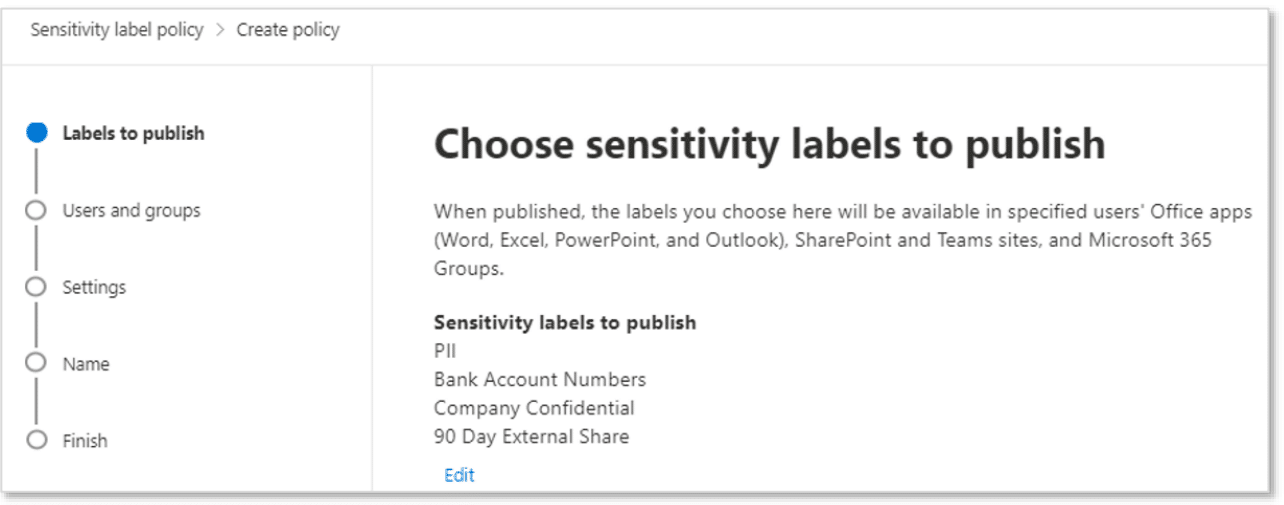

Veröffentlichung von Labels

Nach der Erstellung von Labels müssen wir diese als nächstes mit einer Richtlinie in unserem Tenant veröffentlichen.

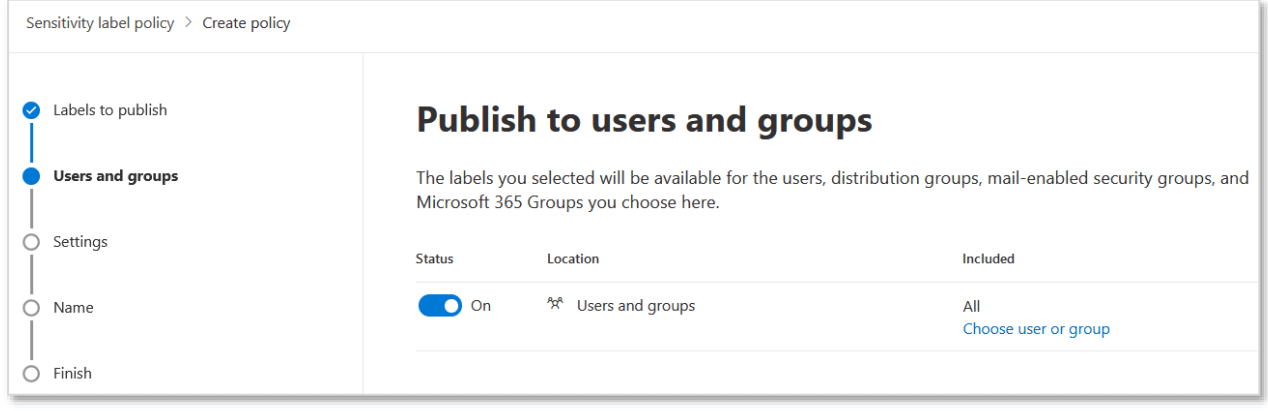

Eine Labelrichtlinie legt fest, welche Labels ein Benutzer sehen und verwenden kann. Beim Publishen eines Labels müssen wir die folgenden Einstellungen konfigurieren:

- Benutzer und/oder Gruppen: Das Standardziel sind alle Benutzer in der Tenant. Wenn wir dies einschränken wollen, können wir Benutzer als auch Gruppen (Microsoft 365- und Sicherheitsgruppen) auswählen. Die veröffentlichten Labels sind für alle Benutzer verfügbar, die nach Erstellung der Veröffentlichungsrichtlinie zur Gruppe hinzugefügt werden.

- Richtlinieneinstellungen: Diese Einstellungen legen fest, ob ein Benutzer eine Begründung für das Entfernen oder Herabsetzen einer Klassifizierung angeben muss und ob ein Label vor dem Speichern eines Dokuments, dem Versenden einer E-Mail oder dem Erstellen von Gruppen/Sites verpflichtend anzuwenden ist.

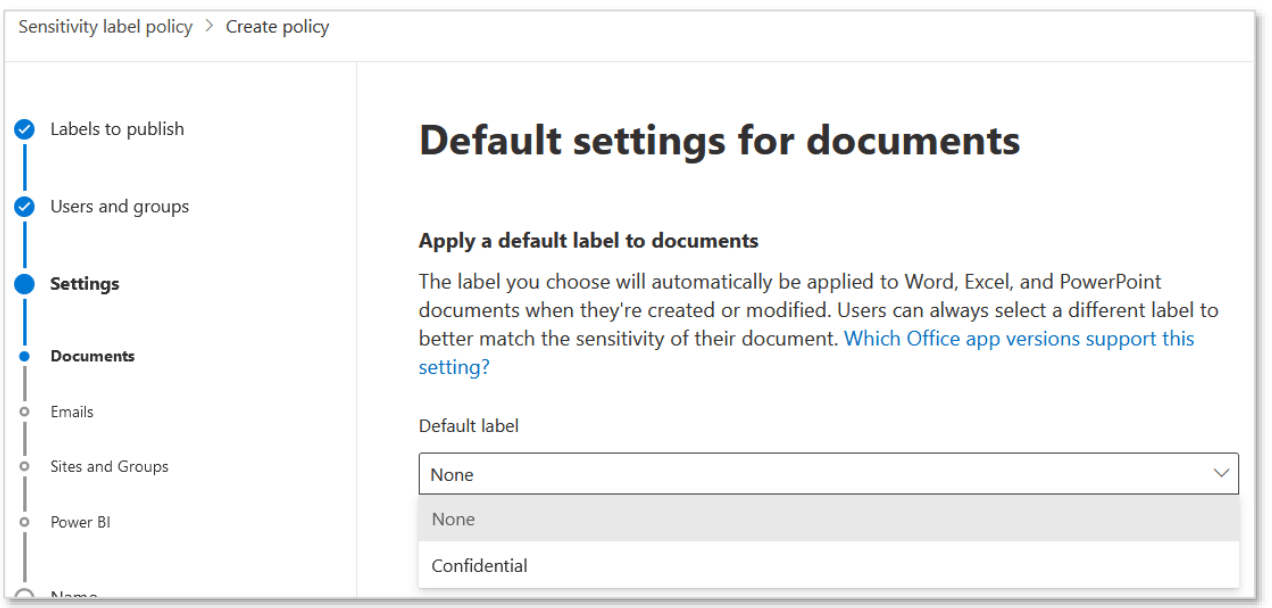

- Standardlabel für Dokumente und E-Mails: Wenn ein Benutzer den AIP-Client installiert hat, wird ein Label automatisch auf neue und vorhandene Dokumente und E-Mails angewendet.

Default Label festlegen

Es können Standardlabels für Dokumenteninhalte bereitgestellt werden.

Standardlabels werden nur von Clients unterstützt, die mit dem Rights Management kompatibel sind, wie z.B. Microsoft Apps for Enterprise. Andere Apps und Clients werden diese Einstellung einfach ignorieren und keine Standardlabels anwenden. Im Assistenten können wir Standardlabels für Dokumente, E-Mail-Nachrichten und die Power BI-Plattform konfigurieren.

Microsoft Information Protection: Fazit und Blog

Ich hoffe Dir in dem Beitrag einen Überblick und ersten Einstieg gegeben zu haben, welche Möglichkeiten wir mit der Microsoft Information Protection haben.

Schau Dir doch auch die anderen Tutorials und Tipps an, die ich bereits auf meinem Blog geteilt habe. Dort findest Du auch andere Beiträge zu Microsoft Security-Relevanen Themen, u.a. zum Defender for Identity, Microsoft Intune, der Enterprise & Mobility-Suite oder dem Microsoft 365 Defender.

Ich bin stehts bemüht, die aktuellsten Themen und Fragestellungen meiner Kunden zu beantworten, um Dich bei der Arbeit mit der Microsoft Cloud Security und anderen Microsoft 365 Produkten zu unterstützen.

Wenn Du Fragen hast, melde Dich sehr gerne bei mir!